Навигация

Информационная система должна контролироваться людьми, ими пониматься и использоваться в соответствии с основными социальными и этическими принципами

2. Информационная система должна контролироваться людьми, ими пониматься и использоваться в соответствии с основными социальными и этическими принципами.

3. Производство достоверной, надежной, своевременной и систематизированной информации.

Построение информационной системы можно сравнить с постройкой дома. Кирпичи, гвозди, цемент и прочие материалы, сложенные вместе, не дают дома. Нужны проект, землеустройство, строительство и др., чтобы появился дом.

Аналогично для создания и использования информационной системы необходимо сначала понять структуру, функции и политику организации, цели управления и принимаемых решений, возможности компьютерной технологии. Информационная система является частью организации, а ключевые элементы любой организации — структура и органы управления, стандартные процедуры, персонал, субкультура.

КОМПЬЮТЕРНЫЕ СЕТИ

Понятие о компьютерной сети.

Самая простая сеть (network) состоит как минимум из двух компьютеров, соединенных друг с другом кабелем. Это позволяет им использовать данные совместно. Все сети (независимо от сложност) основываются именно на этом принципе. Хотя идея соединения компьютеров с помощью кабеля не кажется нам особенно выдающейся, в свое время она явилась значительным достижением в области коммуникаций.

Рождение компьютерных сетей было вызвано практической потребностью – иметь возможность для совместного использования данных. Персональный компьютер – превосходный инструмент для создания документа, подготовки таблиц, графических данных и других видов информации, но при этом Вы не можете быстро поделиться своей информацией с другими. Когда не было сетей, приходилось распечатывать каждый документ, чтобы другие пользователи могли работать с ним, или в лучшем случае – копировать информацию на дискеты. Одновременная обработка документа несколькими пользователями исключалась. Подобная схема работы называется работой в автономной среде.

Сетью называется группа соединенных компьютеров и других устройств. А концепция соединенных и совместно использующих ресурсы компьютеров носит название сетевого взаимодействия.

Компьютеры, входящие в сеть могут использовать совместно:

данные;

принтеры;

факсимильные аппараты;

модемы;

другие устройства.

- Данный список постоянно пополняется, так как возникают новые способы совместного использования ресурсов.

Локальные вычислительные сети

Первоначально компьютерные сети были небольшими и объединяли до десяти компьютеров и один принтер. Технология ограничивала размеры сети, в том числе количество компьютеров в сети и её физическую длину. Например, в начале 1980-х годов наиболее популярный тип сетей состоял не более, чем из 30 компьютеров, а длина её кабеля не превышала 600 футов (185 метров). Такие сети легко располагались в пределах одного этажа здания или небольшой организации. Для маленьких фирм подобная конструкция подходит и сегодня. Эти сети называются локальными вычислительными сетями (ЛВС или LAN).

Расширение компьютерных сетей

Самые первые типы локальных сетей не могли соответствовать потребностям крупных предприятий, офисы которых расположены обычно в различных местах. Но как только преимущества компьютерных сетей стали неоспоримы и сетевые программные продукты стали заполнять рынок, перед корпорациями – для сохранения конкурентоспособности – встала задача расширения сетей. Так на основе локальных сетей возникли более крупные системы.

Сегодня, когда географические рамки компьютерных сетей раздвигаются, чтобы соединить пользователей из разных городов и государств, ЛВС превращаются в глобальную вычислительную сеть (ГВС или WAN), а количество компьютеров в сети уже моет варьироваться от десятка до нескольких тысяч.

В настоящее время большинство организаций хранит и совместно использует в сетевой среде огромные объемы жизненно важных данных. Вот почему сети сейчас так же необходимы, как ещё совсем недавно были необходимы пишущие машинки и картотеки.

Два типа сетей.

Все сети имеют некоторые общие компоненты, функции и характеристики. В их числе:

Серверы (server) – компьютеры, предоставляющие свои ресурсы сетевым пользователям;

Клиенты (client) – компьютеры, осуществляющие доступ к сетевым ресурсам, предоставляемым сервером;

Среда (media) - способ соединения компьютеров;

Совместно используемые данные;

Совместно используемые периферийные устройства;

Ресурсы – файлы, принтеры и другие элементы, используемые в сети.

Несмотря на определенные сходства, сети разделяются на два типа:

Одноранговые сети (peer-to-peer)

Сети на основе сервера (server based)

Одноранговые сети.

В одноранговой сети все компьютеры равноправны: нет иерархии среди компьютеров и нет выделенного (dedicated) сервера. Как правило, каждый компьютер функционирует и как клиент, и как сервер; иначе говоря, нет определенного компьютера, ответственного за администрирование всей сети. Все пользователи самостоятельно решают, какие данные на своем компьютере сделать общедоступными по сети.

Одноранговые сети называют также рабочими группами. Рабочая группа – это небольшой коллектив, поэтому в одноранговых сетях чаще всего не более 10 компьютеров.

В одноранговой сети требования к производительности и к уровню защиты для сетевого программного обеспечения, как правило, ниже, чем в сетях с выделенным сервером. Выделенные серверы функционируют исключительно в качестве серверов, но не клиентов или рабочих станций (workstation).

В такие операционные системы, как Microsoft Windows NT Workstation, Microsoft Windows for Workgroups, Microsoft Windows ’95, Microsoft Windows ’98, Microsoft Windows ME, Microsoft Windows Professional, встроена поддержка одноранговых сетей. Поэтому, чтобы установить одноранговую сеть, дополнительного программного обеспечения не требуется.

Реализация:

Одноранговая сеть реализуется рядом стандартных решений:

Компьютеры расположены на рабочих столах пользователей,

Пользователи сами выступают в роли администраторов и обеспечивают защиту информации,

Для объединения компьютеров в сеть применяется простая кабельная система.

Целесообразность применения:

Одноранговая сеть вполне подходит там, где:

Количество пользователей не превышает 10 человек,

Пользователи расположены компактно,

Вопросы защиты данных не критичны,

В обозримом будущем не ожидается значительного расширения фирмы и, конечно, сети.

Если эти условия выполняются, то, скорее всего, выбор одноранговой сети будет правильным (чем сети на основе сервера).

Сети на основе сервера.

Если к сети подключено более 10 пользователей, то одноранговая сеть, где компьютеры выступают в роли и клиентов и серверов, может оказаться недостаточно производительной. Поэтому большинство сетей использует выделенные серверы. Выделенным называется такой сервер, который функционирует только как сервер (исключая функции клиента или рабочей станции). Они специально оптимизированы для быстрой обработки запросов от сетевых клиентов и для управления защитой файлов и каталогов. Сети на основе сервера стали промышленным стандартом.

Специализированные серверы:

Круг задач, которые должны выполнять серверы, многообразен и сложен. Чтобы приспособиться к возрастающим потребностям пользователей, серверы в больших сетях стали специализированными (specislized). Например, в сети Windows NT существуют различные типы серверов.

Файл-серверы и принт-серверы.

Файл-серверы и принт-серверы управляют доступом пользователей соответственно к файлам и принтерам. Например, чтобы работать с текстовым процессором, Вы прежде всего должны запустить его на своем компьютере. Документ текстового процессора, хранящийся на файл-сервере, загружается в память Вашего компьютера, и, таким образом, Вы можете работать с этим документом на своем компьютере. Другими словами, файл-сервер предназначен для хранения файлов и данных.

Серверы приложений.

На серверах приложений выполняются прикладные части клиент-серверных приложений, а также находятся данные, доступные клентам. Например, чтобы упростить извлечение данных, серверы хранят большие объемы информации в структуризированном виде. Эти серверы отличаются от файл- и принт-серверов. В последних файл или данные целиком коипруются на запрашивающий компьютер. А в сервере приложений на запрашивающий компьютер пересылаются только результаты запроса. Приложение-клиент на удаленном компьютере получает доступ к данным, хранимым на сервере приложений. Однако вместо всей базы данных на Ваш компьютер загружаются только результаты запроса. Например, Вы можете получить список работников, родившихся в ноябре.

Почтовые серверы

Почтовые серверы управляют передачей электронных сообщений между пользователями сети.

Факс-серверы

Факс-серверы управляют потоком входящих и исходящих факсимильных сообщений через один или несколько факс-модемов.

Коммуникационные серверы

Коммуникационные серверы управляют потоком данных и почтовых сообщений между этой сетью и другими сетями, мэйнфремами или удаленными пользователями через модем и телефонную линию.

Служба каталогов предназначена для поиска, хранения и защиты информации в сети. Windows NT Server объединяет компьютеры в логические группы – домены (domain), - система защиты которых наделяет пользователей различными правами доступа к любому сетевому ресурсу.

В расширенной сети использование серверов разных типов приобретает особую актуальность. Необходимо поэтому учитывать все возможные нюансы, которые могут проявиться при разрастании сети, с тем, чтобы изменение роли определенного сервера в дальнейшем не сказалось на работе всей сети.

Топологии сетей.

Термин «топология», или «топология сети», характеризует физическое расположение компьютеров, кабелей и других компонентов сети. Топология – это стандартный термин, который используется профессионалами при описании основной компоновки сети. Кроме термина «топология», для описания физической компоновки употребляют также следующие:

физическое расположение;

компоновка;

диаграмма;

карта.

Топология сети обуславливает её характеристики. В частности, выбор той или иной топологии влияет на:

состав необходимого сетевого оборудования;

характеристики сетевого оборудования;

возможности расширения сети;

способ управления сетью.

Чтобы совместно использовать ресурсы или выполнять другие сетевые задачи, компьютеры должны быть подключены друг к другу. Для этой цели в большинстве случаев используется кабель (реже – беспроводные сети – инфракрасное оборудование Input/Output).

Однако, просто подключить компьютер к кабелю, соединяющему другие компьютеры, недостаточно. Различные типы кабелей в сочетании с различными сетевыми платами, сетевыми операционными системами и другими компонентами требуют и различного взаиморасположения компьютеров.

Каждая топология сети налагает ряд условий. Например, она может диктовать не только тип кабеля но и способ его прокладки.

Базовые топологии.

Все сети строятся на основе трёх базовых топологий:

шина (bus)

звезда (star)

кольцо (ring)

Если компьютеры подключены вдоль одного кабеля, топология называется шиной. В том случае, когда компьютеры подключены к сегментам кабеля, исходящим из одной точки, или концентратора, топология называется звездой. Если кабель, к которому подключены к компьютеры, замкнут в кольцо, такая топология носит название кольца.

Шина.

Топологию «шина» часто называют «линейной шиной» (linear bus). Данная топология относится к наиболее простым и широко распространенным топологиям. В ней используется один кабель, именуемый магистралью или сегментом, вдоль которого подключены все компьютеры сети.

В сети с топологией «шина» компьютеры адресуют данные конкретному компьютеру, передавая их по кабелю в виде электрических сигналов.

Данные в виде электрических сигналов передаются всем компьютерам в сети; однако информацию принимает только тот, адрес которого соответствует адресу получателя, зашифрованному в этих сигналах. Причем в каждый момент времени только один компьютер может вести передачу.

Так, как данные в сеть передаются только одним компьютером, её производительность зависит от количества компьютеров, подключенных к шине. Чем их больше, тем медленнее сеть.

Шина – пассивная топология. Это значит, что компьютеры только «слушают» передаваемые по сети данные, но не перемещают их от отправителя к получателю. Поэтому, если один из компьютеров выйдет из строя, это не скажется на работе остальных. В активных топологиях компьютеры регенерируют сигналы и передают их по сети.

Данные, или электрические сигналы, распространяются по всей сети – от одного конца кабеля к другому. Если не предпринимать никаких действий, то сигналы, достигнув конца кабеля будут отражаться и это не позволит другим компьютерам осуществлять передачу. Поэтому, после того, как данные достигнут адресата, электрические сигналы необходимо погасить. Для этого на каждом конце кабеля в сети с топологией «шина» устанавливают терминаторы (terminators) для поглощения электрических сигналов.

Звезда.

При топологии «звезда» все компьютеры с помощью сегментов кабеля подключаются к центральному компоненту, именуемому концентратором (hub). Сигналы от передающего компьютера поступают через концентратор ко всем остальным. Эта топология возникла на заре вычислительной техники, когда компьютеры были подключены к главному компьютеру.

В сетях с топологией «звезда» подключение кабеля и управление конфигурацией сети централизованы. Но есть и недостаток: так как все компьютеры подключены к центральной точке, для больших сетей значительно увеличивается расход кабеля. К тому же, если центральный компонент выйдет из строя, нарушится работа всей сети.

А если выйдет из строя только один компьютер (или кабель, соединяющий его с концентратором), то лишь этот компьютер не сможет передавать и получать сигналы. На остальные компьютеры в сети это не повлияет.

Кольцо.

При топологии «кольцо» компьютеры подключают к кабелю, замкнутому в кольцо. Поэтому у кабеля поэтому просто не может быть свободного конца, к которому надо подключить терминатор. Сигналы здесь передаются по кольцу в одном направлении и проходят через каждый компьютер. В отличие от пассивной топологии «шина», здесь каждый компьютер выступает в роли репитера, усиливая сигналы и передавая их следующему компьютеру. Поэтому, если выйдет из строя один компьютер, прекращает функционировать вся сеть.

Один из принципов передачи данных в кольцевой сети носит название передачи маркера. Суть его такова. Маркер последовательно, от одного компьютера к другому, передается до тех пор, пока его не получит тот, который «хочет» передать данные. Передающий компьютер изменяет маркер, помещает электронный адрес в данные и посылает их по кольцу.

В настоящее время часто используются топологии, которые комбинируют компоновку сети по принципу шины, звезды и кольца, такие сети называются сложными (с топологией «звезда-кольцо» или «звезда-шина» и т.д.).

Беспроводные сети.

Беспроводная среда постепенно входит в нашу жизнь. Как только технология окончательно сформируется, производители предложат широкий выбор продукции по приемлемым ценам, что приведет к росту спроса на нее, и к увеличению объема продаж. В свою очередь, это вызовет дальнейшее совершенствование и развитие беспроводной среды.

Словосочетание «беспроводная среда» может ввести в заблуждение, поскольку означает полное отсутствие проводов в сети. В действительности же обычно беспроводные компоненты взаимодействуют с сетью, в которой – как среда передачи – используется кабель. Такая сеть со смешанными компонентами называется гибридной.

В зависимости от технологии беспроводные сети можно разделить на три типа:

локальные вычислительные сети;

расширенные локальные вычислительные сети;

мобильные сети (переносные компьютеры).

Способы передачи:

инфракрасное излучение;

лазер;

радиопередача в узком спектре (одночастотная передача);

радиопередача в рассеянном спектре.

Кроме этих способов передачи и получения данных можно использовать мобильные сети, пакетное радиосоединение, сотовые сети и микроволновые системы передачи данных.

Секреты безопасности сетей.

Этот раздел «Секреты безопасности сетей» предназначен для тех, кто работает в сети и хочет обеспечить сохранность и конфиденциальность информации, защитить её от случайного или умышленного искажения и предоставить доступ тем, кто имеет на это право.

Безопасность сети представляется следующими требованиями:

Конфиденциальность личных и других важных данных;

Целостность и точность хранимой информации и программ, которые её обрабатывают;

Доступность систем, данных и служб для тех, кто имеет право доступа;

Соответствие всех направлений деятельности действующему законодательству, инструкциям, лицензиям, контрактами установленным этическим нормам.

Во всех видах опасностей виновником и главным действующим лицом является сам человек, а компьютер – лишь жертвой или средством преступления.

Что угрожает четырем требованиям:

| Угроза | Конфиденциальность | Целостность | Доступность | Законность/ этические нормы |

| Аппаратные сбои | Х | Х | Х | |

| Вирусы | Х | Х | ||

| Диверсии | Х | Х | ||

| Излучение | Х | |||

| Искажение | Х | Х | ||

| Кража | Х | Х | Х | |

| Логические бомбы | Х | Х | Х | |

| Мошенничество | Х | |||

| Небрежность | Х | Х | Х | |

| Неправильная маршрутизация | Х | |||

| Неточная или устаревшая информация | Х | |||

| Ошибки программирования | Х | Х | Х | |

| Перегрузка | Х | |||

| Перехват | Х | |||

| Пиггибекинг | Х | Х | ||

| Пиратство | Х | Х | Х | |

| Подлог | Х | |||

| Пожары и другие стихийные бедствия | Х | |||

| Потайные ходы и лазейки | Х | Х | Х | |

| Препятствование использованию | Х | |||

| Различные версии | Х | |||

| Самозванство | Х | Х | Х | |

| Сбор мусора | Х | |||

| Сетевые анализаторы | Х | |||

| Суперзаппинг | Х | Х | Х | |

| Троянские кони | Х | Х | Х | |

| Умышленное повреждение данных или программ | Х | |||

| Хищение | Х |

Вот несколько примеров угроз, наиболее распространенных среди компьютерных сетей:

Вирусы (virus):

| Угроза: | Целостности, доступности |

| Предотвращение: | Может быть сложным |

| Обнаружение: | Обычно очевидно |

| Частота: | В 1993 году каждая из 500 машин в США была заражена |

| Последствия: | Потенциально очень большие, но на практике гораздо менее печальные |

Вирус – это возможное оружие маленькой нации. Вирусы могут заменить террористов, нанося ущерб противнику и при этом не оставляя следов, по которым можно было бы добраться до организатора акции. Любой из вирусов, поскольку ведущие государства являются компьютеризированными может нанести огромный, а иногда и непоправимый ущерб информации, которая содержится в памяти компьютеров.

Диверсия (sabotage):

| Угроза: | Целостности, доступности |

| Предотвращение: | Весьма затруднено |

| Обнаружение: | Либо очень простое, либо очень сложное |

| Частота: | Неизвестна, по-видимому, не очень часто |

| Последствия: | Потенциально очень большие |

Диверсия в большинстве случаев выражается в форме физического или логического повреждения. Если преступник имеет доступ к компьютеру, то ему очень легко нанести физическое повреждение. Самый частый случай диверсии - это случай с уволенным несправедливо сотрудником, который имеет доступ к информации предприятия.

Небрежность (bumbling):

| Угроза: | Конфиденциальности, целостности, доступности |

| Предотвращение: | Очень трудно |

| Обнаружение: | Иногда легко, иногда трудно |

| Частота: | Наиболее распространенный риск |

| Последствия: | Потенциально очень тяжелые |

Самым распространенным источником всех несчастий в любой компьютерной системе являются неумелые пальцы, случайное нажатие не той клавиши. Некоторые эксперты утверждают, что 50-60 % ежегодных компьютерных потерь происходит из-за небрежностей, именуемых также ошибками человека, случайностями, оплошностями или проявлениями некомпетентности.

Для того, чтобы справиться с небрежностью, надо уменьшать уязвимость системы, улучшать подготовку специалистов и обеспечивать компетентную техническую поддержку всем пользователям.

Ошибки программирования:

| Угроза: | Конфиденциальности, целостности, доступности |

| Предотвращение: | Невозможно |

| Обнаружение: | Иногда достаточно сложно |

| Частота: | Повсеместно |

| Последствия: | Потенциально очень большие |

Программистам при написании исходного кода свойственно ошибаться, и количество таких ошибок (bugs) растет с угрожающей скоростью. В невыверенном коде на каждые 50-100 строк приходится, как минимум, одна ошибка. Таким образом, программист, который пишет 5000 строк кода в год, одновременно создает 50-100 ошибок. Процесс удаления ошибок – отладка (debugging) – позволяет избавиться от многих из них, но вы никогда не можете быть уверенны, что отловлены все ошибки без исключения.

Пиггибеккинг:

| Угроза: | Конфиденциальности, целостности, доступности |

| Предотвращение: | Весьма затруднено |

| Обнаружение: | Весьма затруднено |

| Частота: | По-видимому, очень часто |

| Последствия: | Потенциально очень большие |

Каждый горожанин хотя бы раз воспользовался пиггибекингом (piggybacking). Вы звоните другу, живущему в многоквартирном доме, но прежде, чем он откроет дверь вам изнутри, другой житель этого дома, подошедший в этот момент, делает это снаружи и проходит в дом. Ну и вы, конечно, тоже.

Пиггибекинг может быть физическим и электронным. Физический пиггибекинг означает непосредственное проникновение описанным выше способом в закрытую зону. Электронный пиггибекинг подразумевает получение доступа после того, как другой пользователь, введя пароль и подключившись к системе, некорректно завершил сеанс работы. Электронные пиггибекеры могут использовать основной терминал или же дополнительный, нелегально подключенный к тому же кабелю. Кроме того, они могут проникнуть в систему после того, как легальный пользователь завершил сеанс работы, но не отключился от системы. Вы можете предотвратить пиггибекинг с помощью турникетов, ловушек, телекамер и охраны.

Пираство:

| Угроза: | Законности или этике |

| Предотвращение: | Весьма затруднено |

| Обнаружение: | Может быть затруднительным |

| Частота: | Наиболее распространено |

| Последствия: | Потенциально очень большие |

Пиратское распространение программного обеспечения (software piracy) – это процесс незаконного копирования программных продуктов и документации для перепродажи. Любое из существующего программного обеспечения может стать объектом пиратства.

ИНТЕРНЕТ И ИНТРАНЕТ.

История сети Internet.

В 1961 году Defence Advanced Research Agency (DARPA) по заданию министерства обороны США приступило к проекту по созданию экспериментальной сети передачи пакетов. Эта сеть, названная ARPANET, предназначалась первоначально для изучения методов обеспечения надежной связи между компьютерами различных типов. Многие методы передачи данных через модемы были разработаны в ARPANET. Тогда же были разработаны и протоколы передачи данных в сети - TCP/IP. TCP/IP - это множество коммуникационных протоколов, которые определяют, как компьютеры различных типов могут общаться между собой.

Эксперимент с ARPANET был настолько успешен, что многие организации захотели войти в нее, с целью использования для ежедневной передачи данных. И в 1975 году ARPANET превратилась из экспериментальной сети в рабочую сеть. Ответственность за администрирование сети взяло на себя Defence Communication Agency (DCA), в настоящее время называемое Defence Information Systems Agency (DISA). Но развитие ARPANET на этом не остановилось; Протоколы TCP/IP продолжали развиваться и совершенствоваться.

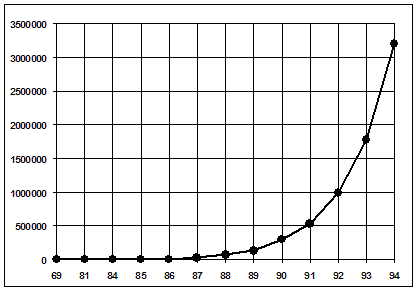

В 1983 году вышел первый стандарт для протоколов TCP/IP, вошедший в Military Standards (MIL STD), т.е. в военные стандарты, и все, кто работал в сети, обязаны были перейти к этим новым протоколам. Для облегчения этого перехода DARPA обратилась с предложением к руководителям фирмы Berkley Software Design - внедрить протоколы TCP/IP в Berkley (BSD) UNIX. С этого и начался союз UNIX и TCP/IP. Спустя некоторое время TCP/IP был адаптирован в обычный, то есть в общедоступный стандарт, и термин Internet вошел во всеобщее употребление. В 1983 году из ARPANET выделилась MILNET, которая стала относиться к Defence Data Network (DDN) министерства обороны США. Термин Internet стал использоваться для обозначения единой сети: MILNET плюс ARPANET. И хотя в 1991 году ARPANET прекратила свое существование, сеть Internet существует, ее размеры намного превышают первоначальные, так как она объединила множество сетей во всем мире. Рисунок 1 иллюстрирует рост числа хостов, подключенных к сети Internet с 4 компьютеров в 1969 году до 3,2 миллионов в 1994. Хостом в сети Internet называются компьютеры, работающие в многозадачной операционной системе (Unix, VMS), поддерживающие протоколы TCP\IP и предоставляющие пользователям какие-либо сетевые услуги.

Рис. _________.Рост числа хостов, подключенных к сети Internet.

Интрасети (интранет, intranet)

Сам термин "Интранет" появился чуть больше года назад, впервые такую комбинацию слов стали использовать весной 1995 года. Вначале само слово мало что значило для подавляющего большинства людей, многие из них, прочтя это слово, подумали бы, что это опечатка. После того, как это слово завоевало право на жизнь, возник вопрос: "Что под этим понимается?" - ведь после того, как термин появился, его стали использовать все.

Интрасеть (в обиходе часто используется синоним "интранет") – это частная сеть организации, обладающая встроенными механизмами безопасности и базирующаяся на технологиях Интернет. Термин "intranet" показывает то, что компания использует технологии Интернет внутри (intra-) сети своей организации. Такое внутреннее использование предоставляет возможность всем сотрудникам компании получать доступ к любой необходимой для работы информации независимо от того, где располагается компьютер сотрудника и какими программно-аппаратными средствами он располагает. Использование интрасети подразумевает невозможность внешних по отношению к организации пользователей получить доступ к какой-либо конфиденциальной информации компании. Помимо всех перечисленных достоинств использования интрасети, она еще и обеспечивает минимальность стоимости предоставления информации пользователям.

Основной причиной, побуждающей какую-либо организацию создать интрасеть, является необходимость сбора, управления и предоставления информации более быстро и эффективно, чем когда-либо ранее. Фактически, построение интрасети предоставляет возможности кроссплатформенного доступа к информации, так как интрасети базируются на технологиях Интернет, изначально разрабатывавшихся с целью обмена информацией между разнородными системами.

Несмотря на то, что даже небольшие организации могут получить преимущества при построении интрасети, особо весомые результаты заметны при использовании интрасетей в крупных компаниях. Тем более ощутимы преимущества интрасети, чем больше сотрудников работает в компании, чем крупнее размеры сети и чем больше существует удаленных друг от друга офисов. По мере увеличения компании для обеспечения координации работы сотрудников необходимо будет использование все большего количества документов, инструкций, руководств, меморандумов и прочих документов, которые нужны фактически всем людям для ежедневной работы. Количество таких документов, их изменяющихся версий вырастает по экспоненциальному закону и своевременное их предоставление сотрудникам станет настоящей головной болью для руководства. При использовании старых, привычных методов обмена подобной информацией, например, разделение файлов или электронная почта, невозможно гарантировать актуальность и немедленную доступность измененных версий документов. В таких случаях обязательным является применение механизмов публикации документов на Web-серверах компании.

В интрасети любой пользователь с настроенной рабочей станции через Web-браузер сможет получить доступ к любым самым последним версиям документов как только они будут помещены на Web-сервер. При этом местоположение пользователя и Web-сервера не имеет никакого значения. Если компания использует электронную почту в качестве механизма предоставления документов, то она вынуждена будет столкнуться с огромным количеством проблем. Например, документы для их удобного анализа должны представляться в едином формате, что достаточно просто обеспечить в небольших организациях (10-50 человек) и фактически невозможно в средних и крупных компаниях. Всегда ведь найдется человек со "своим" взглядом на оформление документа. Более того, при применении разнородного программного обеспечения, пользователи будут вынуждены запускать программы преобразования документов в формат, понимаемый их приложениями и тратить время на обучение и преобразование каждого документа, созданного другим пользователем. Решением этой проблемы является публикация документов на Web-сервере в формате HTML, "понимаемом" любой операционной системой и Web-браузером, используемым клиентом на своем рабочем месте. Экономия средств при таком подходе в крупных организациях может достигать астрономических цифр.

Использование интрасети (публикация документов на Web-серверах) имеет еще ряд других преимуществ. Первое состоит в том, что документы в сети могут обновляться автоматически, в режиме реального времени. Например, Вы публикуете документ для отдела продаж, содержащий информацию о ценах на продукцию Вашей компании и конкурентов. Для предоставления оптимальных в любой момент времени скидок Ваш отдел продаж должен обладать самой актуальной информацией. Для обеспечения такой актуальности Вы можете создать автоматизированный сценарий (script) на Web-сервере, по которому он будет, например, раз в 15 минут обновлять публикуемый документ со списками текущих цен. Сотрудники отдела продаж автоматически будут получать обновленный список цен для своей работы независимо от загрузки каждого из людей – им просто не надо будет предпринимать никаких действий по обновлению информации. Выигрыш очевиден – актуальность информации, плюс снижение непроизводительной работы сотрудников.

В дополнение, Вы можете получать немедленную обратную связь об опубликованных документах. Если документы предоставляются сотрудникам в виде файлов хранящихся на файловом сервере, то Вы никогда не сможете быть уверены в том, что информация оказалась прочитанной тем или иным сотрудником. Если же документ опубликован на Web-сервере, то Вы можете в любой момент времени получить сведения о том, кто, когда и сколько раз обращался к опубликованным документам.

Развитие организации постоянно требует новых возможностей в предоставлении и удобстве использования информации ее сотрудниками. И в ответ на эти требования, документы, публикуемые с использованием World Wide Web получили возможность содержать графическую, аудио- и видеоинформацию. Очень большое количество организаций в настоящее время используют приложения, позволяющие осуществлять доступ к базам данных компании прямо из Web-браузера, убирая необходимость создавать и использовать специализированные программы доступа к этим базам данных. Например, такой продукт, как Novell GroupWise позволяет сотрудникам организации работать со своей электронной почтой и ежедневником прямо из Web-браузера.

Еще одним фактором, придающим значимость построению интрасетей, является тот факт, что доступ к опубликованной информации может осуществляться через Интернет. Сотрудники, находящиеся в командировке, поставщики и заказчики могут получать доступ к опубликованной в Вашей интрасети информации. Но Вы всегда полностью сохраняете контроль над доступом каждого конкретного человека к любой информации, опубликованной в Вашей интрасети! Например, Вы можете позволить просматривать общедоступную информацию о новостях Вашей компании всем пользователям Интернет и абсолютно закрыть доступ к конфиденциальной информации о продажах любым людям, кроме сотрудников Вашего отдела продаж.

Из чего состоит Internet?

Это довольно сложный вопрос, ответ на который всё время меняется. Пять лет назад ответ был прост: Internet – это все сети, которые, взаимодействуя с помощью протокола IP, образуют «бесшовную» сеть для своих коллективных пользователей. Сюда относятся различные федеральные сети, совокупность региональных сетей, университетские сети и некоторые зарубежные сети.

В последнее время появилась заинтересованность в подсоединении к Internet сетей, которые не используют протокол IP. Для того чтобы предоставлять клиентам этих сетей услуги Internet, были разработаны методы подключения этих «чужих» сетей (например, BITNET, DECnets и др.) к Internet. Сначала эти подключения, названные шлюзами, предназначались просто для пересылки электронной почты между двумя сетями, но некоторые из них выросли до возможности обеспечения и других услуг на межсетевой основе. Являются ли они частью Internet? И да и нет – всё зависит от того, хотят ли они того сами.

Фактически Internet состоит из множества локальных и глобальных сетей, принадлежащих различным компаниям и предприятиям, связанных между собой различными линиями связи. Internet можно представить себе в виде мозаики сложенной из небольших сетей разной величины, которые активно взаимодействуют одна с другой, пересылая файлы, сообщения и т.п.

ЭТАЛОННАЯ МОДЕЛЬ ВЗАИМОДЕЙТВИЯ ОТКРЫТЫХ СИСТЕМ, ОСНОВНЫЕ СЕТЕВЫЕ ПРОТОКОЛЫ

Межсетевой протокол (IP).

С помощью линий связи обеспечивается доставка данных из одного пункта в другой. Но Вы уже знаете, что Internet может доставлять данные во многие точки, разбросанные по всему земному шару. Как это происходит?

Различные участки Internet связываются с помощью системы компьютеров (называемых маршрутизаторами) соединяющих между собой сети. Это могут быть сети Internet, сети с маркерным доступом, телефонные линии. Маршрутизаторы – это почтовые подстанции; они принимают решения о том, куда направлять данные («пакеты»), так же, как почтовая подстанция решает, куда направлять конверты с почтой. Каждая подстанция, или маршрутизатор, не имеет связи с остальными станциями. Если Вы опустили письмо в почтовый ящик в Нью-Хэмпшире, а адресат живет в Калифорнии, то местное почтовое отделение не будет бронировать самолет, чтобы доставить Ваше письмо в Калифорнию. Местное почтовое отделение посылает письмо на подстанцию, подстанция посылает его на другую подстанцию и так далее, пока письмо не дойдет до адресата. Таким образом, каждой подстанции нужно знать только, какие имеются соединения и какой из «следующих скачков» будет лучшим для перемещения пакета ближе к пункту назначения. Похожая ситуация складывается и в Internet: маршрутизатор смотрит, куда адресованы Ваши данные, и решает, куда их посылать.

Откуда Internet знает, куда следует направить Ваши данные? Если Вы отправляете письмо, то, просто опустив его в почтовый ящик без конверта, Вы не можете рассчитывать, что корреспонденция будет доставлена по назначению. Письмо нужно вложить в конверт, написать на конверте адрес и наклеить марку. Точно так же, как почтовое отделение следует по правилам, которые определяют порядок работы почтовой сети, определенные правила регламентируют порядок работы Internet. Эти правила называют протоколами. Межсетевой протокол (Internet Protocol, IP) отвечает за адресацию, т.е. гарантирует, что маршрутизатор знает, что делать с Вашими данными, когда они поступят. Следуя нашей аналогии с почтовым ведомством, можно сказать, что межсетевой протокол выполняет функции конверта.

Некоторая адресная информация приводится в начале Вашего сообщения. Она даёт сети достаточно сведений для доставки пакета данных.

Internet - адреса состоят из четырёх чисел, каждое из которых не превышает 256. При записи числа отделяются одно от другого точками, например:

192.112.36.5

128.174.5.6

Адрес фактически состоит из нескольких частей. Поскольку Internet – это сеть сетей, то начало адреса содержит информацию для маршрутизаторов о том, к какой сети относится Ваш компьютер. Правая часть адреса служит для того, чтобы сообщить сети, какой компьютер должен получить этот пакет. Каждый компьютер в Internet имеет свой уникальный адрес. Здесь нам опять поможет аналогия со службой доставки почты. Возьмем адрес «50 Kelly Road, Hamden, CT». Элемент «Hamden, CT» похож на адрес сети. Благодаря этому конверт попадает в необходимое почтовое отделение, то, которое знает об улицах в определенном районе. Элемент «Kelly Road» похож на адрес компьютера; он указывает на конкретный почтовый ящик в районе, который обслуживает данное почтовое отделение. Почтовое ведомство выполнило свою задачу, доставив почту в нужное местное отделение, а это отделение положило письмо в соответствующий почтовый ящик. Аналогичным образом, Internet выполнила свою задачу, когда ее маршрутизаторы направили данные в соответствующую сеть, а эта локальная сеть – в соответствующий компьютер.

По целому ряду технических причин (в основном это аппаратные ограничения) информация, посылаемая по IP- сетям, разбивается на порции, называемые пакетами. В одном пакете обычно посылается от одного до 1500 символов информации. Это не дает возможности одному пользователю монополизировать сеть, однако позволяет каждому рассчитывать на своевременное обслуживание. Это также означает, что в случае перегрузки сети качество ее работы несколько ухудшается для всех пользователей: она не умирает, если ее монополизировали несколько солидных пользователей.

Одно из достоинств Internet состоит в том, что для работы на базовом уровне достаточно только межсетевого протокола. Сеть будет не очень дружественной, но если Вы будете вести себя достаточно разумно, то решите свои задачи. Поскольку Ваши данные помещаются в IP- конверт, то сеть имеет всю информацию, необходимую для перемещения этого пакета из Вашего компьютера в пункт назначения. Здесь, однако, возникает сразу несколько проблем.

Во-первых, в большинстве случаев объем пересылаемой информации превышает 1500 символов. Если бы почта принимала только открытки, Вас бы это, естественно, разочаровало.

Во-вторых, может произойти ошибка. Почтовое ведомство иногда теряет письма, а сети иногда теряют пакеты или повреждают их при передаче. Вы увидите, что в отличие от почтовых отделений Internet успешно решает такие проблемы.

В-третьих, последовательность доставки пакетов может быть нарушена. Если Вы послали по одному адресу одно за другим два письма, то нет никакой гарантии, что они пойдут по одному маршруту или придут в порядке их отправления. Такая же проблема существует и в Internet.

Поэтому следующий уровень сети даст нам возможность пересылать более крупные порции информации и позаботиться об устранении тех искажений, которые вносит сама сеть.

Протокол управления передачей (ТСР).

Для решения упомянутых выше проблем используется «протокол управления передачей» (Transmission Control Protocol, TCP), который часто упоминают вместе с протоколом IP. Как следовало бы поступить в случае, если Вы хотите послать кому-нибудь книгу, а почта принимает только письма? Выход один: вырвать из книги все страницы, вложить каждую в отдельный конверт и бросить все конверты в почтовый ящик. Получателю пришлось бы собирать все страницы (при условии, что ни одно письмо не пропало) и склеивать обратно в книгу. Вот эти задачи и выполняет ТСР.

Информацию, которую Вы хотите передать, ТСР разбивает на порции. Каждая порция нумеруется, чтобы можно было проверить, вся ли информация получена, и расположить данные в правильном порядке. Для передачи этого порядкового номера по сети у протокола есть свой собственный «конверт», на котором «написана» необходимая информация . Порция Ваших данных помещается в конверт ТСР. Конверт ТСР, в свою очередь, помещается в конверт IP и передается в сеть.

На принимающей стороне программное обеспечение протокола ТСР собирает конверты, извлекает из них данные и располагает их в правильном порядке. Если каких-нибудь конвертов нет, программа просит отправителя передать их еще раз. После размещения всей информации в правильном порядке эти данные передаются той прикладной программе, которая использует услуги ТСР.

Доменная система имён.

Цифровые адреса – и это стало понятно очень скоро – хороши при общении компьютеров, а для людей предпочтительнее имена. Неудобно говорить, используя цифровые адреса, и ещё труднее запоминать их. Поэтому компьютерам в Internet присвоены имена. Все прикладные программы Internet позволяют использовать имена систем вместо числовых адресов компьютеров.

Конечно, использование имён имеет свои недостатки. Во-первых, нужно следить, чтобы одно и то же имя не было случайно присвоено двум компьютерам. Кроме того, необходимо обеспечить преобразование имён в числовые адреса, ведь имена хороши для людей, а компьютеры всё-таки предпочитают числа. Вы можете указать программе имя, но у неё должен быть способ поиска этого имени и преобразования его в адрес.

Когда Internet разрослась, к сожалению, размер этого файла тоже увеличился. Стали возникать значительные задержки при регистрации имён, поиск уникальных имён усложнился. Кроме того, на рассылку этого большого файла на все указанные в нём компьютеры уходило много сетевого времени. Стало очевидно, что такие темпы роста требуют наличия распределённой интерактивной системы. Эта система называется «доменной системой имён» (Domain Name System, DNS). Доменная система имён представляет собой метод назначения имён путём возложения на разные группы пользователей ответственности за подмножества имён. Каждый уровень в этой системе называется доменом.

В имени может быть любое число доменов, но более пяти встречается редко. Каждый последующий домен в имени (если смотреть слева направо) больше предыдущего. Легко узнать, откуда берутся домены и имена в организации типа университета или предприятия. Но откуда берутся домены «верхнего уровня» типа edu? Они были созданы, когда была изобретена доменная система. Изначально было шесть организационных доменов высшего уровня (табл. 1).

Первоначальные домены верхнего уровня.

| № | Домен | Использование |

| 1 | com | Коммерческие организации |

| 2 | edu | Учебные заведения |

| 3 | gov | Правительственные учреждения |

| 4 | mil | Военные учреждения (армия, флот и т.д.) |

| 5 | org | Прочие организации |

| 6 | net | Сетевые ресурсы |

Список литературы

Для подготовки данной работы были использованы материалы с сайта http://www.ed.vseved.ru/

Похожие работы

... . Прочие программы—это программы, принимающие данные от сервера и выполняющие какие-либо действия: получение текущей даты, реализацию графических ссылок, доступ к локальным базам данных или просто расчеты. 2.2 Интернет как предмет и средство маркетинга 2.2.1 Интернет и бизнес Сейчас компьютерная сеть такое же обычное дело как копировальный аппарат, факс, телефон и сам компьютер. Заниматься ...

... сферы интеллектуальной деятельности, принесло с собой совершенно новые представления о возможностях обработки информации, новые приемы и формы работы, новый уровень информационной обеспеченности общества. В этом смысле есть все основания говорить о наступлении эры компьютерных технологий как о новом витке цивилизации. Кстати, выражение "компьютерная цивилизация" действительно есть, оно реально ...

... , biletplus.ru стал единственным номинантом Национальной интернет-премии среди сайтов авиационной тематики. 3.2 Проблемы эксплуатации компьютерных систем бронирования и интернета Кроме очевидных преимуществ, которые дает использование информационных технологий в гостиничном бизнесе, возникает множество проблем, обусловленных требованиями, предъявляемыми к условиям эксплуатации и неграмотному ...

... и отбора спортсменов и ШИСП и МЦОП с использованием автоматизированной системы контроля подготовленности по видам спорта/Рекл.-информ. бюл. Вып. 1. Л., 1990. 4. Волков В.Ю. Компьютерные технологии в образовательном процессе по физической культуре в вузе: Монография. - СПб.: СПбГТУ, 1997. 5. Волков В.Ю. Компьютерные технологии в образовательном процессе по физической культуре /Матер. всерос. ...

0 комментариев