Навигация

Основою криптографічного захисту є ключова інформація та ключі

4.5. Основою криптографічного захисту є ключова інформація та ключі.

Ключова інформація містить ключі асиметричного криптографічного алгоритму, що генеруються учасником СЕП за допомогою наданих генераторів ключів та АРМ-СЕП для АКЗІ, а також ключів, що використовуються для апаратного шифрування у формі захищених записів на смарт-картках АКЗІ. Ключова інформація під час роботи АКЗІ використовується виключно всередині смарт-картки, що унеможливлює підроблення та перехоплення ключової інформації. Департамент інформатизації виготовляє АКЗІ та смарт-картки для кожного учасника СЕП на замовлення територіального управління, яке надає їх учасникам СЕП відповідно до умов договору.

Ключова інформація для програмного шифрування та для ЕЦП має генеруватися безпосередньо відповідальною особою банку (філії) у присутності адміністратора захисту інформації банку (філії) за допомогою генератора ключів, який надається учаснику СЕП територіальним управлінням. Генератори ключів є персональними для кожного учасника СЕП, мають убудований унікальний ідентифікатор учасника СЕП, який не може бути вилучений або змінений. Генератори мають змогу запису таємного ключа на носії двох видів - на дискету або на Touch Memory, у якому додатково вбудований захист від копіювання ключової інформації з одного носія на інший. Таємні ключі, які зберігаються на дискетах, обов'язково мають бути захищені паролем, що забезпечує додатковий захист від спроб несанкціонованого використання скопійованих таємних ключів. Довжина пароля становить шість символів і не може бути зменшена.

Підготовка генераторів ключів, АКЗІ зі смарт-картками, контроль за їх обліком і використанням, техніко-експлуатаційне обслуговування та ремонт АКЗІ, а також сертифікація відкритих ключів покладаються на Департамент інформатизації.

В національних системах платежів за допомогою пластикових карток НБУ висунув вимоги до організації захисту інформації, викладені в „ Положенні про захист інформації в Національній системі масових електронних плате-жів” [13]:

1. Вимоги Положення регламентують порядок отримання, обліку, використання, зберігання та виводу з обігу апаратно-програмних засобів захисту інформації Національної системи масових електронних платежів (далі - засоби захисту НСМЕП) та виконання правил інформаційної безпеки членами та учасниками НСМЕП.

2. У цьому Положенні вживається наступна специфічна термінологія:

АКС - автоматизована карткова система;

АРМ - автоматизоване робоче місце;

БПЦ - банківський процесинговий центр;

БТ - банківська таємниця;

БЦГКІ - банківський центр генерації ключової інформації;

ГПЦ - головний процесинговий центр;

ЗПЦ - "зовнішній" процесинговий центр (ЦОМП, студентський ПЦ тощо), не є процесинговим центром НСМЕП, але потребує обміну інформацією з РПЦ/ГПЦ;

МБ - модуль безпеки серверів НСМЕП;

НСД - несанкціонований доступ;

НСМЕП - Національна система масових електронних платежів;

ПТК - програмно-технічний комплекс;

ПЦ - процесинговий центр;

РПЦ - регіональний процесинговий центр;

СА - сервер авторизації;

САБ - система автоматизації банку;

СБД - сервер баз даних;

СЗ - сервер застосувань;

ЦГКІ - центр генерації ключової інформації;

ЦІСПК - центр ініціалізації та системної персоналізації карток;

МАС - код автентифікації повідомлення;

SAM - модуль безпеки термінала.

3. Система захисту НСМЕП складається з комплексу апаратно-програмних засобів криптографічного захисту та ключової системи до них, технологічних і організаційних заходів щодо захисту інформації в НСМЕП.

4. До складу АКС банків - учасників НСМЕП та/або БПЦ входять робочі АРМ та такі сервери: СА, СБД, СЗ і БЦГКІ.

Залежно від своїх потреб член/учасник НСМЕП вибирає ту чи іншу конфігурацію для виконання функцій НСМЕП:

Перша конфігурація - СА, СБД суміщений з СЗ та БЦГКІ, робочі АРМ. СА та СБД повинні розміщуватися в приміщенні з обмеженим доступом в екранованих шафах, обладнаних відповідно до вимог нормативно-правових актів Національного банку. СБД, суміщений з СЗ та БЦГКІ, повинен розміщуватися в приміщенні з обмеженим доступом, яке додатково обладнане сейфами (металеві міцні шафи) для зберігання резервних МБ, службових карток та відповідної документації. Доступ до цього приміщення має лише офіцер безпеки АКС члена/учасника НСМЕП.

Друга конфігурація - СА, СБД, СЗ, суміщений з БЦГКІ, робочі АРМ. СА та СБД повинні розміщуватися в серверному приміщенні, яке обладнане відповідно до вимог нормативно-правових актів Національного банку. СЗ повинен розміщуватися в приміщенні з обмеженим доступом, яке додатково обладнане сейфами (металеві міцні шафи) для зберігання резервних МБ, службових карток та відповідної документації. Доступ до цього приміщення має лише офіцер безпеки АКС члена/учасника НСМЕП.

Третя конфігурація - основний та резервні СА, СБД, основний, суміщений з БЦГКІ, та резервні СЗ, робочі АРМ. Основні та резервні СА, СБД та резервні СЗ повинні розміщуватися в серверному приміщенні, яке обладнане відповідно до вимог нормативно-правових актів Національного банку. Основні та резервні сервери рекомендується розміщувати в різних серверних приміщеннях за наявності кількох обладнаних приміщень. Якщо немає іншого серверного приміщення, то рекомендується резервні сервери розміщувати в іншому приміщенні з обмеженим доступом в екранованих шафах, які відповідають вимогам нормативно-правових актів Національного банку. Основний СЗ повинен розміщуватися в приміщенні з обмеженим доступом, яке додатково обладнане сейфами (металеві міцні шафи) для зберігання резервних МБ, службових карток та відповідної документації. Доступ до цього приміщення має лише офіцер безпеки АКС члена/учасника НСМЕП.

Четверта конфігурація - СА, СБД, СЗ, БЦГКІ, робочі АРМ. СА, СБД та СЗ повинні розміщуватися в серверному приміщенні, яке обладнане відповідно до вимог нормативно-правових актів Національного банку. БЦГКІ повинен розміщуватися в приміщенні з обмеженим доступом, яке додатково обладнане сейфами (металеві міцні шафи) для зберігання резервних МБ, службових карток та відповідної документації. Доступ до цього приміщення має лише офіцер безпеки АКС члена/учасника НСМЕП.

Похожие работы

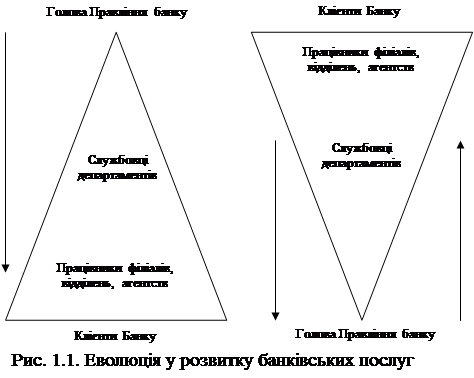

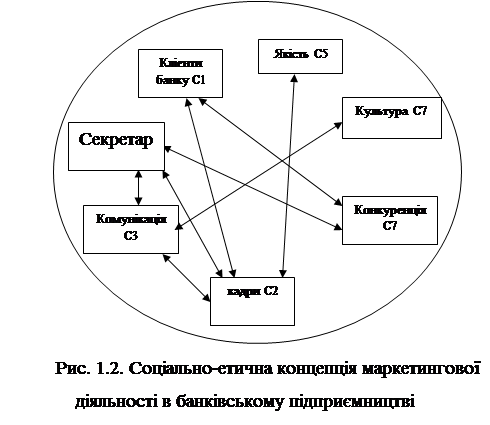

... бути: · частиною якого-небудь організаційного напряму діяльності комерційного банку; · самостійним напрямом діяльності комерційного банку; · інструментом координації та контролю всієї діяльності банківської установи. У практиці банківської діяльності можуть бути використані наступні типи організації маркетингової структури: · функції окремих працівник ...

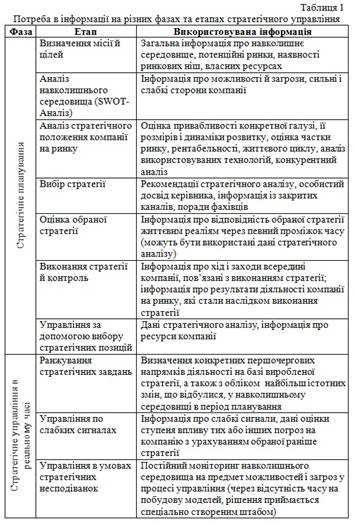

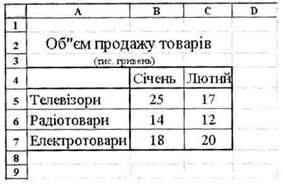

... покращення роботи користувача, називаються прикладними. До прикладних програм також відносяться утиліти, що виконують прикладні функції, наприклад, упорядкування даних. 2. Роль інформаційних технологій та комп’ютерних програм у бізнес-моделюванні Відомо, що роль інформації в управлінському процесі надзвичайно велика. Циркуляція інформації в суспільстві це головний показник, завдяки якому ...

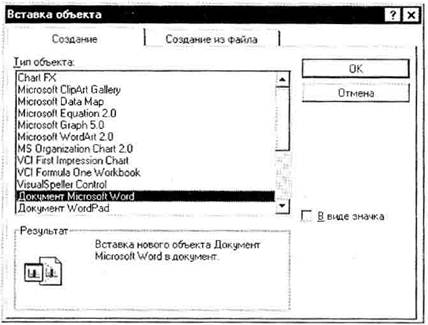

... та знизу ( нижній колонтитул ) у межах одного розділу або всього документа. Правильний вибір цієї інформації дає змогу читачеві краще орієнтуватися в документі. 5.4 Уведення інформації Інформаційна система маркетингу – це сукупність інформації, апаратно-програмних і технологічних засобів, засобів телекомунікацій, баз і банків даних, методів і процедур, персоналу управління, які реалізують ...

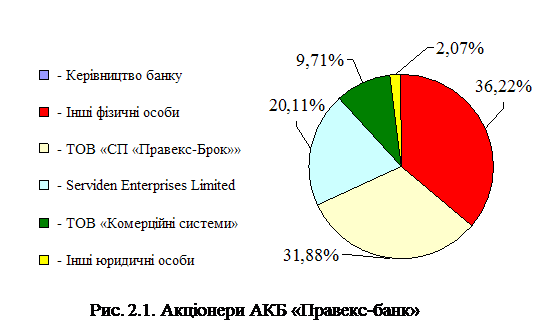

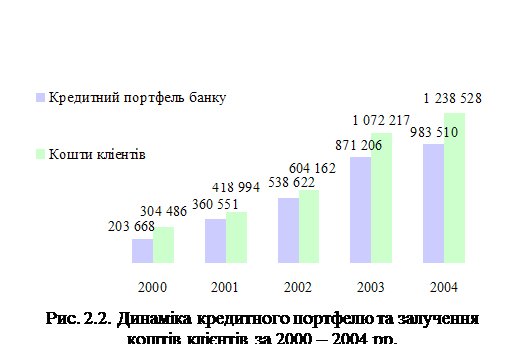

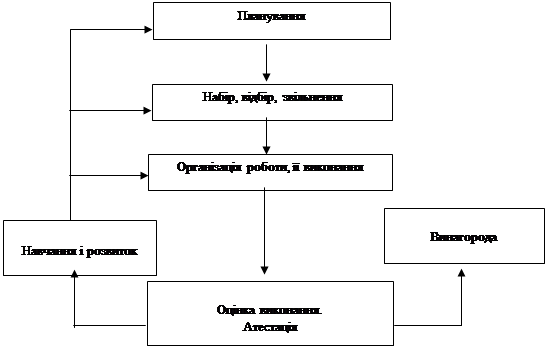

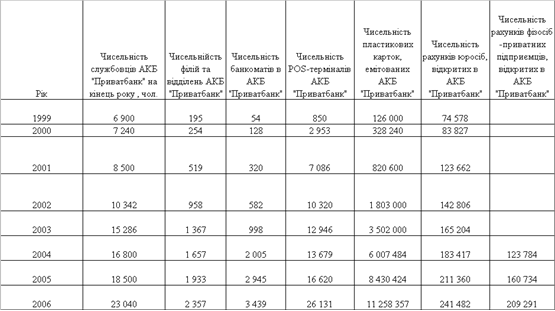

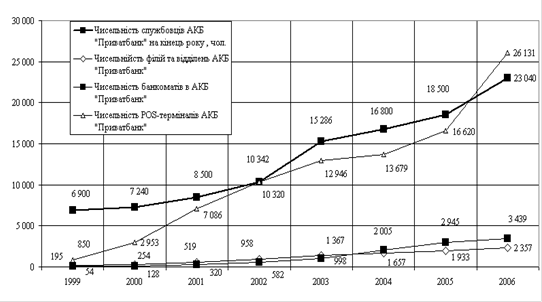

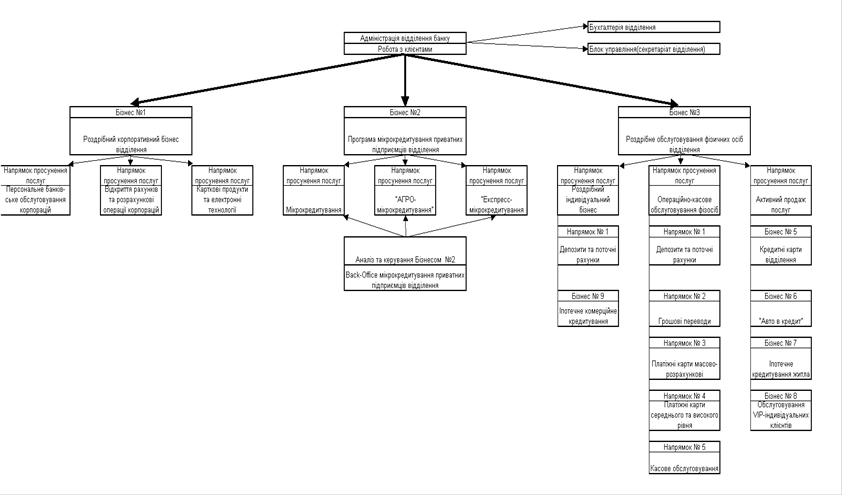

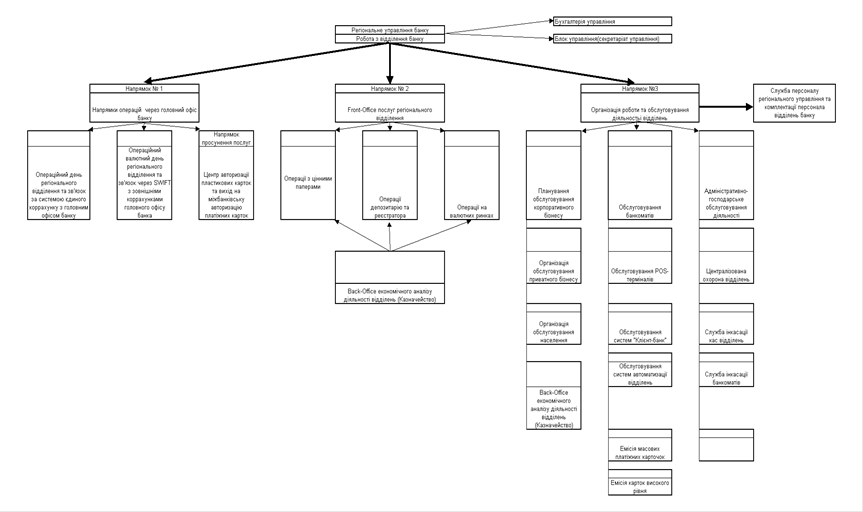

... інформацією можна було скористатися при прийнятті кадрових і інших рішень, необхідно правильно організувати збереження інформації з результатів атестації. Розділ 2. Аналіз діючої системи управління персоналом в комерційному банку АКБ “Приватбанк” 2.1 Загальна характеристика інфраструктури АКБ “Приватбанк” Заснований 1992 року, комерційний банк ПриватБанк є банком, що розвивається найбі ...

0 комментариев