Навигация

Правовые меры предупреждения компьютерных преступлений

9.2 Правовые меры предупреждения компьютерных преступлений

К правовым мерам предупреждения компьютерных преступлений в первую очередь относятся нормы законодательства, устанавливающие уголовную ответственность за указанные выше противоправные деяния.

История развития законодательства зарубежных стран в этом направлении показывает, что впервые подобный шаг был предпринят законодательными собраниями американских штатов Флорида и Аризона уже в 1978 году. Принятый закон назывался «Computer crime act of 1978» и был первым в мире специальным законом, устанавливающим уголовную ответственность за компьютерные преступления. Затем практически во всех штатах США (в 45 штатах) были приняты аналогичные специальные законодательства.

Эти правовые акты стали фундаментом для дальнейшего развития законодательства в целях осуществления мер предупреждения компьютерных преступлений. Отечественное законодательство движется в этом направлении очень робкими шагами.

Первым из них по праву можно считать издание 22 октября 1992 года двух Указов Президента РФ «О правовой охране программ для ЭВМ и баз данных» и «О правовой охране топологий интегральных микросхем», регламентирующих порядок установления и правовую защиту авторских прав на программные средства компьютерной техники и топологии интегральных микросхем с 1 января 1994 года.

Вторым прогрессивным шагом является принятие Государственной Думой и Федеральным Собранием сразу двух законов: 20 января 2005 г. «О связи» и 25 января 1995 г. «Об информации, информатизации и защите информации»[99]. Данные нормативные акты дают юридическое определение основных компонентов информационной технологии как объектов правовой охраны; устанавливают и закрепляют права и обязанности собственника на эти объекты; определяют правовой режим функционирования средств информационных технологий; определяют категории доступа определенных субъектов к конкретным видам информации; устанавливают категории секретности данных и информации.

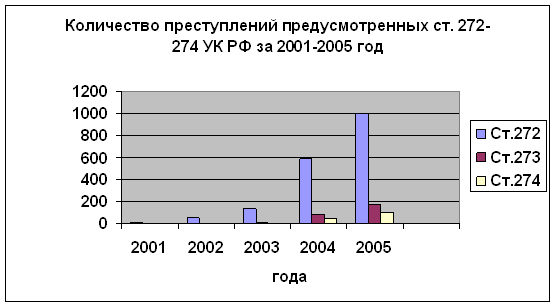

Решающим законодательным шагом можно считать принятие в июне 1996 года Уголовного кодекса Российской Федерации, выделяющего информацию в качестве объекта уголовно-правовой охраны.

Этим актом отечественное уголовное законодательство приводится в соответствие с общепринятыми международными правовыми нормами развитых в этом отношении зарубежных стран.

Следует отметить, что Государственная дума России постоянно пересматривает перечень нормативных правовых актов в сфере информационной безопасности и преступлений в области высоких технологий. Поэтому ряд законов были отменены, а основные правые нормы перенесены в Гражданский кодекс РФ (часть 4).

Контрольные вопросы

1. Перечислите и охарактеризуйте организационно-технические меры предупреждения компьютерных преступлений.

2. Каковы наиболее эффективные направления в предупреждении компьютерных преступлений?

3. Какие меры необходимо принимать для уменьшения опасности вирусных посягательств на средства вычислительной техники?

4. Каковы правовые меры предупреждения компьютерных преступлений?

ЗАКЛЮЧЕНИЕ

Анализ существующего состояния законодательства России и зарубежных стран позволяет обозначить некоторые основные направления развития законодательства в целях борьбы с компьютерной преступностью.

1. Предстоит обеспечить правовое регулирование распространения массовой информации, размещенной на сайтах Интернета, в том числе обеспечить реализацию конституционного запрета на пропаганду или агитацию, возбуждающую социальную, расовую, национальную и религиозную вражду, распространение порнографической информации и др., а также закрепить обязанность государственных органов защищать официальную информацию, размещаемую на их сайтах в Интернете.

2. Требуется законодательно закрепить механизм отнесения объектов информационной инфраструктуры к критически важным и обеспечить их информационную безопасность, включая разработку и принятие требований к техническим и программным средствам, используемым в информационной инфраструктуре этих объектов.

3. Серьезная работа должна быть проведена по совершенствованию законодательства об оперативно-розыскной деятельности в части:

- создания необходимых условий для проведения оперативно-розыскных мероприятий в целях выявления, предупреждения, пресечения и раскрытия компьютерных преступлений и преступлений в сфере высоких технологий;

- усиления контроля за сбором, хранением и использованием информации о частной жизни граждан, сведений, составляющих личную, семейную, служебную и коммерческую тайны;

- уточнения состава оперативно-розыскных мероприятий.

4. Необходимо усиление ответственности за преступления в сфере компьютерной информации и уточнение составов преступлений с учетом Европейской конвенции о киберпреступности.

5. Совершенствование уголовно-процессуального законодательства должно создать условия правоохранительным органам оперативно и эффективно действовать в случаях угроз безопасности, осуществляемых с использованием инфокоммуникационных технологий, единообразно оформлять доказательства, полученные с использованием компьютерных систем и телекоммуникаций.

6. Законодательство в области связи также требует совершенствования по ряду аспектов. Оно должно обеспечить:

- возможность перехвата информации, передаваемой по сетям электросвязи;

- раскрытие компетентным органам достаточного количества данных о потоках информации с целью идентификации поставщиков услуг и путей передачи информации;

- оперативное получение от поставщиков услуг связи сведений об абонентах (вид и время оказанных услуг, личность пользователя, адрес, телефон, сведения о платежах и другие сведения), не связанных с содержанием передаваемой ими информации.

7. Необходимо устранить правовую неопределенность в части использования работодателями средств визуального наблюдения, средств контроля телефонных переговоров, электронных сообщений, использования средств доступа в Интернет, поскольку эти средства могут быть использованы для противоправных действий.

8. В последнее время в связи с массовым распространением пиратства, порнографии, угрозами кибертерроризма, спама и множеством других реальных угроз все чаще поднимается вопрос о необходимости ужесточения контроля за пользователями в сети Интернет. Существующая относительная анонимность пользователя влечет множество отрицательных последствий и ее границы объективно придется сужать.

ЛИТЕРАТУРА

1. Конституция Российской Федерации от 12 декабря 1993 года. Электронный ресурс системы Гарант.

2. Закон РФ «О безопасности» от 05.03.92,. № 2446–1. Электронный ресурс системы Гарант.

3. Закон РФ «Об информации, информатизации и защите информации» от 20.02.95, №24–ФЗ. Электронный ресурс системы Гарант.

4. Закон РФ «Об информации, информационных технологиях и о защите информации» от 27.07.2007, №149–ФЗ. Электронный ресурс системы Гарант.

5. Закон РФ «О персональных данных» от 27.07.2006, № 152–ФЗ. Электронный ресурс системы Гарант.

6. Закон РФ «О правовой охране программ для электронных вычислительных машин и баз данных» от 23.09.92, № 3523–1. Электронный ресурс системы Гарант.

7. Закон РФ «О государственной тайне» от 21.07.93, №5485–1. Электронный ресурс системы Гарант.

8. Патентный закон Российской Федерации от 23.09.92, №3717–1. Электронный ресурс системы Гарант.

9. Уголовный кодекс РФ от 13.06.96, №63–ФЗ. Электронный ресурс системы Гарант.

10. Постановление Правительства РФ от 11 октября 1993 г. № 1030 (в ред. от 04.02.2005 «О контроле за выполнением обязательств по гарантиям использования импортируемых и экспортируемых товаров и услуг двойного назначения в заявленных целях». Электронный ресурс системы Гарант.

11. ГОСТ Р 51141–98 «Делопроизводство и архивное дело. Термины и определения». Электронный ресурс системы Гарант.

12. Аналитическая деятельность и компьютерные технологии: Учебное пособие /Под ред. проф. В.А. Минаева. – М.: МЦ при ГУК МВД России, 1996.

13. Андреев Б.В., Пак П.Н., Хорст В.П. Расследование преступлений в сфере компьютерной информации. – М.: Юрлитинформ, 2001.

14. Баев О.Я., Мещеряков В.А. Проблемы уголовно-правовой квалификации преступлений в сфере компьютерной информации //Конфидент. 1998. № 7(23).

15. Батурин Ю.М. Проблемы компьютерного права. – М.: Юриздат, 1991.

16. Борьба с компьютерной преступностью за рубежом (на примере США, Великобритании, Франции, Польши): Обзорная информация. Зарубежный опыт. Вып.14. – М.: ГИЦ МВД РФ, 2003.

17. Быстряков Е.Н., Иванов А.Н., Климов В.Л. Расследование компьютерных преступлений. – Саратов, 2000.

18. Вехов В.Б., Попова В.В., Илюшин Д.А. Тактические особенности расследования преступлений в сфере компьютерной информации: Научно-практическое пособие. – 2-е изд., доп. и испр. – М.: ЛексЭст, 2004.

19. Вехов В.Б., Рогозин В.Ю. Методика расследования преступлений в сфере компьютерной информации. 2002 г. Компьютерный ресурс. Режим доступа: http: //www. crime.vl.ru /books.

20. Виды интернет-преступлений (по классификации ООН). Издательство «Семь Дней», 2000. Компьютерный ресурс. Режим доступа: //w3s.nsf\Archive\Archive.html.

21. Волеводз А.Г. Противодействие компьютерным преступлениям: правовые основы международного сотрудничества. – М.: Юрлитинформ, 2002.

22. Гаврилов О.А. Курс правовой информатики: Учебник для вузов. М.: НОРМА, 2000.

23. Громаков Ю.А. Сотовые системы подвижной радиосвязи. – М.: Эко-Трендз, 1994.

24. Дранников В.Н. Некоторые детерминанты компьютерной преступности в свете современной уголовной политики: /Материалы научно-практической конференции. – Таганрог: ТГРУ, 2006.

25. Илюшин Д.А. Особенности тактики производства обыска при расследовании преступлений в сфере предоставления услуг «Интернет»//Вестник Муниципального института права и экономики (МИПЭ). – Вып. 1. – Липецк: Интерлингва, 2004.

26. Коншин А.А. Защита полиграфической продукции от фальсификации. – М.: Синус, 2000.

27. Копылов В.А. Информационное право: Учебник для вузов. – 2-е изд. – М.: Юристъ, 2005.

28. Крылов В.В. Информация как элемент криминальной деятельности //Вестник Московского университета. Серия 11. – Право, 1998.

29. Крылов В.В. Информационные компьютерные преступления. – М.: ИНФРА-М, НОРМА, 1997.

30. Крылов В.В. Расследование преступлений в сфере информации. – М.: ИНФРА-М, НОРМА, 1998.

31. Курс криминалистики. В 3 т. Т. 3. Криминалистическая методика. Методика расследования преступлений в сфере экономики, взяточничества и компьютерных преступлений: Учебник /Под ред. О.Н. Коршуновой, А.А. Степанова. – СПб.: Юридический центр Пресс, 2004.

32. Крылов В.В. Информация как элемент криминальной деятельности //Вестник Московского университета. Серия 11. – Право. – 1998.

33. Курушев В.Д., Минаев В.А. Компьютерные преступления и информационная безопасность. – М.: Новый юрист, 1998.

34. Лавникевич Д. Самые распространенные интернет-аферы 2004 года //Техника – молодежи. 2005. № 2.

35. Лазарева И.В. Некоторые проблемы расследования несанкционированного доступа к сетям сотовой радиотелефонной связи //«Черные дыры» в Российском законодательстве. 2007. № 1.

36. Лучин И.Н., Шурухнов Н.Г. Методические рекомендации по изъятию компьютерной информации при проведении обыска //Информационный бюллетень СК МВД России. 1996. № 4(89).

37. Левин М., Библия хакера. Книга 2. – М.: Майор, 2003.

38. Маклаков Г.Ю., Рыжков Э.В. Особенности оперативно-розыскной деятельности при расследовании преступлений в сфере высоких технологий. Компьютерный ресурс. Режим доступа: //http://www.crimeresearch.org.

39. Малая советская энциклопедия. – М.: Знание, 1960.

40. Малокостов В. О преступности в области пластиковых карточек //Мир карточек. 1999. № 12.

41. Мамлеев Р.Р. Обеспечение защиты информации при использовании технических систем обработки: Учебное пособие. – Уфа: УЮИ МВД РФ, 2003.

42. Мамлеев Р.Р., Обеспечение неотслеживаемости каналов передачи данных вычислительных систем //Безопасность информационных технологий. №2. – М.: МИФИ, 1999.

43. Мещеряков В.А. Криминалистическая классификация преступлений в сфере компьютерной информации //Конфидент. 1999. №4-5.

44. Методическое пособие по расследованию преступлений в сфере компьютерной информации и осуществлению прокурорского надзора за исполнением законов при их расследовании. – М.: Ген. прокуратура РФ, НИИ проблем укрепления законности и правопорядка, 2001.

45. Мошенничества с пластиковыми карточками. Компьютерный ресурс. Режим доступа: www.bizcom.ru/cards/security/1999-12/02-01.html.

46. Муромцев Ю.Л., Орлова Л.П., Муромцев Д.Ю., Тютюнник В.М. Информационные технологии проектирования. – Тамбов: Изд-во Тамб. гос. техн. ун-та, 2004.

47. Наумов А.В. Комментарий к Уголовному кодексу РФ. – М.: Институт государства и права РАН, 1996.

48. Наумов А.В. Российское уголовное право: Курс лекций. В 2 т. –М., 2004.

49. Осипенко А.Л. Борьба с преступностью в глобальных компьютерных сетях. Международный опыт: Монография. – М.: Норма, 2004.

50. Петров В.А., Пискарев А.С., Шеин А.В. Информационная безопасность. Защита информации от несанкционированного доступа в автоматизированных системах: Учебное пособие. Изд. 2-е, испр. – М.: МИФИ, 1995.

51. Правовые аспекты борьбы с кибернетическими преступлениями в ЕС //Борьба с преступностью за рубежом. – М., 2003.

52. Преступления в кредитно-финансовой системе: Обзорная информация. Зарубежный опыт. – Вып. 2. – М.: ГИЦ МВД России, 1996.

53. Преступления в сфере компьютерной информации за рубежом: Обзорная информация. Зарубежный опыт. Вып. 2 /Сост. М.А. Головешкина. – М.: ГИЦ МВД России, 2004.

54. Приказ Росархива № 68 «Об утверждении Типовой инструкции по делопроизводству в федеральных органах исполнительной власти» от 27.11.2000. Электронный ресурс системы Гарант.

55. Расследование неправомерного доступа к компьютерной информации: Учебное пособие /Под ред. Шурухнова Н.Г. – 2-е изд., доп. и перераб. – М.: Московский университет МВД России, 2005.

56. Расследование неправомерного доступа к компьютерной информации/Под ред. Н.Г. Шурухнова. – М., 1999.

57. Расследование преступлений повышенной общественной опасности: Пособие для следователей /Под ред. Н.А. Селиванова, А.И. Дворкина. – М., 1998.

58. Расследование преступлений в сфере компьютерной информации: Методические рекомендации //Остроушко А.В., Прохоров А.С., Задорожко С.М., Тронин М.Ю., Гаврилюк С.В. Компьютерный ресурс. Режим доступа: http://zakon.kuban.ru/uk/272`274.htm.

59. Растегаев А.А. Анализ общеуголовной корыстной преступности //Методика анализа преступности. – М.: Инфо-М, 1986.

60. Ривкин К. Преступления с кредитными карточками //Экономика и жизнь. 1997. № 2.

61. Роганов С.А. Синтетические наркотики: вопросы расследования преступлений. – СПб: Питер, 2001.

62. Рогозин В.Ю. Особенности расследования и предупреждения преступлений в сфере компьютерной информации: Учеб. пособие /Под ред. А.А. Закатова. – Волгоград, 2000.

63. Россинская Е.Р. Проблемы становления компьютерно-технической экспертизы как нового рода инженерно-технических экспертиз //Криминалистика в XXI веке. Материалы международной научно-практической конференции. – М., 2001.

64. Россинская Е.Р., Усов А.И. Судебная компьютерно-техническая экспертиза. – М.: Право и закон, 2001.

65. Розенфельд Н. Общая характеристика умышленных компьютерных преступлений //Право Украины. 2002. № 10.

66. Рыжков Э.В. Энергоинформационная безопасность общества и государства с позиции деятельности правоохранительных органов //Злочини проти особистої волі людини: Збірник матеріалів міжнародного науково-практичного семінару (Харків, 19-20 вересня 2000 р.). – Харків: «Книжкове видавництво» Лествиця Марії, 2002.

67. Сальников В.П., Ростов К.Т., Морозова Л.А., Бондуровский В.В. Компьютерная преступность: уголовно-правовые и криминологические проблемы: Международная научно-практическая конференция //Государство и право. 2000. № 9.

68. Семенов Г.В., Бирюков П.Н. Ответственность за «мошенничество» в сетях сотовой связи: Учебное пособие. – Воронеж: Воронежский государственный университет, 2002.

69. Скрипников. С. Черви, сети и виртуальные девушки //Эксперт. 2005. № 10

70. Сорокин. А.В. Компьютерные преступления: уголовно-правовая характеристика, методика и практика раскрытия и расследования. Компьютерный ресурс. Режим доступа: //http://kurgan.unets.ru/~procur/my_page.htm, 1999.

71. Старостина Е.В., Фролов Д.Б. Защита от компьютерных преступлений и кибертерроризма: вопросы и ответы. – М.: Эксмо, 2005.

72. Степанов Е.А., Корнеев И.К. Информационная безопасность и защита информации: Учебное пособие. – М.: ИНФРА-М, 2001.

73. Толковый словарь по вычислительным системам /Под ред. В. Иллингуотера и др. – М.: Машиностроение, 1990.

74. Хвоевский С.А., Исаева Л.М., Дьяков Ф.С., Вайле С.П. Выявление, пресечение и документирование фактов неправомерного доступа к охраняемой законом информации в контрольно-кассовых машинах при осуществлении предпринимательской деятельности: Методические рекомендации. – М.: ВНИИ МВД России, 2005.

75. Шурухнов Н.Г., Левченко И.П., Лучин И.Н. Специфика проведения обыска при изъятии компьютерной информации //Актуальные проблемы совершенствования деятельности ОВД в новых экономических и социальных условиях. – М., 1997.

76. Яблоков Н.П. Криминалистика: Учебник. – М.: ЛексЭст, 2006.

77. Ярочкин В.И. Информационная безопасность: Учебник для вузов. – М.: Академический Проект, Фонд «Мир», 2003.

78. Computing & Multimedia: Словарь. – М.: Внешсигма, 1996.

СЛОВАРЬ специальных ТЕРМИНОВ

BIOS – базовая система ввода/вывода, которая является частью операционной системы, постоянно хранящейся в постоянном запоминающем устройстве машины.

COM – тип исполняемого файла, в котором привязка уже выполнена и поэтому все адреса уже правильно записаны в файле перед его загрузкой.

CONFIG.SYS – имя специального файла, который система просматривает при загрузке. Этот файл содержит информацию о параметрах системы и драйверах устройств, которые должны быть установлены, что позволяет установить требуемую конфигурацию системы.

EXE – тип исполняемого файла, который требует привязки при загрузке. Не все адреса программы могут быть установлены до тех пор, пока неизвестно ее положение в памяти. EXE-файлы имеют заголовок, который содержит информацию об этой привязке. Эти файлы загружаются немного дольше и требуют больше места на диске, чем файлы типа COM.

АВТОМАТИЗИРОВАННАЯ СИСТЕМА УПРАВЛЕНИЯ (АСУ) – это организованная совокупность правил работы, баз данных и пакетов прикладных программ, обеспечивающая с помощью ЭВМ рациональное управление деятельностью.

АЛГОРИТМ – последовательность команд (инструкций) для выполнения поставленной задачи. В данном случае команд для ЭВМ.

АРХИТЕКТУРА ЭВМ – общее описание структуры и функций ЭВМ на уровне, достаточном для понимания принципов работы и системы команд ЭВМ.

АТАКА НА КОМПЬЮТЕРНУЮ СИСТЕМУ – это действие, предпринимаемое злоумышленником, которое заключается в поиске той или иной уязвимости. Таким образом, атака – реализация угрозы.

АУТЕНТИЧНОСТЬ (authenticity) – свойство данных быть подлинными и свойство систем быть способными обеспечивать подлинность данных. Подлинность данных означает, что они были созданы законными участниками информационного процесса и не подвергались случайным или преднамеренным искажениям.

АУТЕНТИФИКАЦИЯ (authentication) – процедура проверки подлинности данных и субъектов информационного взаимодействия.

БАЗА ДАННЫХ – это объективная форма представления и организации совокупности данных (например, статей, расчетов), систематизированных таким образом, чтобы эти данные могли быть найдены и обработаны с помощью ЭВМ.

БАНК ДАННЫХ – это совокупность баз данных, объединенных общностью применения.

БЕСПЕРЕБОЙНЫЕ ИСТОЧНИКИ ПИТАНИЯ. См. РЕЗЕРВНЫЕ ИСТОЧНИКИ ПИТАНИЯ.

БИБЛИОТЕКА – это организованная совокупность программ или алгоритмов, хранящаяся обычно во внешней памяти ЭВМ.

БЛОКИРОВАНИЕ – результат воздействия на ЭВМ и ее элементы, повлекшие временную или постоянную невозможность осуществлять какие-либо операции над компьютерной информацией.

ВИНОВНЫЕ В СОВЕРШЕНИИ КОМПЬЮТЕРНОГО ПРЕСТУПЛЕНИЯ – злоумышленники и неправомочные приобретатели записанной в устройство памяти компьютера информации, специально защищенной от несанкционированного доступа. ВИРУС – это программа (некоторая совокупность выполняемого кода/инструкций), способная создавать свои копии, не обязательно полностью совпадающие с оригиналом, и внедрять их в различные объекты/ресурсы компьютерных систем, сетей и т.д., а также выполнять некоторые деструктивные действия. ВОССТАНОВЛЕНИЕ ДАННЫХ – процесс восстановления потерянной (поврежденной, случайно стертой и др.) информации на магнитных носителях с помощью специального программного обеспечения.ВРЕДОНОСНАЯ ПРОГРАММА – специально разработанная или модифицированная для несанкционированного собственником информационной системы уничтожения, блокирования, модификации либо копирования информации, нарушения обычной работы ЭВМ, является вредоносной.

ВРЕМЕННЫЙ ФАЙЛ – специальные файл, в котором во время работы программы хранятся промежуточные данные. При корректном завершении программы этот файл автоматически уничтожается.

ВЫЧИСЛИТЕЛЬНАЯ ТЕХНИКА – ассортимент вычислительных машин, вычислительных устройств и приборов, используемых для ускорения решения задач, связанных с обработкой информации, путем частичной или полной автоматизации вычислительного процесса.

ГИБКИЙ МАГНИТНЫЙ ДИСК (ГМД). См. ДИСКЕТА.

ДАННЫЕ – информация, представленная в формальном виде, который обеспечивает возможность ее хранения, обработки или передачи.

ДЕФЕКТНЫЕ СЕКТОРЫ – место на магнитном носителе информации с поврежденным покрытием, где невозможно хранение данных.

ДИСК МАГНИТНЫЙ – вид внешней памяти, в котором носителем информации является вращающийся металлический или пластмассовый диск, покрытый слоем магнитного материала.

ДИСКЕТА – это гибкий магнитный диск внешней памяти ЭВМ, представляющий собой тонкий упругий диск, покрытый слоем магнитного материала в пластмассовом или пленочном корпусе.

ДИСКОВОД – внешнее устройство ЭВМ, предназначенное для ввода-вывода информации с магнитных дисков в память ЭВМ.

ДИСПЛЕЙ (МОНИТОР) – внешнее устройство ЭВМ для отображения графической и текстовой информации.

ДОСТУП К ИНФОРМАЦИИ – в узком смысле – операция записи, модификации, передачи или чтения данных. ДОСТУП К ЭВМ – это санкционированное и упорядоченное собственником информационной системы взаимодействие лица с устройствами ЭВМ и (или) ознакомление лица с данными, содержащимися на машинных носителях или в ЭВМ. ДОСТУП К ИНФОРМАЦИИ – в широком смысле – операционный тип взаимодействия между субъектом и объектом, в результате которого создается поток информации от одного к другому.ЕМКОСТЬ – количество информации, содержащейся в запоминающем устройстве.

ЗЛОУМЫШЛЕННИК (intruder) – субъект, оказывающий на информационный процесс воздействия с целью вызвать его отклонение от условий нормального протекания. Злоумышленник идентифицируется набором возможностей по доступу к информационной системе, работу которой он намеревается отклонить от нормы. Считается, что в его распоряжении всегда есть все необходимые для выполнения его задачи технические средства, созданные на данный момент.

ИГРА КОМПЬЮТЕРНАЯ – это техническая игра, в которой игровое поле находится под управлением компьютера и воспроизводится обычно на экране дисплея.

ИЗЪЯТИЕ СРЕДСТВ КОМПЬЮТЕРНОЙ ТЕХНИКИ – традиционные способы совершения «некомпьютерных» преступлений, в которых преступник, попросту говоря, изымает чужое имущество. Чужое имущество – средства компьютерной техники.

ИНТЕРНЕТ – это всемирная сеть, использующая для взаимодействия набор протоколов TCP/IP (Transmission Control Protocol/Internet Protocol).

ИНТЕРФЕЙС – это средства и способы установления и поддержания информационного обмена между исполнительными устройствами автоматической системы или системы человек–машина.

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ – по законодательству РФ – состояние защищенности информационной среды общества, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций, государства. Информационная безопасность имеет три основные составляющие: 1. Конфиденциальность – защита чувствительной информации от несанкционированного доступа. 2. Целостность – защита точности и полноты информации и программного обеспечения. 3. Доступность – обеспечение доступности информации и основных услуг для пользователя в нужное для него время. ИНФОРМАЦИОННАЯ СИСТЕМА – по законодательству РФ – организационно упорядоченная совокупность документов (массивов документов) и информационных технологий, в том числе с использованием средств вычислительной техники и связи, реализующих информационные процессы. Информационная система предназначена для хранения, обработки, поиска, распространения, передачи и предоставления информации.ИНФОРМАЦИЯ (ДОКУМЕНТ) – это зафиксированная на материальном носителе информация с реквизитами, позволяющими ее идентифицировать.

ИНФОРМАЦИОННОЕ ПРАВООТНОШЕНИЕ – отношения, в которых информация передается непосредственно и воля субъектов направлена на передачу исключительно информации.

КАНАЛ СВЯЗИ – это техническое устройство, в котором сигналы, содержащие информацию, распространяются от передатчика к приемнику.

КЛАВИАТУРА – внешнее устройство ЭВМ и других технических средств, служащее для ручного ввода информации как при передаче сообщений, так и в целях управления.

КОД – это набор выполняемых инструкций, составляющих программу, в отличие от данных, над которыми выполняются операции. Иначе говоря, кодом называется последовательность машинных инструкций, которые производит транслятор или ассемблер из текста программы.

КОДИРОВАНИЕ – процесс записи или преобразования информации в соответствии с правилами, заданными некоторым кодом.

КОМАНДА – это типовое предписание, записанное на языке машины, определяющее действия ЭВМ при выполнении отдельной операции или части вычислительного процесса.

КОМПЬЮТЕР – то же, что ЭВМ. Чаще употребляется в применении к персональным ЭВМ.

КОМПЬЮТЕРНАЯ ИНФОРМАЦИЯ – идентифицируемый, имеющий собственника элемент информационной системы – сведения, знания или набор команд (программа), хранящийся в ЭВМ или управляющий ею.

КОМПЬЮТЕРНЫЕ ПРЕСТУПЛЕНИЯ – в уголовном праве РФ – преступления, посягающие на нормальное, безопасное функционирование компьютерных информационных систем. Компьютерное преступление как уголовно-правовое понятие – это предусмотренное уголовным законом виновное нарушение чужих прав и интересов в отношении автоматизированных систем обработки данных, совершенное во вред подлежащим правовой охране правам и интересам физических и юридических лиц, общества и государства. В Уголовном кодексе РФ компьютерные преступления классифицируются следующим образом: - нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети; - неправомерный доступ к компьютерной информации; - создание, использование и распространение вредоносных программ для ЭВМ. КОНФИДЕНЦИАЛЬНАЯ ИНФОРМАЦИЯ – документированная (то есть зафиксированная на материальном носителе и с реквизитами, позволяющими ее идентифицировать) информация, доступ к которой ограничивается в соответствии с законодательством РФ.КОПИРОВАНИЕ – изготовление копии объекта. Копирование информации без явно выраженного согласия собственника информационного ресурса независимо от способа копирования подпадает под действие уголовного закона. Важным вопросом является проблема мысленного запечатления полученной информации в процессе ознакомления с нею в памяти человека, без которого, кстати, невозможно ее разглашение.

КРАКЕРЫ (crackers) – специалисты, способные снять защиту от копирования с лицензионного программного обеспечения.

ЛАЗЕРНЫЙ ДИСК (CD диск, оптический диск, компакт-диск) – носитель информации, принцип работы которого основывается на отражении и рассеивании света от различных поверхностей. Источником света служит лазер. Запись информации на данный диск происходит, в основном, в заводских условиях. В персональном компьютере происходит только считывание информации (при отсутствии специального записывающего дисковода).

ЛОКАЛЬНАЯ ВЫЧИСЛИТЕЛЬНАЯ СЕТЬ (ЛВС) – объединение компьютеров с помощью специальных устройств (сетевого оборудования) с целью взаимного использования вычислительных ресурсов, обмена информацией и использования одной базы данных.

МАГНИТООПТИЧЕСКИЕ ДИСКИ – это носители информации, в которых используется принцип изменения магнитного поля при воздействии на поверхность из специального магнитного материала лучом лазера. Используется в компьютерах для записи и считывания информации.

МАШИННАЯ ИНСТРУКЦИЯ – числовые коды, используемые процессором.

МАШИННЫЕ НОСИТЕЛИ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ – устройства памяти ЭВМ, периферийные устройства ЭВМ, компьютерные устройства связи, сетевые устройства и сети электросвязи.

МАШИННЫЙ ЯЗЫК – это инструкции в специальных компьютерных кодах, непосредственно используемых процессором (самый сложный уровень программирования).

МОДИФИКАЦИЯ ИНФОРМАЦИИ – внесение в нее любых изменений, обусловливающих ее отличие от той, которую включил в систему и владеет собственник информационного ресурса. Вопрос о легальности произведенной модификации информации следует решать с учетом положений законодательства об авторском праве.

НАРУШЕНИЕ РАБОТЫ ЭВМ – любая нестандартная (нештатная) ситуация с ЭВМ или ее устройствами, находящаяся в причинной связи с неправомерными действиями и повлекшая уничтожение, блокирование, модификацию или копирование информации.

НОСИТЕЛЬ ИНФОРМАЦИИ – это физическое тело или среда для записи, хранения и воспроизведения информации.

ОБЪЕКТ ПРЕСТУПЛЕНИЯ – общественные отношения, охраняемые правом, той или иной отраслью.

ОБЪЕКТИВНАЯ СТОРОНА – внешняя характеристика поступка: само деяние и его противоправность.

ОПЕРАЦИИ В РЕАЛЬНОМ ВРЕМЕНИ – это программные операции, которые должны выполняться в определенный момент, а не тогда, когда компьютер окажется способным их выполнить. Мультипликация, сигналы тревоги и роботы используют работу в реальном времени.

ОПЕРАЦИОННАЯ СИСТЕМА – комплекс программ, постоянно находящихся в памяти ЭВМ, позволяющих организовать управление устройствами машины и ее взаимодействие с пользователями.

ПАКЕТ ПРИКЛАДНЫХ ПРОГРАММ – это организованная совокупность программ постоянного применения для решения некоторых классов однотипных задач.

ПАМЯТЬ – устройство ЭВМ, предназначенное для хранения обрабатываемой информации.

ПАМЯТЬ ВИРТУАЛЬНАЯ – способ управления памятью ЭВМ, позволяющей программе использовать объем оперативной памяти, существенно превышающей емкость микросхем оперативной памяти в ЭВМ.

ПАМЯТЬ ВНЕШНЯЯ – память ЭВМ, организуемая внешними запоминающими устройствами (жесткие и гибкие магнитные диски, магнитные ленты, перфокарты и т.д.).

ПАМЯТЬ ВНУТРЕННЯЯ – память ЭВМ, реализуемая через запоминающее устройство, непосредственно связанное с процессором и содержащее данные, непосредственно участвующие в его операциях.

ПАМЯТЬ ОПЕРАТИВНАЯ – часть внутренней памяти ЭВМ, реализуемая оперативным запоминающим устройством (ОЗУ) и предназначенная для временного хранения команд, данных, результатов в процессе выполнения арифметических и логических операций. После отключения питания ЭВМ информация, хранящаяся в оперативной памяти, автоматически удаляется.

ПАМЯТЬ ПОСТОЯННАЯ – часть внутренней памяти ЭВМ, предназначенная для хранения стандартных программ и данных для управления ЭВМ и решения типовых задач, реализуемая обычно на базе специальных микросхем.

ПАРОЛЬ (ЛОГИН) – это специальная комбинация клавиш, без набора которой невозможно получить доступ к информации и ресурсам вычислительной системы.

ПОЛЬЗОВАТЕЛЬ – человек, работающий на ЭВМ.

ПОРТ – путь, по которому происходит обмен данными между процессором и внешними устройствами.

ПРОГРАММА ДЛЯ ЭВМ – объективная форма представления совокупности данных и команд, предназначенных для функционирования электронных вычислительных машин и других компьютерных устройств с целью получения определенного результата. Программы для ЭВМ являются разновидностью компьютерной информации. Программы фактически существуют в двух видах:

- в виде «исходного текста», т.е. описанного с помощью языков программирования алгоритма обработки данных или управления ими, и в виде «объектного кода»;

- исходного текста, компилированного в набор машиночитаемых символов. Под программой для ЭВМ подразумеваются также подготовительные материалы, полученные в ходе ее разработки, и порождаемые ею аудиовизуальные отображения.

ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ ЭВМ – это совокупность программных средств управления работой вычислительной машины и совокупность инструментальных программных средств, используемых для создания новых программ.

ПРОЦЕССОР – основное устройство вычислительных машин, выполняющее заданные программы преобразования информации и осуществляющее управление всем вычислительным процессом в ЭВМ.

РАЗДЕЛ – это область жесткого диска. Жесткий диск может быть разбит на разделы с тем, чтобы он использовался несколькими операционными системами.

РЕЗЕРВНОЕ КОПИРОВАНИЕ – процесс создания специальных (резервных) копий с информации по окончании работы или для долговременного хранения.

РЕЗЕРВНЫЕ ИСТОЧНИКИ ПИТАНИЯ (UPS) – это источники питания, способные обеспечить кратковременную работу вычислительной системы при полном отключении электропитания.

РЕЗИДЕНТНАЯ ПРОГРАММА – программа, остающаяся в памяти после завершения. Система предохраняет ее от порчи другими загружаемыми программами, которые могут иметь доступ к содержащимся в данной программе процедурам через вектора прерывания.

СЕТИ ЭВМ – компьютеры, объединенные между собой сетями электросвязи.

СЕРВЕР – в информационных сетях – компьютер или программная система, предоставляющие удаленный доступ к своим службам или ресурсам с целью обмена информацией. Сервер работает по заданиям клиентов. После выполнения задания сервер посылает полученные результаты клиенту, инициировавшему это задание. Обычно связь между клиентом и сервером поддерживается посредством передачи сообщений, и при этом используется определенный протокол для кодирования запросов клиента и ответов сервера. СЕТЕВОЙ КЛИЕНТ – компьютер или программа, имеющие доступ к услугам сервера; получающие или обменивающиеся с ним информацией. Сетевой клиент является инициатором и проводит с сервером транзакции либо использует электронную почту. СИСТЕМА ЗАЩИТЫ – это комплекс программно-аппаратных средств, ограничивающих доступ пользователей к определенной информации или ресурсам вычислительной системы.СИСТЕМА ОПЕРАЦИОННАЯ: См. ОПЕРАЦИОННАЯ СИСТЕМА.

СИСТЕМА ЭВМ – комплексы, в которых хотя бы одна ЭВМ является элементом системы либо несколько ЭВМ составляют систему.

СКРЫТЫЙ ФАЙЛ – это статус, который может быть присвоен файлу установкой его байта атрибутов. Скрытые файлы не выводятся при выводе каталога файлов.

СУБЪЕКТ ПРЕСТУПЛЕНИЯ – лицо старше 16 лет (в некоторых случаях – 14 лет).

СУБЪЕКТИВНАЯ СТОРОНА – осознание лицом, совершающим противоправное деяние, того, что оно нарушает требования правовых норм, и это может повлечь вредные последствия. Обязательный признак – вина.

ТЕКСТ ПРОГРАММЫ – это исходный вариант программы в том виде, как она выглядит до того, как она была переведена в машинный язык.

УГРОЗА БЕЗОПАСНОСТИ КОМПЬЮТЕРНОЙ СИСТЕМЫ – это потенциально возможное происшествие, которое может оказать нежелательное воздействие на саму систему, а также на информацию, хранящуюся в ней.

УНИЧТОЖЕНИЕ ИНФОРМАЦИИ – наиболее опасное явление, поскольку при этом собственнику информации или информационной системы наносится максимальный реальный вред. Наиболее опасным разрушающим информационные системы фактором чаще всего являются действия людей: уничтожение информации осуществляется умышленными и неосторожными действиями лиц, имеющих возможность воздействия на эту информацию. Существование возможности восстановления уничтоженной неправомерным воздействием информации не является исключающим ответственность фактором.

УСТРОЙСТВО – устройством называется любое оборудование, которое хранит, выводит или обрабатывает информацию, такое как дисковый накопитель, видеодисплей или принтер.

УЯЗВИМОСТЬ КОМПЬЮТЕРНОЙ СИСТЕМЫ – это некоторые ее неудачные характеристики, которые дают возможность возникновения угрозы. Именно из-за уязвимости в системе происходят нежелательные явления.

ФАЙЛ – это последовательность записей, размещаемая на внешних запоминающих устройствах и рассматриваемая в процессе пересылки и обработки как единое целое.

ФАРМИНГ – метод онлайнового мошенничества, заключающийся в изменении DNS (Domain Name System) адресов так, чтобы веб-страницы, которые посещает пользователь, были не оригинальными, а другими, специально созданными кибер-мошенниками для сбора конфиденциальной информации, особенно относящейся к онлайновым банкам.

ФИШИНГ – это опасная техника, используемая для сбора конфиденциальной информации, прикрываясь личностью легитимного лица или организации (обычно путем мошеннических писем, направляющих пользователей на фальсифицированную веб-страницу).

ФЛОППИ-ДИСК: См. ДИСКЕТА.

ХАКЕР – злоумышленник, специализирующийся на взломе защиты отдельных компьютеров и распределенных систем.

ЭВМ (ЭЛЕКТРОННО-ВЫЧИСЛИТЕЛЬНАЯ МАШИНА) есть комплекс электронных устройств, позволяющий осуществлять предписанные программой и (или) пользователем информационные процессы, в том числе последовательности действий по обработке информации и управлению устройствами, над документированной и иной (символьной, образной) информацией и выполнять ее ввод-вывод, уничтожение, копирование, модификацию, передачу информации в сети ЭВМ и другие действия.

[1] Муромцев Ю.Л., Орлова Л.П., Муромцев Д.Ю., Тютюнник В.М. Информационные технологии проектирования: Основные понятия, архитектура, принципы. – Тамбов: Изд-во Тамб. гос. техн. ун-та, 2004.

[2] Белозеров Б.И. Техническое творчество. Методические проблемы. – Ульяновск: Приволжское книжное издание, 1975.

[3] Миронов С.М. Применение высоких технологий в промышленности – стратегические цели и задачи развития России //Высокие технологии, фундаментальные и прикладные исследования, образование. Т.1: Сборник трудов Первой Международной научно-практической конференции «Исследования, разработка и применение высоких технологий в промышленности». – СПб.: Изд-во Политехн. ун-та, 2005.

[4] Утрачивает силу с 01.01.2008 согласно ФЗ РФ от 18 декабря 2006 г. № 231–ФЗ «О введении в действие части четвертой Гражданского кодекса Российской Федерации».

[5] Постановление Правительства РФ от 11 октября 1993 г. № 1030 (в ред. от 04.02.2005 «О контроле за выполнением обязательств по гарантиям использования импортируемых и экспортируемых товаров и услуг двойного назначения в заявленных целях».

[6] Richard Szafranski «Theory of Information Warfare», USAF, 2002.

[7] Гаврилов О. А. Курс правовой информатики: Учебник для вузов. М.: НОРМА, 2000.

[8] Наумов А.В. Российское уголовное право: Курс лекций. В 2 т. –М., 2004.

[9] Наумов А.В. Комментарий к Уголовному кодексу РФ. – М.: Ин-т государства и права РАН, 1996.

[10] Тоффлер Э. Третья волна. – М., 1999.

[11] Анисимов А.П. Компьютерная лингвистика для всех: Мифы. Алгоритмы. Язык – Киев: Наук. думка, 1991.

[12] Россинская Е.Р. Проблемы становления компьютерно-технической экспертизы как нового рода инженерно-технических экспертиз //Криминалистика в XXI веке. Материалы международной научно-практической конференции. – М., 2001.

[13] Голдман С. Теория информации. Пер. с англ. – М., 1957.

[14] Малая советская энциклопедия. – М.: Знание, 1960.

[15] Толковый словарь по вычислительным системам /Под ред. В. Иллингуотера и др. – М.: Машиностроение, 1990.

[16] Бордовский Г.А. Информатика в понятиях и терминах. – М.: Просвещение, 1991.

[17] Каган Б.М. Электронные вычислительные машины и системы. – М.: Энергоатомиздат, 1985.

[18] Тюкин В.Н. Теория управления: Конспект лекций. Часть 1. – Вологда: ВоГТУ, 2000.

[19] Мамлеев Р.Р. Обеспечение защиты информации при использовании технических систем обработки: Учебное пособие. – Уфа: УЮИ МВД РФ, 2003.

[20] Мальков В.И., Мартынов Ю.М. Информация и связь в системах управления. – М.: Московский рабочий, 1973. [21] Каган Б.М. Электронные вычислительные машины и системы. – М.: Энергоатомиздат, 1985.[22] Английское понятие «computer» гораздо шире, чем понятие «компьютер» в русском языке. В английском языке компьютером называют любое устройство, способное производить математические расчеты, вплоть до логарифмической линейки. В связи с чем для обозначения того, что мы понимаем под словом компьютер, в англо-говорящих странах употребляют «personal computer».

[23] Computing & Multimedia. Словарь. – М.: Внешсигма, 1996.

[24] Фолкберри Л.М. Справочное пособие по ремонту электрических и электронных схем. – М.: Энергоатомиздат, 1989.

[25] Кирмайер М. Мультимедиа. – СПб., 1994.

[26] Europe Towards 90. Banking. – Digital Equipment Corp., 1992.

[27] Васильченко А.И., Денисьева О.М., Жарков М.А. и др. Система телефонной сигнализации по общему каналу (система ОКС). – М.: Связь, 1980.

[28] Термин заимствован из зарубежной печати. Он касается двухпроводной линии между телефонным аппаратом (ТА) и устройствами аналого-цифровых преобразователей. Информация в последней «миле» передается в аналоговой форме.

[29] Область пространства, ограниченная дальностью установления связи для беспроводных телефонных аппаратов (между стационарным и переносным блоком), а также ячейка действия сотового телефона.

[30] Левин М., Библия хакера. Книга 2. – М.: Майор, 2003.

[31] Громаков Ю.А. Сотовые системы подвижной радиосвязи. Технологии электронных коммуникаций. – М.: Эко-Трендз, 1994.

[32] Существуют две разновидности алгоритма: A5/1 – «сильная» версия шифра и A5/2 – ослабленная.

[33] Громаков Ю.А. Организация физических и логических каналов в стандарте GSM //Электросвязь, 1993. № 10.

[34] Громаков Ю.А. Сотовые системы подвижной радиосвязи. – М.: Эко-Трендз, 1994.

[35] Муромцев Ю.Л., Орлова Л.П., Муромцев Д.Ю., Тютюнник В.М. Информационные технологии проектирования. – Тамбов: Изд-во Тамб. гос. техн. ун-та, 2004.

[36] Мамлеев Р.Р., Обеспечение неотслеживаемости каналов передачи данных вычислительных систем //Безопасность информационных технологий. №2. – М.: МИФИ, 1999.

[37] Петров В.А., Пискарев А.С., Шеин А.В. Информационная безопасность. Защита информации от несанкционированного доступа в автоматизированных системах: Учебное пособие. Изд. 2-е, испр. – М.: МИФИ, 1995.

[38] Gadget (англ.) – техническое устройство.

[39] Витвитская С.А. Охотники за чужими головами //Щит и меч. 13.10.2005.

[40] Ястребов, Д.А. Институт уголовной ответственности в сфере компьютерной информации (опыт международно-правового примерного анализа) //Государство и право, 2005. № 1. С.53–63.

[41] Яблоков Н.П. Криминалистика: Учебник. – М.: ЛексЭст, 2006.

[42] Бекряшев А.К., Белозеров И.П., Бекряшева Н.С. Теневая экономика и экономическая преступность. 2003. Компьютерный ресурс. Режим доступа: http://kiev-security.org.ua.

[43] Наумов А.В. Комментарий к Уголовному кодексу РФ. – М.: Институт государства и права РАН, 1996.

[44] Хвоевский С.А., Исаева Л.М., Дьяков Ф.С., Вайле С.П. Выявление, пресечение и документирование фактов неправомерного доступа к охраняемой законом информации в контрольно-кассовых машинах при осуществлении предпринимательской деятельности: Методические рекомендации. – М.: ВНИИ МВД России, 2005.

[45] Лучин И.Н., Шурухнов Н.Г. Методические рекомендации по изъятию компьютерной информации при проведении обыска //Информационный бюллетень СК МВД России. 1996. № 4(89). С. 22-28.

[46] Федеральные законы «Об информации, информационных технологиях и о защите информации» и «О персональных данных».

[47] При условии легальности операционной системы, что весьма сомнительно в данных обстоятельствах. Прим. авт.

[48] Встречается во всех законах, прямо или косвенно касающихся компьютерной информации. Прим. авт.

[49] Приказ Росархива № 68 «Об утверждении Типовой инструкции по делопроизводству в федеральных органах исполнительной власти» от 27 ноября 2000 г.

[50] Постановление Госстандарта России № 28 «Государственный стандарт РФ ГОСТ Р 51141–98 «Делопроизводство и архивное дело. Термины и определения», 1998 г.

[51] ГОСТ Р 51141–98 «Делопроизводство и архивное дело. Термины и определения».

[52] Федеральный закон «О персональных данных» от 27 июля 2006 года № 152–ФЗ.

[53] Computing & Multimedia: Словарь. – М.: Внешсигма, 1996.

[54] Проект Уголовного кодекса Российской Федерации //Российская газета .25 января 1995 г.

[55] Баев О.Я., Мещеряков В.А. Проблемы уголовно-правовой квалификации преступлений в сфере компьютерной информации //Конфидент. 1998. № 7(23).

[56] Ястребов, Д.А. Институт уголовной ответственности в сфере компьютерной информации (опыт международно-правового примерного анализа) //Государство и право. 2005. № 1. С.53-63.

[57] Мещеряков В.А. Криминалистическая классификация преступлений в сфере компьютерной информации //Конфидент. 1999. №4-5.

[58] Зуйков Г.Г. Установление способа совершения преступления. – М.: МВШ МВД СССР, 1970.

[59] Крылов В.В. Основы криминалистической теории расследования преступлений в сфере информации: Автореферат диссертации на соискание ученой степени доктора юридических наук. – М.: НИИ проблем укрепления законности и правопорядка Генеральной прокуратуры РФ, 1998.

[60] Сорокин. А.В. Компьютерные преступления: уголовно-правовая характеристика, методика и практика раскрытия и расследования. Компьютерный ресурс. Режим доступа: //http://kurgan.unets.ru/~procur/ my_page.htm, 1999.

[61] Крылов В.В. Указанная работа.

[62] Копылов В.А. Информационное право: Учебник. 2-е изд. – М.: Юристь, 2002.

[63] Сорокин. А.В. Компьютерные преступления: уголовно-правовая характеристика, методика и практика раскрытия и расследования. Компьютерный ресурс. Режим доступа: //http://kurgan.unets.ru/~procur my_page.htm, 1999.

[64] Аналитическая деятельность и компьютерные технологии: Учебное пособие /Под ред. проф. В.А. Минаева. – М.: МЦ при ГУК МВД России, 1996.

[65] Дранников В.Н. Некоторые детерминанты компьютерной преступности в свете современной уголовной политики //Материалы научно-практической конференции. – Таганрог: ТГРУ, 2006.

[66] Мещеряков В.А., Герасименко В.Г. Пути и средства обеспечения доказуемости правонарушений в сфере компьютерной информации //Материалы конференции. «Безопасность информации». Москва, 14-18 апреля 1997.

[67] Растегаев А.А. Анализ общеуголовной корыстной преступности //Методика анализа преступности. – М.: «Инфо-М», 1986.

[68] См. Гражданский кодекс РФ ст. 138, Закон РФ «О государственной тайне» ст. 10, Закон «О правовой охране программ для ЭВМ и баз данных» в ст. 2, Закон РФ «Об информации, информационных технологиях и о защите информации» ст. 11, Таможенный кодекс РФ ст. 20 и т.п.

[69] Мотуз О. Алло! Вы безопасность гарантируете? //Конфидент. 1998. № 5.

[70] Лазарева И.В. Некоторые проблемы расследования несанкционированного доступа к сетям сотовой радиотелефонной связи //«Черные дыры» в Российском законодательстве. 2007. № 1.

[71] Материалы официального сайта CFCA. Компьютерный ресурс. Режим доступа: //http://www.cfca.org.

[72] См. Пресс-релиз к брифингу ДЭБ МВД России «О мерах, предпринимаемых Департаментом экономической безопасности МВД России по защите прав интеллектуальной собственности, пресечению производства и распространения фальсифицированной и контрафактной продукции». Компьютерный ресурс. Режим доступа: /http://www.mvd.rupress/release/4881/4881/.

[73] Ривкин К. Преступления с кредитными карточками //Экономика и жизнь. 1997. № 2.

[74] Малокостов В. О преступности в области пластиковых карточек //Мир карточек. 1999. № 12.

[75] Киселева Е. От крапленых карт до тузов в рукаве //Коммерсантъ. 1995. № 28.

[76] Ривкин К. Указанная работа.

[77] Виды интернет-преступлений (по классификации ООН). Издательство «Семь Дней», 2000. Компьютерный ресурс. Режим доступа: //w3s.nsf\Archive\Archive.html.

[78] Козлов В.Е., Пармон И.О. О некоторых результатах осуществления противодействия использованию компьютерных технологий в сферах торговли людьми и распространения детской порнографической продукции в республике Беларусь. Режим доступа: http://www.crime-research.ru.[79] Коншин А.А. Защита полиграфической продукции от фальсификации. – М.: ООО «Синус», 2000.

[80]Жуки в полоску //Хакер. 2005. № 84.

[81] Беляев В. Безопасность в распределительных системах //Открытые системы. 1995. № 3.

[82] Крылов В.В. Информация как элемент криминальной деятельности //Вестник Московского университета. Серия 11. – Право, 1998.

[83] Крылов В.В. Информация как элемент криминальной деятельности //Вестник Московского университета. Серия 11. – Право, 1998.

[84] Минаев В.А., Саблин В.Н. Основные проблемы борьбы с компьютерными преступлениями в России. Экономика и производство. Компьютерный ресурс. Режим доступа: http://www.mte.ru/www/toim.nsf.

[85] Маклаков Г.Ю., Рыжков Э.В. Особенности оперативно-разыскной деятельности при расследовании преступлений в сфере высоких технологий. Компьютерный ресурс. Режим доступа: //http://www.crime-research.org. [86] Маклаков Г.Ю., Рыжков Э.В. Особенности оперативно-разыскной деятельности при расследовании преступлений в сфере высоких технологий. Компьютерный ресурс. Режим доступа: //http://www.crime-research.org.[87] Маклаков Г.Ю. Анализ сплоченности студенческой группы в работе куратора //Сб. Структурно-системный подход в обучении и воспитании. – Днепропетровск: ДГУ, 1984. С. 129-131.

[88] Рыжков Э.В. Энергоинформационная безопасность общества и государства с позиции деятельности правоохранительных органов //Злочини проти особистої волі людини: Збірник матеріалів міжнародного науково-практичного семінару (Харків, 19-20 вересня 2000 р.). – Харків: «Книжкове видавництво» Лествиця Марії, 2002. С. 83 – 88.

[89] Роганов С.А. Синтетические наркотики: вопросы расследования преступлений. – СПб: Питер, 2001.

[90] Вехов В.Б., Рогозин В.Ю. Методика расследования преступлений в сфере компьютерной информации. 2002. Компьютерный ресурс. Режим доступа: http: //www. crime.vl.ru /books.

[91] Илюшин Д.А. Особенности тактики производства обыска при расследовании преступлений в сфере предоставления услуг «Интернет» //Вестник Муниципального института права и экономики (МИПЭ). Вып. 1. – Липецк: Издательство НОУ «Интерлингва», 2004. С. 77 – 86.

[92] Андреев Б.В., Пак П.Н., Хорст В.П. Расследование преступлений в сфере компьютерной информации. – М.: ООО Изд. «Юрлитинформ», 2001.

[93] Например, см.: Рогозин В.Ю. Особенности расследования и предупреждения преступлений в сфере компьютерной информации: Учеб. пособие /Под ред. А.А. Закатова. – Волгоград, 2000. С. 38-41; Шурухнов Н.Г., Левченко И.П., Лучин И.Н. Специфика проведения обыска при изъятии компьютерной информации //Актуальные проблемы совершенствования деятельности ОВД в новых экономических и социальных условиях. – М.: 1997. С. 208-216.

[94] Расследование неправомерного доступа к компьютерной информации /Под ред. Н.Г. Шурухнова. – М., 1999.

[95] Видеограммой документа называется его изображение на экране средства видеоотображения информации ЭВМ – см.: п. 18 ч. 2 ГОСТа Р 51141–98 «Делопроизводство и архивное дело. Термины и определения» (введен в действие с 01.01.99 г. Постановлением Госстандарта России от 27.02.98 г. № 28).

[96] Семенов Г.В., Бирюков П.Н. Ответственность за «мошенничество» в сетях сотовой связи: Учебное пособие. – Воронеж: Воронежский государственный университет, 2002.

[97] Мещеряков В.А. Преступления в сфере компьютерной информации: основы теории и практики расследования. – Воронеж, 2002.

[98] Расследование преступлений в сфере компьютерной информации: Методические рекомендации //Остроушко А.В., Прохоров А.С., Задорожко С.М., Тронин М.Ю., Гаврилюк С.В. Компьютерный ресурс. Режим доступа: http://zakon.kuban.ru/uk/272`274.htm.

[99] 27 июля 2006 г. принят Федеральный закон «Об информации, информационных технологиях и о защите информации» № 149-ФЗ, отменивший указанный закон.

Похожие работы

... работы включает в себя введение, 2 главы и заключение. Отдельные главы работы посвящены исследованию компьютерной информации, как предмету уголовно-правовой защиты, подробному уголовно-правовому и криминологическому анализу преступлений в сфере компьютерной информации, а также международному и отечественному опыту борьбы с компьютерными преступлениями. 1. Уголовно-правовая характеристика ...

... определенной деятельностью, получило определенное образование. Главное, чтобы оно имело доступ к ЭВМ. ГЛАВА 3. ОСОБЕННОСТИ КВАЛИФИКАЦИИ ПРЕСТУПЛЕНИЙ СОВЕРШАЕМЫХ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ 3.1 Квалификация преступлений в сфере компьютерной информации, совершенных группой лиц по предварительному сговору и организованной группой Одним из квалифицирующих признаков состава преступления, ...

... или кому причинен вред: информации, бизнесу, репутации фирмы или гражданина. Очевидно, ответы на эти вопросы даст лишь судебная практика. 3. Виды преступлений в сфере компьютерной информации. 3.1 НЕПРАВОМЕРНЫЙ ДОСТУП К КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ. Данная норма является базовой из указанных статей в гл.28 УК. Такое решение законодателя является вполне оправданным, поскольку на отечественном рынке ...

... доступ, то собственник сервера не идет в милицию, а нанимает хакера и «залатывает брешь» в защите. ГЛАВА 2. УГОЛОВНО-ПРАВОВАЯ ХАРАКТЕРИСТИКА ПРЕСТУПЛЕНИЙ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ 2.1. Неправомерный доступ к компьютерной информации В статье 272 Уголовного кодекса РФ предусмотрена ответственность за неправомерный доступ к компьютерной информации, охраняемой законом, т.е. информации на ...

0 комментариев