Навигация

Реалізація цілі

3.1.4 Реалізація цілі

Виконання атаки на системи Windows NT/2000/XP складається з наступних етапів.

· Проникнення в систему, що полягає в отриманні доступу.

· Розширення прав доступу, що полягає в зломі паролів облікових записів з великими правами, наприклад, адміністратора системи.

· Виконання мети атаки: отримання даних, руйнування інформації і так далі.

Проникнення в систему починається з використання облікового запису, виявленого на попередньому етапі інвентаризації. Для визначення потрібного облікового запису хакер міг скористатися командою nbtstat або браузером MIB, або якими-небудь хакерськими утилітами, удосталь представленими в Інтернеті. Виявивши обліковий запис, хакер може спробувати під'єднається до комп'ютера, використовуючи його для вхідної аутентифікації. Він може зробити це з командного рядка, ввівши таку команду.

D:\>net use\\1.0.0.1\IPC$ * / u: Administrator

Символ «*» у рядку команди указує, що для підключення до віддаленого ресурсу IPC$ потрібно ввести пароль для облікового запису Administrator. У відповідь на введення команди відобразиться повідомлення:

Type password for\\1.0.0.1\IPC$:

Введення коректного пароля приводить до встановлення авторизованого підключення. Таким чином, ми отримуємо інструмент для підбору паролів входу в комп'ютер. Генеруючи випадкові комбінації символів або перебираючи вміст словників, можна, врешті-решт, натрапити на потрібне поєднання символів пароля. Для спрощення підбору існують утиліти, які автоматично роблять всі ці операції, наприклад SMBGrind, яка входить в комерційний пакет CyberCop Scanner компанії Network Associates. Ще одним методом є створення пакетного файлу з циклічним перебором паролів.

Проте віддалений підбір паролів – далеко не наймогутніше знаряддя злому. Всі сучасні сервери, як правило, забезпечені захистом від багатократних спроб входу із зміною пароля, інтерпретуючи їх як атаку на сервер. Для злому системи захисту Windows NT/2000/XP частіше використовується могутніший засіб, що полягає у отриманні паролів бази даних SAM (Security Account Manager –диспетчер облікових даних системи захисту). База даних SAM містить шифровані коди паролів облікових записів, вони можуть витягуватися, зокрема віддалено, за допомогою спеціальних утиліт. Далі ці паролі дешифруються за допомогою утиліти дешифрування, що використовує який-небудь метод злому, наприклад, «грубою силою», або словниковою атакою, шляхом перебору слів із словника.

Найбільш відомою утилітою дешифрування є програма LC4 (скорочення від назви LOphtcrack), яка діє у парі з такими утилітами, як:

· Samdump - отримання шифрованих паролів з бази даних SAM.

· Pwdump - отримання шифрованих паролів з системного реєстру комп'ютера, включаючи віддалені системи. Ця утиліта не підтримує посилене шифрування Syskey бази SAM.

· Pwdump2 - отримання шифрованих паролів з системного реєстру, в якому застосовано шифрування Syskey. Ця утиліта підтримує роботу тільки з локальними системами.

· Pwdump3 - те ж, що і Pwdump2, але з підтримкою віддалених систем.

Для отримання шифрованих паролів з комп'ютера Sword-2000 застосуємо утиліту Pwdump3:

C:\>pwdump3 sword-2000 > password. psw

Вміст отриманого файлу представлений у вікні додатку Блокнот (Notepad) (рис. 3.5).

Як видно, у файлі password.psw міститься обліковий запис Administrator який був знайдений на етапі інвентаризації. Щоб розшифрувати паролі, слід застосувати програму LC4 і хоча пробна версія цієї програми підтримує тільки дешифрування паролів методом словесної атаки, все ж дає можливість взлому паролів комп’ютера Sword-2000 рис. 3.6.

Таким чином, маючи можливість створення нульових сеансів підключення NETBIOS до комп'ютера, в принципі, можна отримати паролі облікових записів комп'ютера, включаючи адміністратора системи.

Для розширення прав доступу в системі використовуються спеціальні програми, що дозволяють виконувати віддалене керування системою, зокрема реєстрацію дій користувача. Для цього на комп'ютер можуть бути впроваджені так звані клавіатурні шпигуни – програми, що реєструють натиснення клавіш. Всі отримані дані записуються в окремий файл, який може бути відісланий на інший комп'ютер в мережі.

Інший варіант – розміщення в системі активного трояна, наприклад, NetBus, або Во2к (Back Orifice 2000), які забезпечують засоби прихованого віддаленого керування і моніторингу за атакованим комп'ютером[8].

Розглянемо роботу NetBus на прикладі двох мережевих комп'ютерів: клієнта - комп'ютер Sword-2000 (ІР-адрес 1.0.0.1), і сервера - комп'ютер Alex-3 (IP-адрес 1.0.0.5).

Для успішної роботи троянського коня NetBus на комп'ютері, що атакується, спочатку потрібно запустити серверний компонент, який називається NBSvr. При запуску програми NBSvr відображається діалог, представлений на рис.3.7.

Перед використанням сервера NetBus утиліту NBSvr необхідно налаштуаати. Для цього виконується така процедура:

·У діалозі NB Server (Сервер NB) клацнути на кнопці Settings (Параметри). На екрані з'явиться діалог Server Setup (Параметри сервера), представлений на рис.3.8.

·Встановити прапорець Accept connections (Приймати з'єднання).

·У полі Password (Пароль) ввести пароль доступу до сервера NetBus.

·Із списку Visibility of server (Видимість сервера) вибрати пункт Full visible (Повна видимість), що дозволить спостерігати за роботою сервера NetBus (але для роботи краще вибрати повну невидимість).

·У полі Access mode (Режим доступу) вибрати Full access (Повний доступ), що дозволить робити на комп'ютері всі можливі операції віддаленого керування.

·Встановити прапорець Autostart every Windows session (Автозавантаження при кожному сеансі роботи з Windows), щоб сервер автоматично завантажувався при вході в систему.

·Клацнути мишею на кнопці ОК. Сервер готовий до роботи.

Тепер необхідно налаштувати роботу клієнта - утиліту NetBus.exe.

·Завантажити утиліту NetBus.exe, після чого відобразиться вікно NetBus 2.0 Pro, представлене на рис. 3.9.

·Вибрати команду меню Host * Neighborhood * Local (Хост * Сусідній хост * Локальний). Відобразиться діалог Network (Мережа), представлений на рис. 3.10.

·Клацнути на пункті Microsoft Windows Network (Мережа Microsoft Windows) і відкрити список мережевих хостів рис. 3.11.

·Вибрати комп’ютер з встановленим сервером NetBus, в даному випадку Sword-2000 і клацнути на кнопці Add (Додати). На екрані з’явиться діалогове вікно Add Host (Додати хост), рис. 3.12.

·В полі Host name/IP (Ім’я хосту/ІР) ввести ІР-адресу серверного хосту 1.0.0.1.

· В полі User name (Ім’я користувача) необхідно ввести ім’я облікового запису Administrator, а в полі Password (Пароль), що дешифрований програмою LC4 пароль 007.

· Клацнути на кнопці ОК. На екрані відобразиться діалог Network (Мережа).

· Закрити діалог Network (Мережа), клацнувши на кнопці Close (Закрити). На екрані відобразиться вікно NetBus 2.0 Pro із записом доданого хосту (рис. 3.13).

· Щоб під’єднатися до хосту Sword-2000 необхідно клацнути правою кнопкою миші на пункті списку Sword-2000 і з контекстного меню, що відобразилося, вибрати команду Connect (Під'єднати). У разі успіху в рядку стану вікна NetBus 2.0 Pro відобразиться повідомлення Connected to 1.0.0.1 (v.2.0) (Підключений до 1.0.0.1 (v.2.0)).

Після успішного з'єднання з серверним компонентом Netbus, використовуючи інструменти клієнта Netbus, можна зробити з атакованим комп'ютером все що завгодно. Практично йому будуть доступні ті ж можливості, що і у локального користувача Administrator. На рис. 3.14. представлений список інструментів клієнта NetBus, який відображений в меню Control (Управління).

Серед цих інструментів можна відзначити засоби, зібрані в підменю Spy functions (Засоби шпигунства), що містять такі інструменти, як клавіатурний шпигун, перехоплювачі екранних зображень і інформації, що отримується з відеокамери, а також засобу запису звуків. Таким чином, хакер, що проник у комп'ютер, може підглядати, підслуховувати і читати все, що бачить користувач, говорить, або вводить з клавіатури комп'ютера. Хакер також може модифікувати системний реєстр комп'ютера Sword-2000, завантажувати будь-які програми і перезавантажувати віддалену систему Windows, не кажучи вже про можливості перегляду і копіювання будь-яких документів і файлів.

Як уже згадувалося, описана в цьому розділі утиліта сервера NetBus, вимагає попереднього запуску на комп'ютері, що атакується. Останнє завдання складає цілу окрему область хакінгу і полягає в пошуку відкритих через недогляд каталогів інформаційного сервера IIS, а також у використанні методів «соціальної інженерії», що використовується для впровадження в комп'ютер троянських коней або вірусів.

Похожие работы

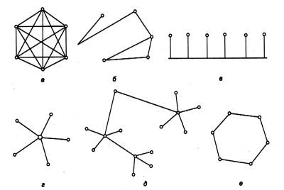

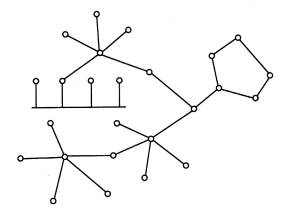

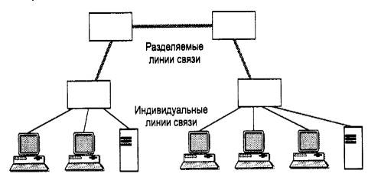

... ї комп’ютерної мережі авіакомпанії «Північна компанія» 2.3.1 Програмний пакет проектування і моделювання гетерогенних комп'ютерних мереж NetCracker Professional Призначення системи: автоматизоване проектування і моделювання локальних і корпоративних комп'ютерних мереж в цілях мінімізації витрат часу і засобів на розробку, верифікацію проектів. Функції: створення проекту мережі; анімаційне ...

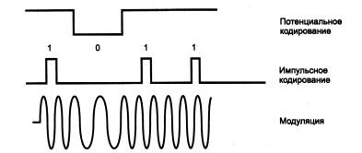

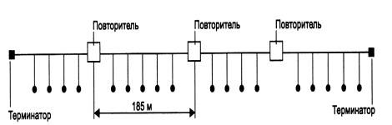

... інованим) порядком. При використанні детермінованих методів колізії неможливі, але вони є більш складними в реалізації і збільшують вартість мережного обладнання. 3.1 Метод доступу до каналів комп’ютерних мереж з перевіркою несучої та виявленням колізій CSMA/CD Метод багатостанційного доступу до середовища з контролем несучої та виявленням колізій (Carrier Sense Multiply Access / Collision ...

... її з даними, отриманими раніше, і вироблення припущень про можливі причини сповільненої або ненадійної роботи мережі. Завдання моніторингу вирішується програмними і апаратними вимірниками, тестерами, мережевими аналізаторами і вбудованими засобами моніторингу систем управління мережами і системами. Завдання аналізу вимагає активнішої участі людини, а також використання таких складних засобів як ...

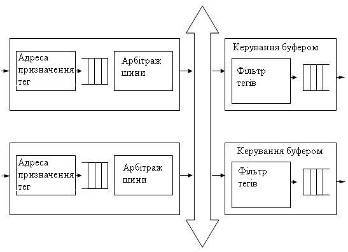

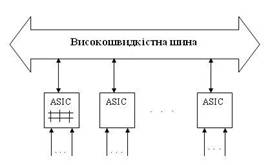

... ів з нижніх рівнів великих мереж. Існують дві основні схеми застосування комутаторів: зі стягнутої в точку магістраллю й з розподіленою магістраллю. У великих мережах ці схеми застосовують комбіновано. Для побудови даної комп’ютерної мережі я вирішив використати комутатор фірми D-Link DGS-1248T/GE (WebSmart комутатор з 44 портами 10/100/1000Base-T + 4 комбо-портами 1000Base-T/Mini GBIC (SFP) і ...

0 комментариев