Белорусский государственный университет информатики и радиоэлектроники

Кафедра РЭС

РЕФЕРАТ

На тему:

«Способы дистанционного управления и требования к основным компонентам СКУД»

МИНСК, 2008

Карточка бесконтактная (Proximity). Способ дистанционного (бесконтактного) считывания называемый proximity, что с английского буквально переводится как "дистанционный. Считывание кода с идентификатора происходит на определенном расстоянии от считывателя.

Наиболее широкое распространение получили идентификаторы с установленной внутри интегральной микросхемой, которая представляет электронное устройство, содержащее в общем случае приемник, передатчик и процессор с памятью, в которой хранится идентификационный код.

Внутри идентификатора расположена также антенна, с ее помощью происходит обмен данными между ним и считывателем в радиочастотном диапазоне электромагнитных волн. Именно такой тип дистанционного идентификатора и получил название Proximity (прокси-мити-карты, Ргох-карты и т.д.).

Большинство Proximity систем работает в диапазоне низких частот (66—156 кГц). Это позволяет считывать код через такие материалы, как одежда, сумки, а также стены. Однако существуют системы, работающие на более высоких частотах, например, карты фирмы Checkpoint (США) работают на частоте 13 МГц.

Электронные ключи "Touch Memory"

Выполнены в виде брелоков. Основной производитель - корпорация Dallas Semiconductor. Слово Touсh - означает "прикоснись", а Memory - "память".

Применяются чаще всего в системах контроля доступа офисного типа, когда необходимо поставить под полный контроль много дверей при небольшом количестве пользователей.

Главным недостатком таких систем является наличие контакта с гальванической связью с микроконтроллером, иначе говоря, система не имеет считывателя как такового.

Ключ Touch-memory представляют собой энергонезависимую память, размещенную в металлическом корпусе, с одним сигнальным контактом и одним контактом земли. Все электронные ключи похожи на металлическую дисковую батарейку. Диск состоит из двух электрически изолированных половинок. Внутри он полый. В герметичную полость заключена электронная схема на кремниевом кристалле.

В энергонезависимой памяти микросхемы ключа хранится его персональный код, представляющий собой 48-разрядный идентификационный номер, 8-битный номер типа изделия, 8-битный код для контроля.

Ключ очень надежен в работе, устойчив к механическим, электромагнитным воздействиям.

Биометрическая идентификация

При идентификации по индивидуальным биометрическим признакам определяется человек, как носитель этих признаков, а не выданный ему документ (карта, код, ключ и т.п.). Это является основным отличием данных систем от любых других идентифицирующих устройств. Самыми распространенными признаками человека при биометрической идентификации являются: отпечатки пальцев, узор кровеносных сосудов сетчатки глаза, геометрия кисти, изображение лица, динамика подписи, голосовые характеристики и т.д.

Отличие биометрического способа идентификации от других состоит и в том, что он имеет принципиально вероятностный характер. Для систем, использующих запоминаемые коды или вещественные идентификаторы, решение о допуске принимается детерминировано.

Для увеличения пропускной способности биометрических систем применяются дополнительные меры. Чтобы уменьшить время анализа, биометрические считыватели оснащаются считывателем карты или дополнительно клавиатурой, на которой пользователь набирает свой личный код. Тогда время анализа существенно снижается, так как происходит только сравнение с заданным образом. Время идентификации для современных систем составляет 1-3 с, то есть достаточно велико, поэтому биометрические системы в основном должны применяться на объектах, где главное требование - высокая секретность допуска.

Для увеличения надежности биометрических систем рекомендуется применять многоуровневую идентификацию, сочетая биометрические считыватели и другие средства, например, дистанционные карты "Proximity". В настоящее время существуют достаточно малогабаритные биометрические СКУД, которые можно применять как в качестве автономных систем, так и строить на их основе сетевые СКУД.

Контроллер

Контроллер представляет собой сложное электронное устройство. Поскольку обеспечение сложного, высокоинтеллектуального и практически мгновенного режима управления системой такого уровня, как СКУД, требует соответствующего аппаратного решения, то для этой цели в контроллерах используются мощные микропроцессоры.

Основное функциональное назначение - это хранение баз данных кодов пользователей, программирование режимов работы, прием и обработка информации от считывателей, принятие решений о доступе на основании поступившей информации, управление исполнительными устройствами и средствами оповещения

Наиболее существенными дополнительными функциями контроллеров являются:

• защита от повторного использования карточки, т.е. повторный вход по данной карточке возможен только после "ее выхода";

• наличие и возможности программирования временных зон;

• наличие релейных выходов для подключения средств оповещения, телевизионного оборудования и т. д.;

• возможность подключения охранной сигнализации;

• возможность установки двух и более считывателей на одну дверь для организации двухстороннего прохода или многоуровневого контроля.

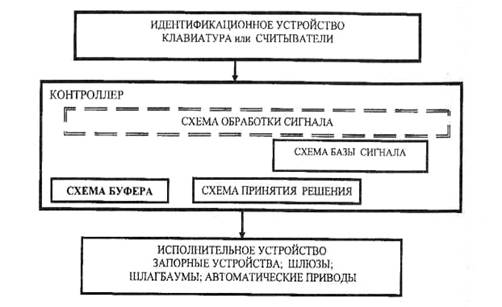

Контроллеры бывают однофункциональными и многофункциональными. Контроллер может быть выполнен как отдельный модуль или вместе со считывателем. Любой контроллер состоит из 4-х основных частей:

• схемы обработки сигналов;

• схемы базы данных;

• схемы принятия решения;

• схемы буфера событий.

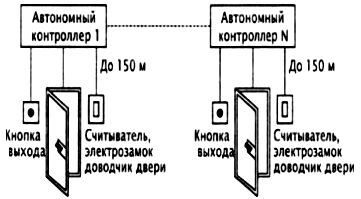

На практике применяются контроллеры, рассчитанные на управление 1-8 считывателями. Все контроллеры, используемые на объекте, в свою очередь могут быть объединеныв единую систему и подключены либо к ведущему контроллеру (мастер-контроллеру), либо к компьютеру, управляющему работой всех контроллеров.

Обычно ведущий контроллер отличается от остальных только заложенной программой. К нему же может подключаться управляющий компьютер, принтер и другие периферийные устройства.

Однофункциональные контроллеры являются интеллектуальным аналогом кодового замка и работают только в автономном режиме. Многофункциональные контроллеры не только управляют доступом, но и обладают функциями мониторинга состояния устройств исполнительных и вывода данных на компьютер и печать. С помощью многофункциональных контроллеров можно создавать сложные комплексы, интегрированные с другими подсистемами безопасности, например, с охранно-пожарной сигнализацией и телевизионными системами видеоконтроля.

Многофункциональные контроллеры работают в основном в сетевом режиме (централизованный контроль и управление доступом).

Устройства исполнительные

Электрические исполнительные механизмы блокировки и открытия являются обязательной составляющей частью любой СКУД. Их правильный выбор позволяет в полной мере реализовать защитные функции систем контроля доступа.

В устройствах исполнительных применяются исполнительные механизмы электромеханического и электромагнитного принципа действия.

Электромеханический принцип действия исполнительного механизма основан на перемещении закрывающих элементов (запоров, ригелей замков и т.п.) с помощью включения на время их передвижения электромотора или электромагнита.

В исполнительных механизмах с электромагнитным принципом действия отсутствую движущиеся механические закрывающие элементы, т.е. блокировка устройств заграждения, например, дверей, осуществляется с помощью сил магнитного притяжения, создаваемых мощным магнитом.

Часто в устройствах исполнительных применяется электромагнитная блокировка (магнитные защелки, задвижки и т.п.) закрывающих элементов с возможностью перемещения их вручную при открывании или закрывании в экстремальных условиях

Рассмотрим требования к основным компонентам СКУД.

Требования к устройствам идентификации

Считыватели должны обеспечивать надежное считывание кода с идентификаторов преобразование его в электрический сигнал и передачу на контроллер.

Считыватели должны быть защищены от манипулирования путем перебора, подбора кода и радиочастотного сканирования.

При вводе неверного кода должен блокироваться ввод на время, величина которого задается в паспортах на конкретные виды считывателей. Время блокировки должно быть выбрано таким образом, чтобы обеспечить заданную пропускную способность при ограничении числа попыток подбора. При трех попытках ввода неправильного кода должно выдаваться тревожное извещение. Для систем, работающих в автономном режиме, тревожное извещение передается на звуковой/световой оповещатель, а для систем, работающих в сетевом режиме, - на центральный пульт с возможностью дублирования звуковым/световым оповещателем. Тревожное извещение должно выдаваться также при любом акте вандализма.

Конструкция, внешний вид и надписи на идентификаторе и считывателе не должны приводить к раскрытию секретности кода.

Устройства идентификации, аналогично исполнительным устройствам, должны быть защищены от влияния вредных внешних факторов и вандализма.

Производитель должен гарантировать, что данный код идентификатора не повторится, или указать условия повторяемости кода и меры по предотвращению использования идентификаторов с одинаковыми кодами.

Для автономных систем пользователь должен иметь возможность сменить или переустановить открывающий код по мере необходимости, но не менее 100 раз. Смена кода должна быть возможна только после ввода действующего кода.

При выборе идентификаторов следует иметь в виду, что клавиатура обеспечивает низкий уровень безопасности; магнитные карточки - средний; Proximity, Виганд-карточки и электронные ключи Touch Memory - высокий; биометрические - очень высокий уровень безопасности.

Требования к исполнительным устройствам

Устройства исполнительные должны обеспечивать открытие/закрытие запорного механизма или устройства заграждения при подаче управляющего сигнала от контроллера, а также необходимую пропускную способность для данного объекта.

Параметры управляющего сигнала (напряжение, ток и длительность) должны быть указаны в стандартах и/или ТУ на конкретные виды устройств заграждения.

Рекомендуемая величина напряжения литания 12 или 24 В. Однако, для некоторых видов приводов исполнительных устройств (ворота, массивные двери, шлагбаумы) допускается использовать электропитание от сети 220/380 В.

Умышленное повреждение наружных электрических соединительных цепей не должно приводить к открыванию устройства заграждения.

В случае пропадания электропитания в устройствах исполнительных должна предусматриваться возможность питания от резервного источника тока, а также аварийное механическое открывание устройств заграждения.

Аварийная система открытия должна быть защищена от возможности использования ее для несанкционированного проникновения.

Устройства исполнительные должны быть защищены от влияния вредных внешних факторов (электромагнитных полей, статического электричества, нестабильного напряжения питания, пыли, влажности, температуры и т.п.) и вандализма.

Требования к устройствам контроля и управления доступом

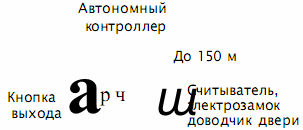

Контроллеры, работающие в автономном режиме, должны обеспечивать прием информации от считывателей, обработку информации и выработку сигналов управления для устройств исполнительных.

Контроллеры, работающие в сетевом режиме, должны обеспечивать:

• обмен информацией по линии связи между контроллерами и управляющим компьютером или ведущим контроллером;

• сохранность памяти, установок, кодов идентификаторов при обрыве связи с управляющим компьютером (ведущим контроллером), отключении питания и при переходе на резервное питание;

• контроль линий связи между отдельными контроллерами и между контроллерами и управляющим компьютером.

Для гарантированной работы СКУД расстояние между отдельными компонентами не должно превышать величин, указанных в паспортах (если не используются модемы).

Протоколы обмена информацией и интерфейсы должны быть стандартных типов. Виды и параметры интерфейсов должны быть установлены в паспортах и/или других нормативных документах на конкретные средства с учетом общих требований ГОСТ 26139.

Рекомендуемые типы интерфейсов:

- между контроллерами-RS 485;

- между контроллерами и управляющим компьютером - RS 32.

Вид и степень защиты должны быть установлены в паспортах на конкретные виды средств или систем. Сведения, приведенные в технической документации, не должны раскрывать секретность защиты.

Программное обеспечение при необходимости должно быть защищено от несанкционированного копирования.

Программное обеспечение должно быть защищено от несанкционированного доступа с помощью паролей. Количество уровней доступа по паролям должно быть не менее 2.

Рекомендуемые уровни доступа по типу пользователей;

• первый ("администрация") - доступ ко всем функциям контроля и доступа;

• второй ("оператор") - доступ только к функциям текущего контроля;

• третий ("системщик") - доступ к функциям конфигурации программного обеспечения, без доступа к функциям, обеспечивающим управление устройств исполнительных.

При вводе пароля на экране дисплея не должны отображаться вводимые знаки. Число символов пароля должно быть не менее 5.

Требования к электропитанию

Электроснабжение средств СКУД должно осуществляться от свободной группы щита дежурного освещения или от специально установленного для этих целей электрощита. Щит электропитания, устанавливаемый вне охраняемого помещения, должен размещаться в запираемом металлическом шкафу и должен быть заблокирован на открывание.

Основное электропитание СКУД должно осуществляться от сети переменного тока частотой 50 Гц с номинальным напряжением 220 В. СКУД должны сохранять работоспособность при отклонениях напряжения от -15 до +10 % и частоты до ±1 Гц от номинального значения.

Электропитание отдельных СКУД допускается осуществлять от других источников с иными параметрами выходных напряжений, требования к которым устанавливаются в нормативных документах на конкретные типы систем.

Средства СКУД должны в обязательном порядке иметь резервное электропитание при пропадании основного источника электропитания.

Переход на резервное питание и обратно должен происходить автоматически без нарушения установленных режимов работы и функционального состояния СКУД. Номинальное напряжение резервного источника питания должно быть 12 или 24 В.

При использовании в качестве резервного источника питания аккумуляторной батареи должна обеспечиваться работа средств СКУД в течение не менее 8 часов. Должен быть предусмотрен ее автоматический подзаряд.

При использовании в качестве источника питания аккумулятора или сухих батарей должна быть предусмотрена индикация разряда аккумулятора или батареи ниже допустимого предела. Для автономных систем индикация разряда должна быта световая или звуковая, для сетевых систем сигнал разряда аккумулятора должен передаваться на центральный пульт.

ЛИТЕРАТУРА

1.Барсуков, В.С. Безопасность: технологии, средства, услуги / В.С.Барсуков. – М., 2001 – 496 с.

2.Ярочкин, В.И. Информационная безопасность. Учебник для студентов вузов / 3-е изд. – М.: Академический проект: Трикста, 2005. – 544 с.

3.Барсуков, В.С. Современные технологии безопасности / В.С. Барсуков, В.В. Водолазский. – М.: Нолидж, 2000. – 496 с., ил.

4.Зегжда, Д.П. Основы безопасности информационных систем / Д.П. Зегжда, А.М. Ивашко. - М.: Горячая линия –Телеком, 2000. - 452 с., ил

5.Компьютерная преступность и информационная безопасность / А.П.Леонов [и др.]; под общ. Ред. А.П.Леонова. – Минск: АРИЛ, 2000. – 552 с.

Похожие работы

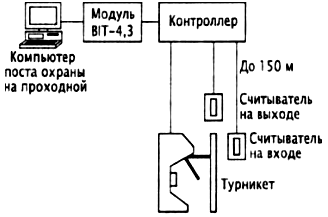

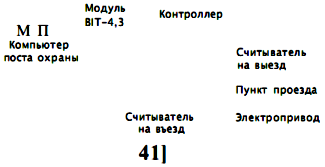

... информацией с ЭВМ; · возможность интегрирования на релейном уровне с охранной, пожарной системами или системой видеоконтроля; · световая индикация состояния доступа. Основные компоненты СКУД Рис.9.4. Простейшая структура системы контроля и управления доступом Идентификационное устройство Термин идентификация означает - опознавание, поиск по признаку. Идентификация производится ...

... переговорные (аудио) видеоустройства. Системы серии PERCoMS400 могут использоваться в сочетании с более сложными системами контроля и управления доступом. При этом одни и те же карточки могут служить пропусками на все разрешенные к доступу объекты. Максимальное число пользователей для систем PERCoMS400 составляет примерно 500 человек. В настоящее время серия PERCoMS400 имеет несколько моделей. ...

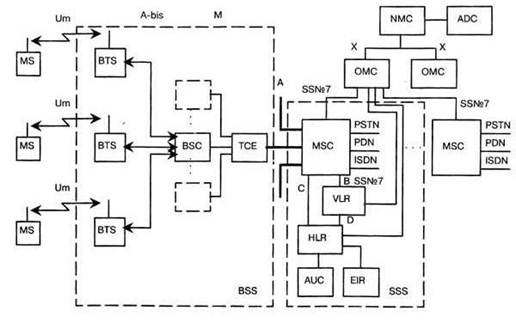

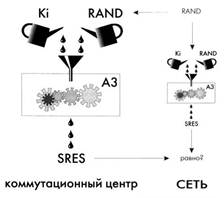

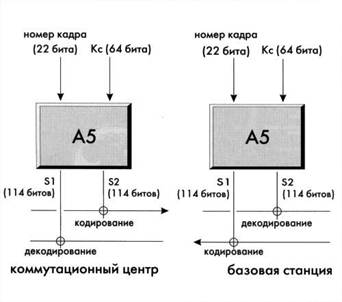

... этому адресу. Вызываемое устройство, организовав GPRS-сеанс и получив динамический IP-адрес, устанавливает TCP/IP-соединение с вызывающим устройством. 3. Анализ функционирования систем безопасности, использующих gsm каналы 3.1 Анализ помехоустойчивости и помехозащищённости gsm канала Помехи в радиоканале создаются как за счет искажений сигнала при его распространении, так и в результате ...

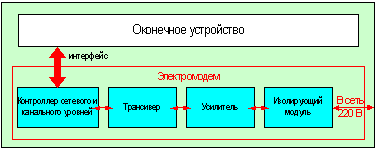

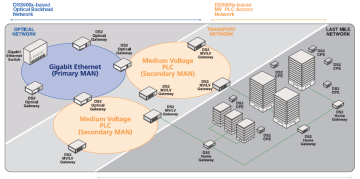

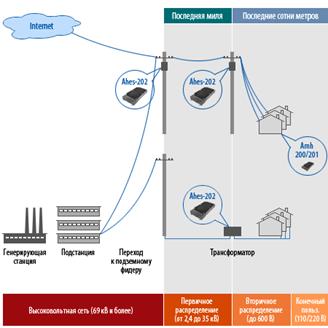

... технологии широкополосного доступа - по электросетям. Было разработано оборудование PLC первого и второго поколений. Достигнутая предельная скорость передачи данных не превышала 10-14 Мб/с. Реальная же скорость передачи данных в тестовых сетях PLC с применением этого оборудования отличалась на порядок и составляла 1-2 Мб/с. Кроме этого, абонентское оборудование PLC имело сравнительно высокую ...

0 комментариев