Навигация

Время реакции для удаляющих средств защиты (Таблица 3)

4 Время реакции для удаляющих средств защиты (Таблица 3)

Таблица 3 - Время реакции для удаляющих средств защиты

| Номер помещения | 1 | 2 | 3 | 4 | 5 | 6 |

| Время (мин.) | 3 | 4 | 6 | 6 | 5 | 4 |

Заменим значения элементов матрицы смежности вершин графа ![]() на значения переходных вероятностей:

на значения переходных вероятностей:

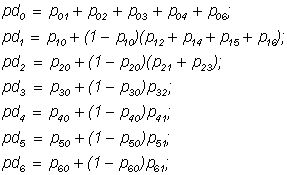

-![]() – вероятность удаления злоумышленника из i-го охраняемого помещения в неохраняемое пространство;

– вероятность удаления злоумышленника из i-го охраняемого помещения в неохраняемое пространство;

-![]() – вероятность преодоления барьера злоумышленником при переходе из i-го помещения в j-е (при условии, что преступник не был до сих пор схвачен);

– вероятность преодоления барьера злоумышленником при переходе из i-го помещения в j-е (при условии, что преступник не был до сих пор схвачен);

Для расчета переходных вероятностей используются следующие параметры систем защиты: ![]() – интенсивность событий удаления злоумышленника из охраняемых помещений;

– интенсивность событий удаления злоумышленника из охраняемых помещений; ![]() – интенсивность событий преодоления злоумышленником защитного барьера.

– интенсивность событий преодоления злоумышленником защитного барьера.

Период времени, в течение которого злоумышленником может быть совершено не более одного перехода из одного помещения в другое определяется исходя из выражения

, (1)

, (1)

где ![]() - сумма интенсивностей всех событий в системе.

- сумма интенсивностей всех событий в системе.

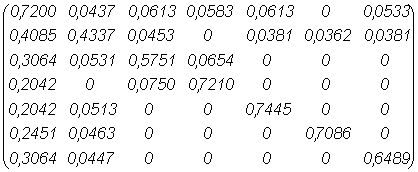

В Таблице 4 приведены значения интенсивности событий преодоления злоумышленником защитного барьера и вероятность преодоления барьера злоумышленником.

Таблица 4 – Вероятности проникновения злоумышленника в помещение

| i-е помещение | j-е помещение |

| Вероятность |

| 0 | 1 | 0,0357 | 0,0438 |

| 0 | 2 | 0,0500 | 0,0613 |

| 0 | 3 | 0,0476 | 0,0583 |

| 0 | 4 | 0,0500 | 0,0613 |

| 0 | 6 | 0,0435 | 0,0533 |

| 1 | 2 | 0,0625 | 0,0766 |

| 1 | 4 | 0,0526 | 0,0645 |

| 1 | 5 | 0,0500 | 0,0613 |

| 1 | 6 | 0,0526 | 0,0645 |

| 2 | 1 | 0,0625 | 0.0766 |

| 2 | 3 | 0,0769 | 0,0942 |

| 3 | 2 | 0,0769 | 0,0942 |

| 4 | 1 | 0,0526 | 0,0645 |

| 5 | 1 | 0.0500 | 0.0613 |

| 6 | 1 | 0,0526 | 0,0645 |

Исходя из полученных интенсивностей ![]() , находим

, находим ![]() и вычисляем

и вычисляем ![]() .

.

В Таблице 5 приведены значения интенсивность событий удаления злоумышленника из охраняемых помещений и вероятность удаления злоумышленника.

Таблица 5 – Вероятность удаления злоумышленника из i-го помещения

| Номер помещения |

| Вероятность |

| 1 | 0,0333 | 0,4085 |

| 2 | 0,2500 | 0,3064 |

| 3 | 0,1667 | 0,2042 |

| 4 | 0,1667 | 0,2042 |

| 5 | 0,2000 | 0,2451 |

| 6 | 0,2500 | 0,3064 |

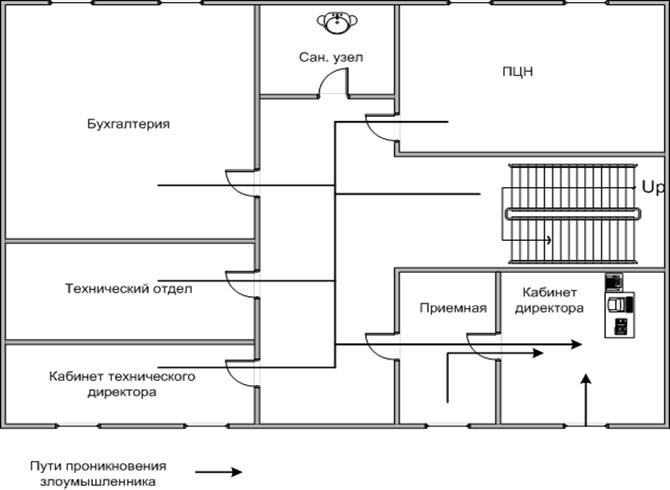

Составим матрицу смежности (Таблица 6).

Таблица 6 – Матрица смежности

| А0 | А1 | А2 | А3 | А4 | А5 | А6 | |

| А0 | 1 | 1 | 1 | 1 | 1 | 0 | 1 |

| А1 | 1 | 1 | 1 | 0 | 1 | 1 | 1 |

| А2 | 1 | 1 | 1 | 1 | 0 | 0 | 0 |

| А3 | 1 | 0 | 1 | 1 | 0 | 0 | 0 |

| А4 | 1 | 1 | 0 | 0 | 1 | 0 | 0 |

| А5 | 1 | 1 | 0 | 0 | 0 | 1 | 0 |

| А6 | 1 | 1 | 0 | 0 | 0 | 0 | 1 |

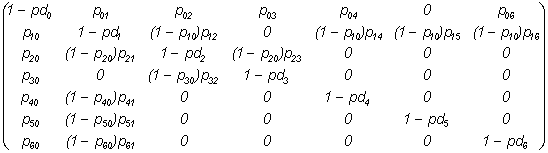

Матрица переходных вероятностей будет иметь вид:

Итак получаем следующую матрицу переходных вероятностей:

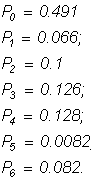

Решая систему уравнений Колмогорова-Чепмена для дискретного времени, определяются финальные вероятности нахождения преступника в различных состояниях, то есть в различных комнатах помещения:

![]() , (2)

, (2)

где ![]() – вектор-строка начального состояния системы;

– вектор-строка начального состояния системы; ![]() – квадратная матрица переходных вероятностей;

– квадратная матрица переходных вероятностей; ![]() – вектор-столбец анализируемого состояния, который имеет все нулевые элементы и одну единицу, которая стоит в позиции, соответствующей порядковому номеру анализируемого состояния.

– вектор-столбец анализируемого состояния, который имеет все нулевые элементы и одну единицу, которая стоит в позиции, соответствующей порядковому номеру анализируемого состояния.

Получим финальные вероятности нахождения злоумышленника в различных комнатах помещения.

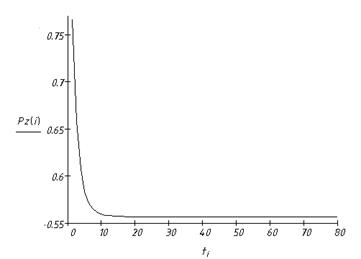

Таким образом, вероятность неуспешной реализации угрозы доступа равна ![]() P0=0.728, где P0 – вероятность нахождения злоумышленника за пределами помещения в конкретный момент времени (в общем случае комнаты, где нет ценностей).

P0=0.728, где P0 – вероятность нахождения злоумышленника за пределами помещения в конкретный момент времени (в общем случае комнаты, где нет ценностей).

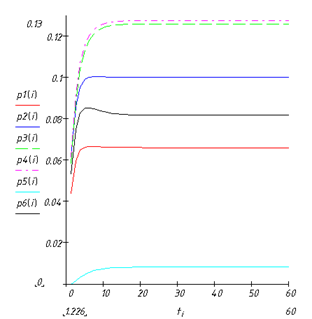

Графики зависимости вероятностей доступа в отдельные помещения объекта от времени, начиная от момента начала атаки, приведены на Рисунке 4. График изменения защищенности объекта в зависимости от времени, прошедшего от момента начала атаки приведен на Рисунке 5.

Рисунок 4 – График изменения вероятностей доступа в отдельные помещения кафедры в зависимости от времени

Рисунок 5 – График изменения защищенности объекта в зависимости от времени, прошедшего от момента начала атаки

Похожие работы

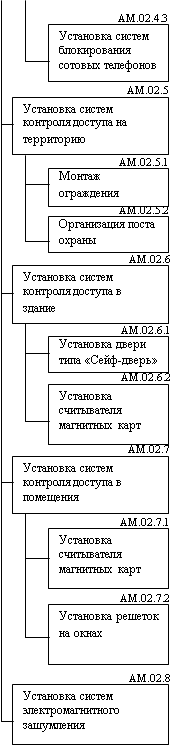

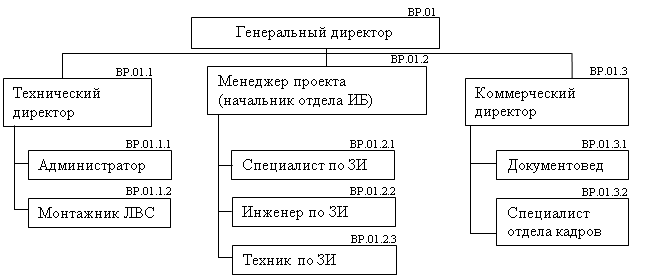

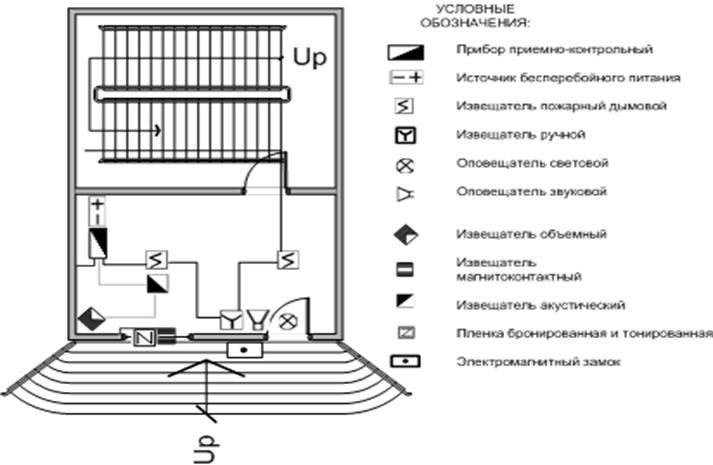

... ресурсов. При этом безопасность достигается комплексным применением аппаратных, программных и криптографических методов и средств защиты, а также организационных мероприятий. 4.4 Комплексная система защиты информации объекта защиты Комплексная система защиты информации объекта защиты состоит: 1) Блокирование технических каналов утечки информации; 2) Исключение внешних и внутренних угроз ...

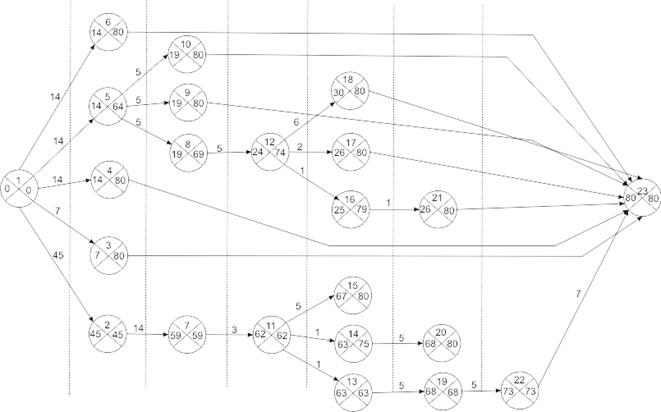

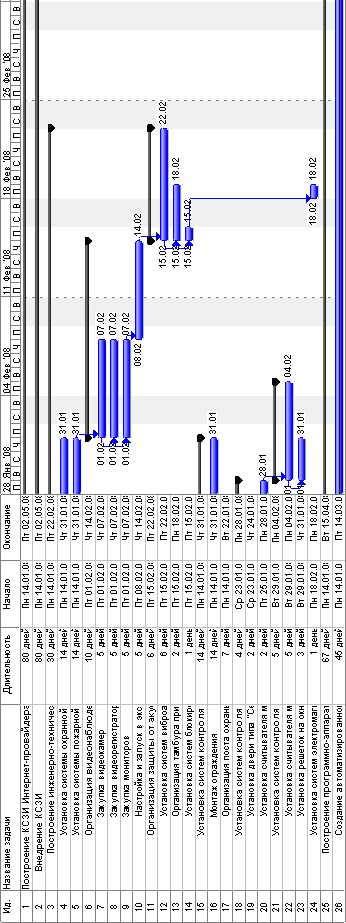

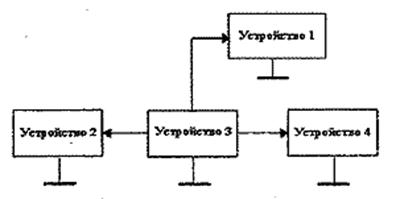

... документооборота · Программно-аппаратный комплекс для защиты от НСД «SecretNet 5.0» · Межсетевой экран «Континент» · Сервер Структура разбиения работ АМ Создание Комплексной системы защиты информации Данные мероприятия реализуются путем выполнения ряда последовательных работ, которые представлены в разделе «Структура разбиения работ». 4. ...

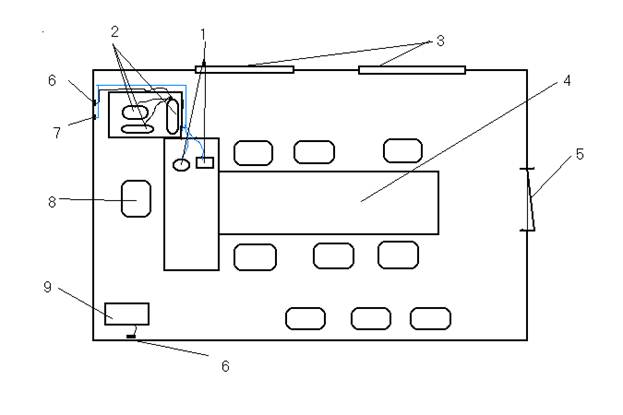

... эта система будет неполной без интегрирования с ней системы видеонаблюдения, которая обеспечит визуальный просмотр времени и попыток несанкционированного доступа к информации и обеспечит идентификацию личности нарушителя. 2.4 Разработка системы видеонаблюдения объекта защиты Целевыми задачами видеоконтроля объекта защиты является: 1) обнаружение: - общее наблюдение за обстановкой; - ...

... выходят из строя. Более детальное рассмотрение вопросов защиты от НСВ по коммуникационным каналам приведено в следующем подразделе. Защита по виброакустическому каналу утечки информации Метод съема информации по виброакустическому каналу относится к так называемым беззаходовым методам, и это является важным его преимуществом. Обнаружить аппаратуру такого съема информации крайне трудно, так как ...

0 комментариев