Навигация

Захист інформації в мережі. Загальні положення

5.1 Захист інформації в мережі. Загальні положення

Дослідження й аналіз численних випадків впливів на інформацію й несанкціонованого доступу до неї показують, що їх можна розділити на випадкові й навмисні.

Для створення засобів захисту інформації необхідно визначити природу погроз, форми й шляху їх можливого прояву й здійснення в автоматизованій системі. Для рішення поставленого завдання все різноманіття погроз і шляхів їх впливу приводиться до найпростіших видів і формам, які були б адекватні їхній безлічі в автоматизованій системі.

Дослідження досвіду проектування, виготовлення, випробувань і експлуатації автоматизованих систем говорять про те, що інформація в процесі введення, зберігання, обробки й передачі зазнає різним випадковим впливам.

Причинами таких впливів можуть бути:

- відмови й збої апаратури;

- перешкоди на лінії зв'язку від впливів зовнішнього середовища;

- помилки людини як ланки системи;

- системні й системотехнічні помилки розроблювання;

- структурні, алгоритмічні й програмні помилки;

- аварійні ситуації;

- інші впливи.

Навмисні погрози пов'язані з діями людини, причинами яких можуть бути певне невдоволення своєю життєвою ситуацією, сугубо матеріальний інтерес або простої розвага із самоствердженням своїх здібностей, як у хакерів, і т.д.

Немає ніяких сумнівів, що на підприємстві відбудуться випадкові або навмисні спроби злому мережі ззовні. У зв'язку із цією обставиною потрібно ретельно передбачити захисні заходи.

Для обчислювальних систем характерні наступні штатні канали доступу до інформації:

- термінали користувачів, самі доступні з яких це робочі станції в комп'ютерних класах;

- термінал адміністратора системи;

- термінал оператора функціонального контролю;

- засобу відображення інформації;

- засобу завантаження програмного забезпечення;

- засобу документування інформації;

- носії інформації;

- зовнішні канали зв'язку.

Прийнято розрізняти п'ять основних засобів захисту інформації:

- технічні;

- програмні;

- криптографічні;

- організаційні;

- законодавчі.

5.2 Облікові картки користувачів

Кожний клієнт, який використовує мережу, повинен мати облікову картку користувача в домені мережі. Облікова картка користувача (таблиця 5.1) містить інформацію про користувача, що включає ім'я, пароль і обмеження по використанню мережі, що накладають на нього. Є можливість також згрупувати користувачів, які мають аналогічні ресурси, у групи; групи полегшують надання прав і дозволів на ресурси, досить зробити тільки одну дію, що дає права або дозвіл всій групі.

Таблиця 5.1

Вміст облікової картки

| Облікова картка користувача | Елемент облікової картки | Коментарі |

| Userrname | Ім'я користувача | Унікальне ім'я користувача, вибирається при реєстрації. |

| Password | Пароль | Пароль користувача. |

| Full name | Повне ім'я | Повне ім'я користувача. |

| Logon hours | Годинник початку сеансу | Годинник, протягом якого користувачеві дозволяється входити в систему. Вони впливають на вхід у систему мережі й доступ до сервера. Так чи інакше, користувач змушений буде вийти із системи, коли його годинник сеансу, певні політикою безпеки, минут |

| Logon workstations | Імена робочих станцій, на яких користувачеві дозволяється працювати. За звичай користувач може використовувати будь-яку робочу станцію. |

Система дозволяє визначити, що буде розглядатися і записано в журнал подій безпеки щоразу, коли виконуються певні дії або здійснюється доступ до файлів. Елемент ревізії показує виконану дію, користувача, який виконав його, а також дату й час дії. Це дозволяє контролювати як успішні, так і невдалі спроби яких не будь дій.

Журнал подій безпеки для умов підприємства є обов'язковим, тому що у випадку спроби злому мережі можна буде відстежити джерело.

Таблиця 5.2 включає категорії подій, які можуть бути обрані для ревізії, а також події, що покриваються кожної категорією.

Таблиця 5.2

Категорії подій для ревізії

| Категорія | Події |

| Початок і кінець сеансу | Спроби початку сеансу, спроби кінця сеансу; створення й завершення мережевих з'єднань до сервера |

| Доступ до файлів і об'єктам | Доступи до каталогу або файлу, які встановлюються для ревізії в диспетчерові файлів; використання принтера, керування комп'ютером |

| Використання прав користувача | Успішне використання прав користувача й невдалі спроби використовувати права, не призначені користувачам |

| Керування користувачами й групами | Створення, видалення й модифікація облікових карток користувача й груп |

| Трасування процесу | Початок і зупинка процесів у комп'ютері |

Таблиця 5.3 показує типи доступу до каталогів і файлам, які можна перевірити.

| Доступ до каталогу відображення імен файлів у каталозі | Доступ до файлу відображення даних, збережених у файлі |

| Відображення атрибутів каталогу | Відображення атрибутів файлу |

Таблиця 5.3

| Зміна атрибутів каталогу | Відображення власника файлу й дозволів |

| Створення підкаталогів і файлів | Зміна файлу |

| Перехід у підкаталогах каталогу | Зміна атрибутів файлу |

| Відображення власника каталогу й дозволів | Запуск файлу |

| Видалення каталогу | Видалення файлу |

| Зміна дозволів каталогу | Зміна файлових дозволів |

| Зміна власника каталогу | Зміна власника файлу |

Права користувача визначають дозволені типи дій для цього користувача. Дії, регульовані правами, включають вхід у систему на локальний комп'ютер, вимикання, установку часу, копіювання й відновлення файлів сервера й виконання інших завдань.

Якщо група перебуває безпосередньо в домені, учасники мають права у всіх первинних і резервних контролерах домену. У кожній робочій станції Windows в кожному комп'ютері Windows Server, який не є контролером домену, надані права застосовуються тільки до цього єдиного комп'ютера.

Для кожного користувача підприємства обов'язково встановлюються свої права доступу до інформації, дозвіл на копіювання й відновлення файлів.

5.5 Установка пароля й політика облікових картокДля домену можна визначити всі аспекти політики пароля: мінімальну довжину пароля ( за замовчуванням 6 символів), мінімальний і максимальний вік пароля ( за замовчуванням установлюється 14 і 30 днів) і винятковість пароля, який охороняє користувача від зміни його пароля на той пароль, який користувач використовував недавно ( за звичай повинен охороняти користувачів від повторного використання їх останніх трьох паролів).

Дається можливість також визначити й інші аспекти політики облікових карток:

- чи повинна відбуватися блокування облікової картки;

- чи повинні користувачі насильно відключатися від сервера після закінчення годин початку сеансу;

- чи повинні користувачі мати можливість входу в систему, щоб змінити свій пароль.

Коли дозволене блокування облікової картки, тоді облікова картка блокується у випадку декількох безуспішних спроб початку сеансу користувача, і не більш, ніж через певний період часу між будь-якими двома безуспішними спробами початку сеансу. Облікові картки, які заблоковані, не можуть бути використані для входу в систему. Блокування облікової картки обов'язково повинна бути встановлена в підприємство, що б запобігти спробам входу в систему.

Якщо користувачі примусово відключаються від серверів, коли час його сеансу минув, то вони одержують попередження саме перед кінцем установленого періоду сеансу. Якщо користувачі не відключаються від мережі, то сервер зробить відключення примусово. Однак відключення користувача від робочої станції не відбудеться. Годинник сеансу у фірмі встановлюватися не будуть, тому що в успішній діяльності зацікавлені всі співробітники й найчастіше деякі залишаються працювати надурочно або у вихідні дні.

Якщо від користувача потрібно змінити пароль, коли він цього не зробив при простроченому паролі, він не зможе змінити свій пароль. При простроченні пароля користувач повинен звернутися до адміністратора системи за допомогою в зміні пароля, щоб мати можливість знову входити в мережу. Якщо користувач не входив у систему, а час зміни пароля підійшов, то він буде попереджений про необхідність зміни, як тільки він буде входити. Зміна свого пароля буде дозволена не для всіх користувачів, у комп'ютерних класах буде заборонено міняти пароль, ця можливість буде тільки в адміністрації мережі.

6. Розрахунки витрат на створення мережі

6.1 Визначення вартості матеріальної частини мережі

Згідно із завданням дипломного проекту необхідно визначити собівартість і ціну локально-обчислювальної мережі агентства нерухомості. Для виконання розрахунку були використані початкові дані, представлені в таблиці 6.1.1

Таблиця 6.1

Початкові дані для розрахунку

| Найменування початкових даних | Показник | Джерело отримання |

| 1. Трудомісткість проектування мережі | 144 год. | Фактичні витрати часу на проектування мережі |

| 2. Місячна ставка системного адміністратора | 1800 грн. | Дані переддипломної практики |

| 3. Кількість годин в місяці | 144 год. | Розрахунок зроблений для травня місяця 2010 року, кількість робочих днів – 18 |

| 4. Додаткова зарплата (20 %) | 20 % | Дані переддипломної практики |

| 5. Відрахування до цільових соціальних фондів | 36,4 % | Дані переддипломної практики |

| 6. Загальвиробничі витрати (%) | 100 % | Дані переддипломної практики |

| 7. ПДВ (податок на додану вартість) | 20 % | Дані переддипломної практики |

Стаття 1. Сировина та матеріали - відсутні.

Стаття 2. Комплектуючі вироби (наведені у таблиці 6.1.2)

Таблиця 6.2

Перечень технічних засобів для проектування мережі

| Найменування | Кількість | Ціна, грн. | Сума, грн. |

| Сервер | 1 | 15000 | 15000 |

| Комп'ютер Без Програмного Забезпечення | 12 | 5000 | 60000 |

| Монітор | 12 | 1700 | 22100 |

| Принтер | 2 | 4500 | 9000 |

| Комутатор | 5 | 100 | 500 |

| Кабель (ціна за метр погонний) | 18 | 2 | 2900 |

| Коннектори RJ-45 | 36 | 0.50 | 18 |

| Фільтр мережевий | 12 | 40 | 480 |

| ОС ХР Pro SP2 | 12 | 1200 | 14400 |

| OC 2003S | 1 | 3500 | 3500 |

| NOD 32 Антивірус | 12 | 600 | 7200 |

| OFFICE 2007 | 12 | 1000 | 12000 |

| Разом | 146092 |

6.2 Визначення трудомісткості настроювання мережі

Таблиця 6.3

Трудомісткість робіт

| Зміст операції | Витрати часу( год) |

| 1. Закупка технічних засобів | 48 |

| 2. Перевірка окремих технічних засобів | 12 |

| 3. Монтажні роботи | 12 |

| 4. Встановлення устаткування | 16 |

| 5. Встановлення мережного ПО | 14 |

| 6. Запуск та тестування мережі | 12 |

| Підсумок | 144 |

Похожие работы

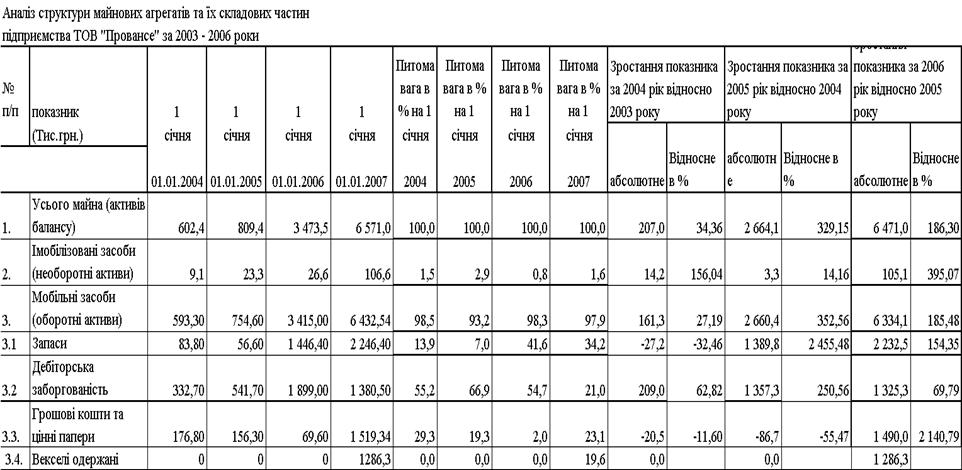

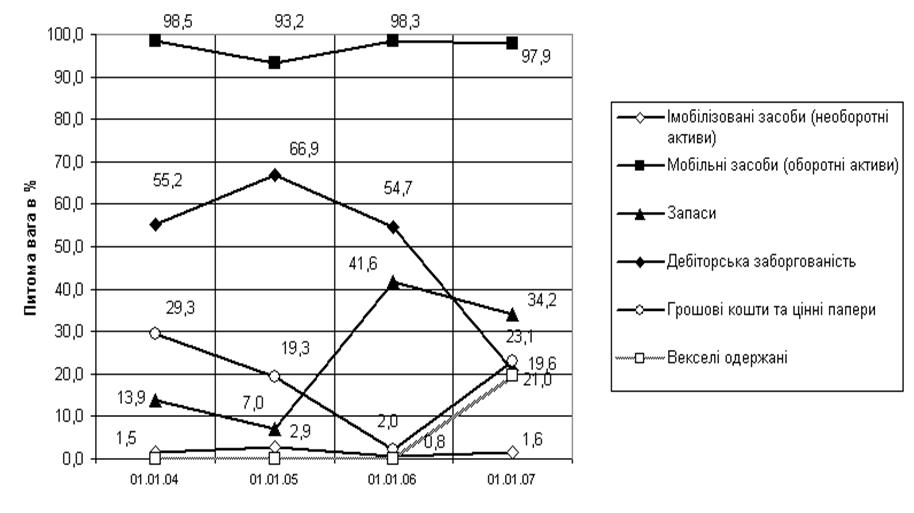

... ію не покриває зобов”язання підприємства по кредиторській заборгованості, то для регулювання стійкістю підприємства повинен бути чіткий графік реалізації запасів продукції для покриття кредиторської заборгованості; РОЗДІЛ 3 ОПТИМІЗАЦІЯ ФІНАНСОВОЇ СТРАТЕГІЇ ДІЯЛЬНОСТІ ТОВ “ПРОВАНСЕ” 3.1 Напрямки оптимізації стратегії формування фінансових джерел діяльності ТОВ “Провансе” Як показано в ...

... ії і централізації капіталу. Характерною ознакою міжнародного кредиту виступає його додаткова правова або економічна захищеність у формі приватного страхування і державних гарантій.1.3 Організація та планування процесу кредитування Одним з найважливіших напрямів діяльності комерційних банків є процес кредитування. Хоча в перекладі з латинського “кредитувати” означає “довіряти”, проте процес ...

... ональних інтересів та безпеку інформаційного простору. Підсумки: В цьому розділі ми з’ясували, які саме зміни всередині урядових організацій, в їх структурі, функціях і методах роботи ініціює запровадження електронного уряду. А саме: відбувається перенесення акцентів з вертикальних на горизонтальні зв’язки всередині уряду, між різними його підрозділами і гілками влади. За рахунок створення внутрі ...

... обміну ідеями та інформацією між спеціалістами по фінансових системах. www.mcsa.ru Проектування, розробка та впровадження корпоративних інформаційних систем. Додаток 1 Карта самостійної роботи студента з дисципліни „Інформаційні системи в економіці та підприємництві” для студентів базового напряму підготовки 0501 „Економіка і підприємництво” форма навчання – денна семестр – шостий ...

0 комментариев