Навигация

Простой антенно-фидерный тракт

3.2.2 Простой антенно-фидерный тракт

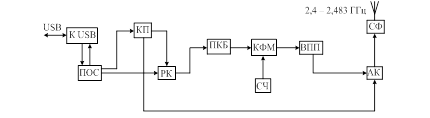

На рис. 3.6 представлена простая беспроводная система, в которой отсутствует усилитель, и антенно-фидерный тракт состоит только из пассивных элементов.

Расстояние, на которое можно вынести антенну в данном случае, ограничивается мощностью передатчика точки доступа и затуханием, вносимым пассивными элементами. При выносе антенны на большое расстояние как принятый, так переданный сигнал может полностью поглотиться кабельными сборками и переходниками.

При использовании даже самой короткой кабельной сборки к антенне подводится мощность, значительно меньшая исходной, что незамедлительно отразится на дальности действия радиосистемы. Поэтому мы рекомендуем использовать в таких схемах кабельные сборки не длиннее 6 метров и, по возможности, антенны с максимальным коэффициентом усиления.

3.2.3 Точка доступа, подключенная напрямую к антенне

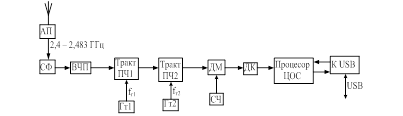

Если подключить точку доступа напрямую к антенне, как показано на рис. 3.7, исключив промежуточную кабельную сборку, будет достигнута максимальная возможная для данного комплекта оборудования дальность связи.

В принципе, ради дальности иногда можно пожертвовать и модулем грозовой защиты, чтобы исключить вносимое им затухание, но лучше этого не делать. Такая схема довольно широко используется – это позволяет установить indoor точку доступа в непосредственной близости от антенного поста и минимизировать потери мощности сигнала.

3.3 Обеспечение конфиденциальности в беспроводных сетях

Изначально с момента появления этих сетей они обладали очень низкой защищенностью от перехвата данных. В этом их отличие от проводных сетей, где перехват невозможен без физического доступа к среде передачи. Радиосети оказываются практически беззащитными, если не применять специальных средств, аппаратных или программных средств защиты информации (ЗИ).

Попытаемся открыть основные моменты, от которых в конечном итоге зависит безопасности в беспроводных сетях передачи данных (БСПД).

В настоящее время практически везде ведутся исследования по двум направлениям. Первое направление можно охарактеризовать, как идентификация угроз, присущих БСПД с целью ЗИ

Второе направление, это разработка и внедрение плана мобильной (фиксированной) безопасности, защита от нападения извне.

Таким образом, прежде, чем приступить к строительству сети, необходимо выявить все возможные направления, по которым будут идти атаки, проанализировать вероятность угрозы для строящейся БСПД, и быть готовыми к противостоянию данных атак.

Атаки в БСПД разделяются их на физические и виртуальные (анонимные, удаленные).

Физические атаки – это атаки, которые присущи с непосредственным физическим соприкосновением атакующего с оборудованием оператора.

Виртуальные – это удаленные атаки посредством, подслушиваний, радиоперехвата, глушение, создание ложных точек доступа.

Типичная (виртуальные) атака состоит из следующих шагов:

Идентификации атакуемой БСПД;

Широкополосное чтение трафика БСПД;

Инъекции пакетов, генерации трафика, с целью определения кодового ключа БСПД (с помощью программного обеспечения).

Взлом кодового ключа, защиты, или пароля (с помощью программного обеспечения) при наличии достаточного количества перехваченных пакетов.

При необходимости расшифровка перехваченного трафика.

Участие в работе сети, и проведение атак против самой БСПД или ее абонентов.

Пакеты, передаваемые в радиосетях, в радиоэфире едва ли можно контролировать. Поэтому необходимо исходить из того, что злоумышленник способен прочитать все передаваемые в радиоэфире пакеты, к примеру, при помощи сканирующего радиоприемника оснащенного декодирующими модулями, работающей в режиме радиочастотного мониторинга.

Дабы избежать утечки информации, производители пошли по пути закрытия каналов передачи данных, изменению видов модуляции и физического доступа к каналу связи (FDMA, TDMA, CDMA).

3.3.1 Ограничения физического доступа на объект

Очень часто для обеспечения безопасности достаточно простого здравого смысла. Для того, кто хочет украсть или нанести вред вашему оборудованию нужно противостоять пассивными и активными методами защиты.

Мы подошли к вопросу физической защиты БСПД. Прежде чем начинать строить БСПД, необходимо спланировать ее безопасность. Причем каждого узла в отдельности, каждой соты, каждой БС станции. Скорее всего, нет таких замков, которые нельзя открыть, но, создав дополнительный барьер вы тем самым увеличили время злоумышленника доступа к вашему оборудованию, увеличили живучесть вашей БСПД. Задача состоит в том, чтоб как можно больше создать таких барьеров.

Помимо воровства оборудования, злоумышленник может просто вывести оборудование из строя, тем самым, остановив работу БСПД. Поэтому все проводные коммуникации должны быть надежно защищены, а по возможности и зарезервированы; иметь разные трассы прокладки к гермошкафу (гермокомнате).

Все кабельные коммуникации идущие к вашему шкафу должны быть уложены в металлические трубы, иметь жесткое крепление к стенам. Исключайте открытые переходы кабельных коммуникаций. Наиболее распространены повреждения проводных коммуникаций, путем вырезания кабелей, установки короткозамкнутых шунтов (в ВЧ кабелях), были даже случаи, когда в фидер вводилась активные кислоты, в результате ВЧ кабель терял свои радиофизические свойства, хотя внешне оставался безупречным. Поиск и устранение таких атак невозможен без соответствующего оборудования.

Отдельное слово о гермошкафах. Рекомендуется устанавливать так называемый несгораемый шкаф с двойными стенками разработанный с учетом ГОСТ Р 50862-96, международным стандартам EMV, ISO 7816. Данный шкаф имеет двойные стенки, между стенками расположены несгораемые компоненты, датчики пожарной и охранной сигнализации. При несанкционированном доступе, сработают датчики, и встроенная сигнализация подаст сигнал на охранный пульт. Там же, между стенками расположен GSM передатчик данного сигнала и источник бесперебойного питания.

Таким образом, при вскрытии первой стенки шкафа оповещается служба охраны. При начальной деформации второй стенки шкафа, подается звуковой сигнал, по месту установки шкафа. Шкафы могут комплектоваться и дополнительными средствами защиты, относящиеся к средствам спецзащиты, или средствами локального пожаротушения.

Монтаж такого рода шкафов желательно производить к бетонной стене, по возможности со стороны ввода ВЧ кабеля и иных проводных коммуникаций, дабы обеспечить закрытый ввод кабельной инфраструктуры. При монтаже как минимум две стороны шкафа должны соприкасаться с несущими бетонными стенами, дабы исключить отрыв конструкции от стены. Не забывайте, что зачастую ваши гермозоны, или металлические боксы (шкафы) расположены на высотных жилых (административных) зданиях, высотных вышках, или иных высотных конструкциях, и доступ на данные объекты, как правило, не охраняем. Поэтому не стоит пренебрегать оснащением объекта сигнализацией. Время подъезда охраны на станцию не должно превышать десяти минут.

Есть еще одна ниша БСПД – это так называемые внутриофисные сети. По каким-то необъяснимым причинам организаторы внутриофисных БСПД нередко считают, что при их включении, автоматически обеспечивается надлежащий уровень безопасности. Дело в том, что производители устанавливают самый низкий уровень безопасности, или и вовсе отключает безопасность, чтобы при развертывании сети, клиенты случайно не столкнулись с невозможностью доступа к сети.

При минимальных настройках безопасности оборудование лучше всего совместимо с самым широким спектром других устройств и практически с любым современным программным обеспечением.

Поэтому после настройки и проверки сети на совместимость с существующей инфраструктурой системный администратор обязан изменить настройки безопасности, для предотвращения несанкционированного доступа в корпоративную сеть.

Две главнейшие угрозы, связанные с эксплуатацией беспроводных локальных сетей, это чтение и изменение данных, и неавторизованное вторжение атакующего с целью проведения атаки на сетевые системы.

Поэтому эффективную защиту обеспечивают только шифрование трафика и указание станций, «входящих в состав сети», т. е. имеющих право отправлять пакеты, создание так называемых Access list.

Многие делают разделение, БСПД отдельно, а информацию и ЗИ отдельно, эти решения самые живучие с точки зрения безопасности и устойчивости к потере информации.

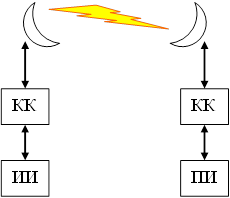

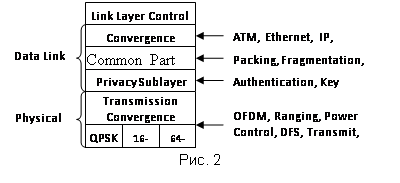

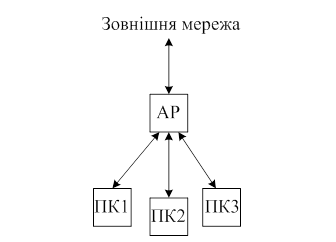

Таким образом, БСПД выступает только в роли транспорта по передаче информации. И злоумышленник, перехватывая пакеты в БСПД, не сможет декодировать информацию. Схема выглядит примерно так (рис.3.11).

При организации канала передачи данных, между удаленными объектами использование VPN соединения на порядок повышают устойчивость к взлому, и использованию вашей информации.

Рисунок 3.11. ИИ – источник генерации информации; КК – криптокодер; КД ‑ криптодекодер; ПИ – источник приемки информации.

Похожие работы

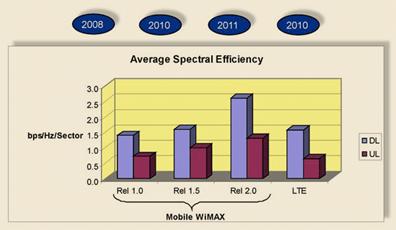

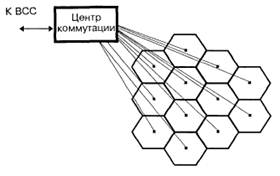

... Так как структура сети радиодоступа имеет широкую инфраструктуру оценить затраты на ее развертывание очень сложно. Могут возникать дополнительные расходы с монтажем оборудования для развертывания сетей WiMAX. Также использование на территории Егорьевского района имеющихся базовых станций смежных технологий позволит значительно сократить расходы на монтировку БС. Для расчета капитальных вложений ...

... именно соседние в сигнальном пространстве точки, которые как раз более всего подвержены возможности «перепутаться» под действием помех. 4. Характеристики приема сигналов в телекоммуникационных системах 4.1 Вероятности ошибок различения M известных сигналов Под обнаружением сигнала в радиоэлектронике понимают анализ принятого колебания y(t), завершающийся вынесением решения о наличии или ...

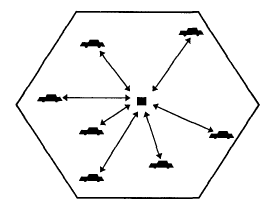

... сет, благодаря использованию технологии OFDM создает зоны покрытия в условиях отсутствия прямой видимости от клиентского оборудования до базовой станции, при этом расстояния исчисляются километрами; 6. Технология WiMAX изначально содержит в себе протокол IP, что позволяет легко и прозрачно интегрировать её в локальные сети; 7. Технология WiMAX подходит для фиксированных, ...

... ією "лінія", тобто одноранговій мережі, в якій перший комп'ютер сполучений з другим, другий з третім і так далі. Для організації з'єднання безпровідної мережі такого типу застосовуються вбудовані або встановлювані адаптери Wi-Fi, наявність якого необхідна кожному вхідному в мережу пристрою. 2) Інфраструктурне з'єднання (Infrastructure Mode). У режимі Infrastructure Mode станції взаємодіють одна ...

0 комментариев