Навигация

Выдачу искаженных информации, поскольку во всех протоколах фигурирует имя зарегистрированного пользователя

1. Выдачу искаженных информации, поскольку во всех протоколах фигурирует имя зарегистрированного пользователя.

2. Сбои в работе оборудования, поскольку оборудование провайдерской фирмы рассчитано на определенное количество пользователей и, разумеется, не учитывает нелегально подключившихся. Повышенная загрузка оборудования приводит к ошибкам при передачи данных и, как следствие, необоснованным задержкам при работе.

При этом обязательным условием является сохранение физической целостности ЭВМ, системы ЭВМ или их сети. Если наряду с названными нарушениями работы оборудования нарушается и физическая целостность компьютерной ЭВМ, системы ЭВМ или их сети. Если наряду с названными нарушениями работы оборудования нарушается и физическая целостность компьютерной системы как физической вещи, содеянное требует дополнительной квалификации по статьям о преступлениях против собственности. Помимо нарушения работы, в случае монопольного режима доступа(либо статического IP адреса), происходит блокирование информации, т.е.другой пользователь под этим же именем ( адресом) лишается возможности входа. При этом нарушение работы по п.2 не будет, так как количество пользователь не меняется. Причинение материального ущерба наносимого в результате списания денежных средств со счетов зарегистрированных пользователей должно быть квалифицирована как причинение имущественного ущерба путем обмана или злоупотребления доверием при отсутствии признаков хищения т.е. по ч.1 ст. 165; либо в случае неоднократности по ч.1, либо в случае крупного ущерба по ч.3. Однако неоднократность в данном случае следует разграничивать с длящимися преступлением. Так, неоднократным целесообразно считать вход различными сетевыми реквизитами, а длящимся – разделенный по времени вход под одним и тем же именем и паролем.

2.2 Факторы, способствующие совершению преступлений в сфере компьютерной информации

За последнее годы предлагаются различные пути решения вопросов связанных с выявлением факторов совершения преступлений в сфере компьютерной информации и условий, способствующих его совершению. Однако указанные решения на наш взгляд, не являются исчерпывающими и нуждаются в дальнейшей разработке. К числу нерешенных относятся, в частности вопросы о составе совокупности явлений подлежащих установлению в качестве причин и условий по каждому уголовному делу, а также о роли и значении для наступления события преступления отдельных обстоятельств входящих в эту совокупность.

По мнению Г.Г. Зуйкова, совокупность причин и условий, вызывающих совершение какого либо преступления, можно определить следующим образом.[38, c.15]

- непосредственная причина совершения преступления.

- условия, способствующие действию непосредственной причины и конкретному преступному посягательству.

- обстоятельства, сформировавшие непосредственную причину и являющиеся таким образом причинами непосредственной причины, условия способствующие действию факторов формирующих непосредственную причину и.т.д.

Необходимо отметить, что в связи с многообразием факторов, объективно и субъективно влияющих на совершение преступлений в сфере компьютерной информации не всегда удается открыть их фактическое взаимодействие и установить какие из них привели непосредственно к совершению преступления, а какие служили более или менее отдаленными причинами этого явления.[46, c.161]

Непосредственной причиной совершения рассматриваемых деяний, как правило, выступает антисоциальная направленность, выразившаяся в формировании и сознательной реализации преступного умысла, так как с субъективной стороны преступления в сфере компьютерной информации могут быть совершены только умышленно.

Обстоятельства, формирующие антисоциальную направленность, то есть непосредственную причину, по мнению Ушакова С.И. можно разделить на объективные и субъективные.[88, c.169]

К числу объективных условий относятся такие как:

1. непродуманная кадровая политика в вопросах приема на работу сотрудников и их увольнения. Мировой опыт развития компьютерной техники свидетельствует, что специалисты высокой квалификации, неудовлетворенные условиями или оплатой труда, нередко уходят из компании для того, чтобы начать собственный бизнес. При этом, они "прихватывают" с собой различную информацию, являющуюся собственностью владельцев фирмы, включая технологию, список потребителей и т.д. Иными словами, всё, что имело какую-либо интеллектуальную ценность, покидало ворота предприятия в дипломатах, нанося при этом многомиллионные убытки;[82, c.21]

2. нарушение должностными лицами организаторских хозяйственных и социальных функций, выразившихся в возникновении у сотрудников материальной незаинтересованности осуществления своих обязанностей, необоснованном ограничении трудовых прав и возможностей использования льгот и социальных гарантий, препятствовании учебе, повышению квалификации, осуществлении права на отдых и т.п.;

3. недостаточно серьезное отношение руководителей к вопросам обеспечения информационной безопасности и защиты информации. Нередко в крупных организациях, обрабатывающих значительный объем компьютерной информации, отсутствует не только служба или отдел информационной компьютерной безопасности. Но и отдельное лицо, в обязанности которого входило бы ее обеспечение.[68, c.27] Это может спровоцировать совершение рассматриваемого преступления.

К внешним условиям можно отнести следующие:

1. недостаточная защита используемого программного обеспечения от несанкционированного доступа. Например, операционные системы MicroSoft отличается несовершенным алгоритмом шифрования сохраняемых паролей (в сети Интернет распространены программы расшифровки " PWL" файлов, содержащих пороли). Подобные программы были использованы в ходе совершения неправомерного доступа к компьютерной информации в 14, 7% изученных уголовных дел. В 8,8 % случаев при осуществлении такого доступа использовались программы, предназначенные для тестирования надежности сетевых программных и аппаратных средств защиты информации;

2. уязвимость защиты электронной почты (на пути к адресату сообщение проходит через многочисленные компьютеры. Причем часто новым маршрутом, к тому же при пересылке почты остается большое число копий, сильно снижающих уровень защиты). Электронное сообщение само по себе может нести существенную опасность, из-за возможности прикрепления к электронным письмам активных компонентов, среди которых может оказаться и вредоносная программа так, при совершении 5,9 % изученных преступлений использовались вредоносных программы, типа "троянский конь", которые посылались будущей " жертве" прикрепленными к обычному электронному письму;

3. недостаточная надежность технических средств защиты компьютерной техники. Существующие сегодня методы эмуляции и перехвата позволяют обойти большинство аппаратных средств защиты, например, электронных "HASP" ключей, подключаемых к портам компьютера, через которые происходит соединение с периферийным оборудованием;

4. отсутствие контрольных проверок программным оборудованием соответствия и правильности вводимой информации.

К внутриорганизационным условиям можно отнести:

1. отсутствие должного лица, отвечающего за режим секретности и конфиденциальности коммерческой информации и ее безопасности в части защиты средств компьютерной техники от несанкционированного доступа. Зарубежный опыт свидетельствует о том, что создание соответствующих подразделений или должностей в значительной степени снижает риск несанкционированного доступа к охраняемой компьютерной информации.;

2. неконтролируемый доступ сотрудников к элементам управления средств компьютерной технике (устройствам ввода информации), используемых как автономно, так и в качестве элементов автоматизированной сети;

3. несовершенство парольной системе защиты от несанкционированного доступа к рабочей станции и ее программному обеспечению, которая не обеспечивает достоверную идентификацию пользователя по индивидуальным биометрическим параметрам;

4. неприменение категорийности допуска сотрудников к документации строгой финансовой отчетности, в том числе находящейся в электронном виде;

5. отсутствие договоров (контрактов) с сотрудниками на предмет неразглашения коммерческой и служебной тайны, персональных данных и иной компьютерной информации;

6. легкомыслие и небрежность собственников и пользователь компьютерной информации;

7.нарушение установленных сроков хранения копий программ и компьютерной информации, а иногда и полное их отсутствие.

Определяющее значение имеет деятельность государства в лице уполномоченных органов по разработке и регламентации общегосударственных вопросов защиты Российского информационного пространства, выявлению и устранению обстоятельств, способствующих посягательствам на компьютерную информацию. При этом необходимо учитывать влияние как внешних, так и внутренних факторов, способствующих количественному росту рассматриваемых преступлений.

Внешние общегосударственные факторы, на наш взгляд, следующие:

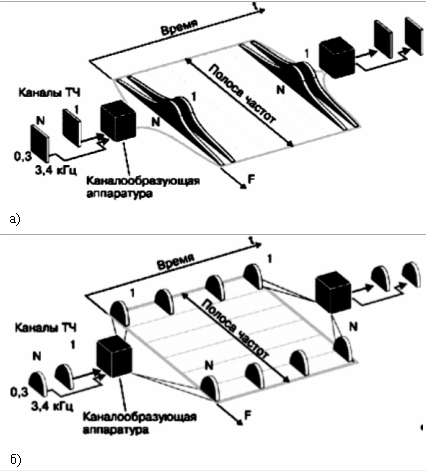

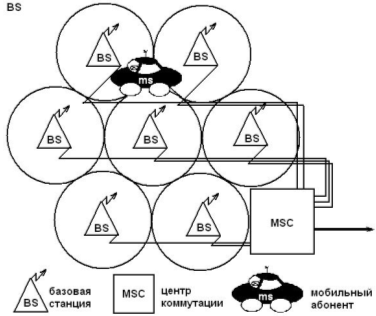

1. ускоренная интеграция Российской Федерации в международное информационное пространство. Объединение с локальными и глобальными сетями граничащих с Россией информационно развитых стран. Непрерывное увеличение количества и пропускной способности каналов связи с глобальной сетью Интернет;

2. рост числа ЭВМ, используемых в России, увеличение числа пользователей, объемов информации, хранимой и передаваемой ЭВМ;

3. возможность выхода российского пользователя в мировые информационные сети для обмена информацией[39, c.110]. Заключения контрактов, осуществления платежей и покупок.

Подобный обмен в настоящее время производится абонентами самостоятельно, без контроля со стороны государственных органов, минуя государственные границы.

К внутренним общегосударственным факторам относятся:

1. недостаточный уровень специальной подготовки должностных лиц правоохранительных органов, в обязанности которых входит предупреждение, раскрытие и расследование компьютерных преступлений;

2. отсутствие скоординированности в работе государственных и общественных структур в сфере обеспечения информационной безопасности. Помимо правоохранительных органов (МВД, ФСБ и прокуратуры), вопросами информационной безопасности занимаются Комитет по политике информатизации при Президенте РФ, Палата по информационным спорам при Президенте РФ, Государственная техническая комиссия при Президенте РФ, Министерство связи РФ, Международная Академия информатизации;

Похожие работы

... определенной деятельностью, получило определенное образование. Главное, чтобы оно имело доступ к ЭВМ. ГЛАВА 3. ОСОБЕННОСТИ КВАЛИФИКАЦИИ ПРЕСТУПЛЕНИЙ СОВЕРШАЕМЫХ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ 3.1 Квалификация преступлений в сфере компьютерной информации, совершенных группой лиц по предварительному сговору и организованной группой Одним из квалифицирующих признаков состава преступления, ...

... финансовой отчетности; 7) отсутствие договоров (контрактов) с сотрудниками на предмет неразглашения коммерческой и служебной тайны, персональных данных и иной конфиденциальной информации. Для эффективной безопасности от компьютерных преступлений всего лишь необходимо: 1) просмотреть всю документацию в учреждении, организации; 2) ознакомиться с функциями и степенью ответственности каждого ...

... с применением полиграфических компьютерных технологий? 10. Охарактеризуйте преступные деяния, предусмотренные главой 28 УК РФ «Преступления в сфере компьютерной информации». РАЗДЕЛ 2. БОРЬБА С ПРЕСТУПЛЕНИЯМИ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ ГЛАВА 5. КОНТРОЛЬ НАД ПРЕСТУПНОСТЬЮВ СФЕРЕ ВЫСОКИХ ТЕХНОЛОГИЙ 5.1 Контроль над компьютерной преступностью в России Меры контроля над ...

... признаков совершенного преступления и установления тождества фактических обстоятельств преступления и признаков соответствующей уголовно-правовой нормы. Особенность квалификации преступлений в сфере компьютерной информации При квалификации преступлений в сфере компьютерной информации могут возникнуть многочисленные вопросы, касающиеся отграничений этих преступлений как между собой, так и ...

0 комментариев