Навигация

Контрольна робота

з дисципліни:

Інформаційні системи і технології в банківській справі

Тема:

«Електронна комерція»

План

Вступ

1. Організація платежів

2. Методи захисту платежів у мережі Іntегnеt

3. Платіжні системи і механізми, що застосовуються у мережі Іntегnеt

4. Проблеми, пов'язані із впровадженням електронної комерції, та шляхи їх вирішення

Література

Вступ

Існування загальносвітових комп'ютерних мереж викликає невпізнанні зміни у людському суспільстві. Зменшується залежність від таких факторів як відстань та місцезнаходження, зникають кордони та обмеження для переміщення інформації. Завдяки Іntегnеt виникає єдина телекомунікаційна інфраструктура, і більшість споживачів у всьому світі незабаром матимуть можливість користуватися рядом послуг та здійснювати купівлю товарів, залишаючись вдома. Це означає, що велика частка комерційних операцій перейде з традиційної сфери до нового комунікаційного середовища, у зв'язку з чим виникнуть нові типи комерційних установ, діяльність яких стане реальною лише завдяки необмеженим можливостям, які створює це середовище.

Традиційні засоби платежів, наприклад, готівка і навіть більш сучасні досягнення у сфері платіжних систем, кредитні картки чи перерахування коштів за допомогою торговельних платіжних терміналів, виявляються або зовсім непридатними для використання як платіжні механізми у цьому новому середовищі, або недостатньо надійними через проблеми безпеки чи неефективності. До того ж, оскільки технології, що базуються на використанні інтелектуальних карток, не відрізняються принципово від тих, які застосовуються в глобальних мережах, такі системи заміни готівки в «реальному» світі можуть бути інтегровані з мережними платіжними механізмами так само, як телебачення може бути інтегроване з іншими формами передачі інформації та телекомунікації.

Завдяки комерційному використанню нової інфраструктури компанії розгортають діяльність, спрямовану на максимальне застосування режиму оn-linе і можливостей глобальної мережі в процесі купівлі товарів та надання послуг. Компанії, які працюють у галузі інформаційних та телекомунікаційних технологій, отримують нові широкі можливості для свого розвитку і новий перспективний ринок. Провідну роль у всіх цих змінах відіграють електронні платіжні системи.

1. Організація платежів

Розрахунки з використанням телекомунікаційної інфраструктури здебільшого здійснюються у режимі оn-1іnе. При цьому перевіряється можливість здійснення платежу – достатність коштів у платника. Більшість систем, що використовуються для електронної комерції в Іntегnеt, виконують кліринг усіх платежів у єдиному розрахунковому банку. Однак існує можливість позбавитися цього обмеження.

Найбільш поширена в Іntегnеt електронна комерція з використанням номерів кредитних карток. Існують також самостійні платіжні системи, хоча вони менш поширені.

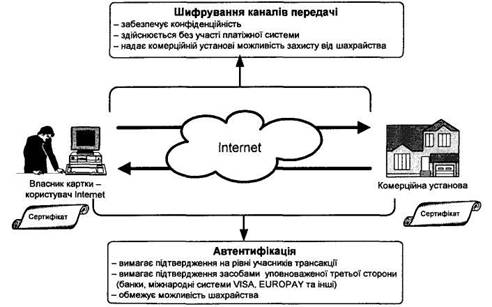

На рис. 1 відображено виконання платежу за допомогою платіжної картки засобами Іntегnеt.

Рис. 1. Платіжний цикл засобами Іntегnеt

Завдяки незначній спеціалізації, відкритості практично для будь-якого продавця та малим затратам на телекомунікації платіжні системи з використанням «електронних грошей» та відкритих мереж Іntегnеt характеризуються дуже невисокою вартістю трансакцій. Точна статистика щодо цих систем відсутня, але за деякими оцінками вартість однієї трансакції в ній становить 1–5 цента, а можливо, навіть і менше.

В Іntегnеt нині запроваджуються платіжні системи, які забезпечують обмежену анонімність платежів. Неанонімні системи дозволяють ідентифікувати кожну конкретну покупку. Перевагою таких систем вважається можливість створювати високоефективні бази даних для маркетингу, а також розробляти стратегію зміцнення стосунків з клієнтами. Вважається також, що анонімність сприяє кримінальній діяльності та ухиленню від сплати податків. З іншого боку, часто висуваються аргументи, що відсутність анонімності є втручанням у приватне життя споживачів. Тому поєднання позитивних властивостей обох підходів паралельно з обмеженням притаманних їм недоліків є дуже перспективним.

2. Методи захисту платежів у мережі Іntегnеt

Слабким місцем мережної інфраструктури є незахищені канали зв'язку, де існує можливість появи неіснуючих платежів, перехоплення та несанкціонованого використання платіжних даних, інших проявів шахрайства та зловживань. Такі випадки траплялися в Іntегnеt. Існують два шляхи захисту передачі інформації: ізолювання мережі, яка використовується для обробки платежів, тобто використання приватних мереж, і шифрування даних.

Загальновизнано, що асиметричні алгоритми шифрування забезпечують вищий рівень надійності та безпеки. Найбільш поширене шифрування за допомогою відкритих ключів. Для розшифрування використовуються таємні ключі. Кількість можливих комбінацій, придатних для розшифрування зашифрованої за допомогою відкритих ключів інформації, залежить від довжини ключа в бітах. Вживання довших послідовностей у ролі ключів дозволяє випереджати можливості сучасних комп'ютерів, забезпечуючи надійний захист найважливішої інформації. Донедавна в Іntегnеt для захисту інформації найчастіше застосовувалися ключі довжиною 40 біт. Але ці ключі були легко розкриті (слід зазначити, що використання такого ненадійного засобу було наслідком дуже жорстких обмежень на експорт зі США потужних шифрувальних засобів). Нині в Іntегnеt розповсюджені ключі довжиною 1024 біт або навіть довші, що робить практично неможливим їх розкриття.

У платіжних системах важливе завдання – ідентифікація учасників платежу (автентифікація). Це робиться для обмеження доступу до платіжних засобів, надаючи право на такий доступ лише їх власникам, та для забезпечення можливості одержувати повідомлення про платіжні операції лише тим, кому вони адресовані. Надійна автентифікація сприяє також підвищенню рівня взаємної довіри між учасниками електронної комерції. На поточний момент в Іntегnеt застосовуються різноманітні засоби автентифікації. До них належить персональний ідентифікаційний код (РIN-код), який потрібно ввести перед виконанням фінансової операції. Але незначна довжина таких кодів дозволяє шахраям досить легко долати такі методи захисту.

Для захисту більш вдалим виявилося використання комп'ютерних паролів, які мають більшу довжину і складнішу структуру, що робить важчим їх розгадування. Цей метод досить широко застосовується в Іntегnеt, оскільки в ньому доступ до локальних систем контролюється шляхом використання паролів, але надійний результат можна мати лише за умови правильного використання.

Рис. 2. Призначення цифрових сертифікатів

Дуже ефективним засобом захисту є електронний підпис. Його застосування передбачає наявність у того, хто цей підпис перевіряє, відкритого ключа, що відповідає застосованому особистому ключу (підпису) відправника електронного документа. Однак, при отриманні такого відкритого ключа не виключено шахрайство, внаслідок якого буде передано підроблений відкритий ключ, який автентифікуватиме підроблені повідомлення. Щоб запобігти цьому, застосовується практика сертифікування (підтвердження) відкритих ключів з боку уповноваженої на це і заслуговуючої довіри установи або організації (рис. 2). Таку установу чи організацію називають сертифікуючою, і вона ставить свій електронний підпис на відкритих ключах, які надаються користувачам платіжної системи. Відкритий ключ сертифікуючої установи повинен надаватися з використанням надійно захищених каналів. Ця установа сертифікує відкриті ключі учасників системи лише після перевірки їх тотожності з використанням захищених каналів або інших методів, що забезпечують достатній рівень безпеки, і лише підтверджені нею відкриті ключі вважаються чинними.

Похожие работы

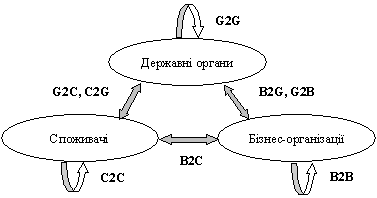

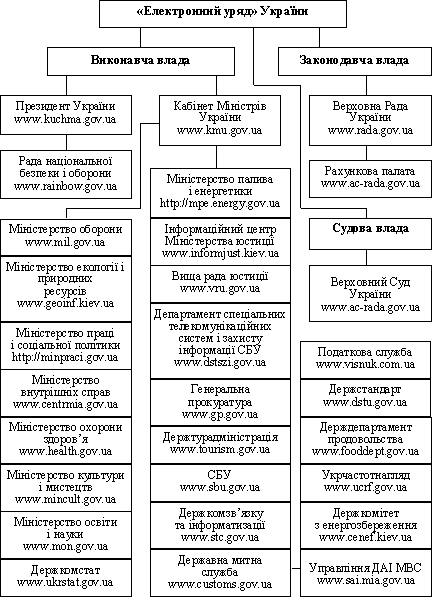

... нить сам характер діяльності державного апарату, а й підвищить ефективність його функціонування. Умовно вся сукупність відносин державного апарату ділиться на три основні групи: міжвідомчі відносини, відносини з бізнесом, відносини з громадянами. За аналогією з електронною комерцією поширилася така класифікація: G2G — «уряд — уряд»; G2B — «уряд — бізнес»; G2C — «уряд громадяни». При цьому під ...

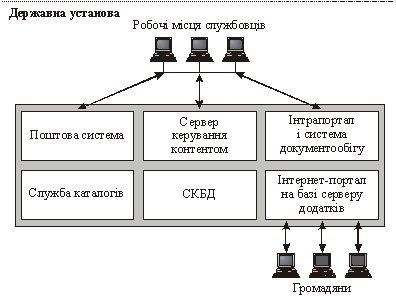

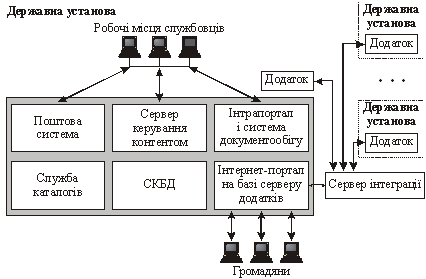

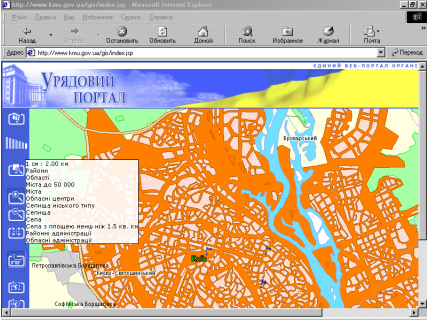

... керування і створення ієрархічного комплексу порталів у світі також широко використовується й Documentum 4і - технологією користується 1300 клієнтів з державного сектору (серед них: ЦРУ, Збройні Сили та уряд США, Патентна служба Великобританії, Поштова служба Кореї та ін.). 4. Електронна комерція в державному управлінні України З ініціативи Всесвітнього банку і державних структур України, ...

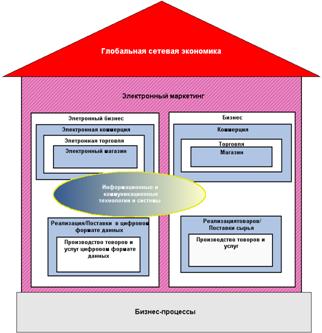

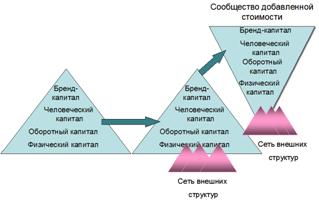

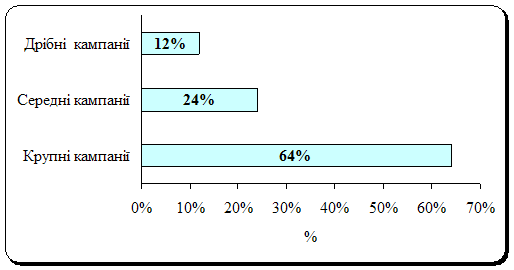

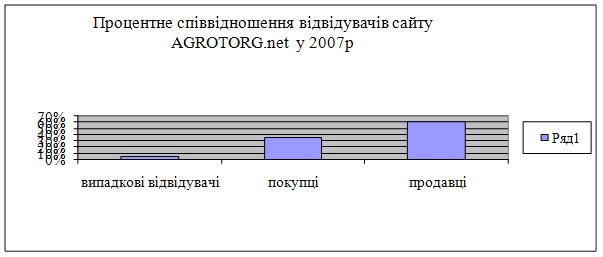

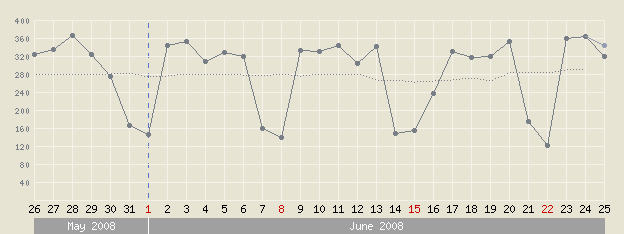

... об перспективи зростання обороту систем класу B2B і збільшення відносної частки електронних торгових майданчиків в цьому обороті (рис. 3.5). Рис. 3.5. Динаміка річного обороту B2B електронної комерції і електронних торгових майданчиків (джерело: Forrester Research). 5. Класифікація віртуальних підприємств Віртуальне підприємство (ВП) – це співтовариство територіально роз’єднаних фірм чи ...

... івельною системою, Ваше підприємство зможе отримати всі позитивні результати, які дані рішення можуть принести. ВИСНОВКИ В дипломній роботі проведено аналіз стану електронної торгівлі в агропромисловому комплексі України і встановлено наступне: 1. Електронна торгівля – оптова, роздрібна торгівля, що характеризується замовленням, покупкою, продажем товарів з використанням інформаційних ...

0 комментариев