Навигация

Политика информационной безопасности для системы "Учет ремонта и ТО автотранспорта"

ФЕДЕРАЛЬНОЕ АГЕНТСТВО ПО ОБРАЗОВАНИЮ

УХТИНСКИЙ ГОСУДАРСТВЕННЫЙ ТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ

Кафедра ИСТ

Курсовой проект

Дисциплина: «Проект управления базами данных»

Тема:

«Политика информационной безопасности для системы "Учет ремонта и ТО автотранспорта"»

Выполнил:

студент группы ИСТ-2-04

Петров М.В.

Проверила:

доцент кафедры ИСТ, к. т. н.

Толмачева Н.А.

Ухта 2008

Содержание

| Введение Часть 1 Основные сведения о системе 1.1 Информационные ресурсы и пользователи системы 1.2 Среда функционирования системы Часть 2 Политика безопасности 2.1 Определение класса безопасности 2.2 Горизонтальная модель сети 2.3 Вертикальная модель сети 2.4 Организационные мероприятия Заключение Список используемой литературы |

Введение

Целью курсовой работы является разработка политики информационной безопасности для системы "Учет ремонта и ТО автотранспорта", разрабатываемой для подразделения автоуправления "Северстальресурс" в г. Воркуте. Система создается для автоматизации процесса ведения, контроля, учета ремонта и технического обслуживания автотранспортного хозяйства. В данной работе будет проведен анализ информации, циркулирующей в автоматизированной информационной системе, обоснован выбор класса защищенности для разрабатываемой системы, определен периметр безопасности, с указанием не защищенных областей системы, приведены примеры по предотвращению угроз, проведено горизонтальное проектирование и вертикальное проектирование, разработаны организационные мероприятия.

Безопасность данных означает их конфиденциальность, целостность и доступность. Критерии безопасности данных могут быть определены следующим образом. Конфиденциальность данных предполагает их доступность только для тех лиц, которые имеют на это соответствующие полномочия. Целостность информации предполагает ее неизменность в процессе передачи от отправителя к получателю. Под доступностью можно понимать гарантию того, что злоумышленник не сумеет помешать работе законных пользователей. В частности, в задачу обеспечения доступности входит исключение возможности атак, вызывающих отказ в обслуживании.

.

Информационные ресурсы и пользователи системы

База данных создаваемой системы будет содержать данные конфиденциального характера, требующие жесткого контроля при доведении сведений до служб, которые имеют право на использование такой информации. В связи с этим информацию и систему в целом необходимо защитить от нанесения ущерба в результате сознательных либо случайных противоправных действий, такие как неправомерный доступ, уничтожение, модифицирование, блокирование, копирование, распространение, а также иные действия в отношении такой информации.

Ниже перечислены данные, которые будут использоваться в данной системе:

― информация о наличии подвижного состава автотранспортного хозяйства;

― факты выполненных работ по ремонту и техническому обслуживанию (ТО) автотранспорта;

― показатели количества обслуживания за месяц и рабочий день;

― простой автомобилей в ТО, ремонте и его ожидании;

― планирование работ по ТО и ремонту подвижного состава.

К выделенным ресурсам в подсистеме "Учета ремонта и ТО автотранспорта" имеют доступ следующие группы пользователей:

Начальник управления и главный инженер (осуществляет общее руководство производством через непосредственно подчиненного ему начальника производства) имеют право только на просмотр всех данных, выпуск отчетов;

Начальник производства (руководит всеми работами по ТО и ремонту подвижного состава) имеет право на просмотр данных, выпуск отчетов;

Диспетчер производства (оперативное руководство производством работ на постах обслуживания и ремонта автотранспорта) имеет право на просмотр, редактирование и ввод данных;

Инженер планового отдела получает необходимые выходные данные системы.

Системный администратор, наделяет пользователей (группы пользователей) необходимыми для работы правами, имеет право на просмотр журнала событий (регистрационный журнал) системы, обязан делать резервные копии системы.

Рассмотрим правила разграничения доступа всех пользователей информационной системы (Таблица 1).

Таблица 1 – правила разграничения доступа всех пользователей информационной системы.

| Объект Субъект | информация о наличии подвижного состава автотранспортного хозяйства | факты выполненных работ по ремонту и ТО автотранспорта | показатели количества обслуживания за месяц и рабочий день | простой автомобилей в ТО, ремонте и его ожидании | планирование работ по ТО и ремонту подвижного состава |

| Регистрационный журнал |

| Начальник управления и главный инженер | П | П | П | П | П | Н | Н |

| Начальник производства | ПР | ПР | П | П | ПРДУ | Н | Н |

| Диспетчер производства | ПРДУ | ПРДУ | П | П | ПРДУ | Н | Н |

| Инженер планового отдела | П | П | П | П | ПРДУ | Н | Н |

| Системный администратор | Н | Н | Н | Н | Н | ПРДУ | ПУ |

В данной таблице приведены следующие условные обозначения:

Н – нет доступа;

П – просмотр данных;

Р – редактирование;

Д – добавление данных;

У – удаление данных;

Среда функционирования системы

В настоящий момент сеть УАТХ построена на базе сервера-контроллера домена uath, сервера баз данных, коммутаторов Intel inBusiness 10/100 Switch 16, маршрутизатора Cisco 1800. Общая пропуская способность сети составляет 10/100 Мбит/с и позволяет осуществлять полноценную загрузку сервера системы и использовать современное программное обеспечение. Это осуществляется с помощью сетевых кабелей неэкранированная витая пара(UTP — Unshielded twisted pair) пятой категории и экранированная витая пара(STP — Shielded twisted pair).

Витая пара (англ. twisted pair) — вид кабеля связи, представляет собой одну или несколько пар изолированных проводников, скрученных между собой (с небольшим числом витков на единицу длины), для уменьшения взаимных наводок при передаче сигнала, и покрытых пластиковой оболочкой.

Экранированная витая пара - витая пара, окруженная заземленной металлической фольгой, которая служит экраном и обеспечивает защиту от электромагнитных помех.

Неэкранированная витая пара - витая пара, не имеющая металлического экрана. Различают пять категорий неэкранированных витых пар. Первая и вторая категории используются при низких частотах. Третья и четвертая - при частотах 16 и 20 МГц соответственно. Пятая категория обеспечивает передачу данных при 100 МГц, так как имеет 4 витые пары, т.е. 8 проводников и учитывает перспективу перехода на высокие скорости передачи данных (Fast Ethernet 100Mbps 100Base-TX).

Экранированные кабели витой пары используются для линий внешней прокладки (подвески), а неэкранированные кабели витой пары используются для линий, находящихся в нутрии помещений. Использование таких кабелей учитывает перспективу перехода на высокие скорости передачи данных (Fast Ethernet 100Mbps 100Base-TX).

В общей сети УАТХ функционирует около сорока рабочих станций, которые распределены особым образом.

Разбиение сети на различные участки (VLAN) необходимо для разграничения предаваемого трафика, что повысит безопасность, а также поставит барьер на пути широковещательного трафика.

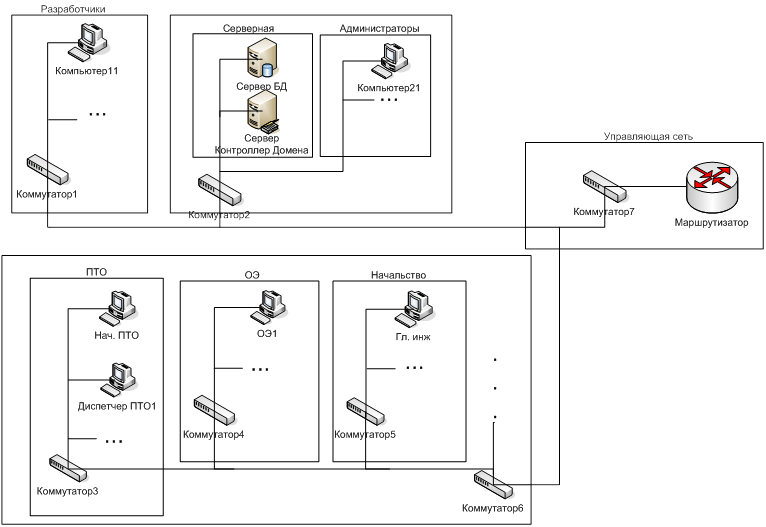

Разработчики для изоляции от других элементов ЛВС выделены в отдельный VLAN и подключены к Коммутатору1. Серверная, в котором находятся сервера БД и Контроллер д, и администраторская выделены в отдельный VLAN и подключены к Коммутатору2.

Отделы подключены в отдельный VLAN с помощью Коммутатора6 т.к. они работают с одним набором данных, а также для разграничения сетевого трафика между другими элементами сети. Рассмотрим данный сегмент более подробно. Производственно-технический отдел (ПТО) подключен к Коммутатору3. Отдел эксплуатации (ОЭ) подключен к Коммутатору4. Начальство, в том числе и главный инженер, подключено к Коммутатору5.

Управляющая сеть выделена в отдельный третий VLAN. Маршрутизатор подключен к Коммутатору7 и настроен для разграничения доступа в общую ЛВС.

Поскольку Коммутатор1, Коммутатор2 и Коммутатор6 соединены с Коммутатором7 через отдельные порты, то Маршрутизатор и Коммутатор7 составляют “Управляющую сеть”.

Данная структура с выделением ЛВС в виртуальные локальные сети приведена на схеме структуры сети ниже.

|

Определение класса безопасности

Гостехкомиссией устанавливается девять классов защищенности АС от НСД к информации. Каждый класс характеризуется определенной минимальной совокупностью требований по защите.

Классы подразделяются на три группы, отличающиеся особенностями обработки информации в АС. В пределах каждой группы соблюдается иерархия требований по защите в зависимости от ценности (конфиденциальности) информации и, следовательно, иерархия классов защищенности АС.

Третья группа включает АС, в которых работает один пользователь, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Группа содержит два класса - 3Б и 3А.

Вторая группа включает АС, в которых пользователи имеют одинаковые права доступа (полномочия) ко всей информации АС, обрабатываемой и (или) хранимой на носителях различного уровня конфиденциальности. Группа содержит два класса - 2Б и 2А.

Первая группа включает многопользовательские АС, в которых одновременно обрабатывается и (или) хранится информация разных уровней конфиденциальности. Не все пользователи имеют право доступа ко всей информации АС. Группа содержит пять классов - 1Д, 1Г, 1В, 1Б и 1А.

Системы, в которых циркулирует информация, составляющая государственную тайну, относятся к классам А, Б и В, конфиденциальная информация – Г, если информация не является конфиденциальной, то система относится к классу Д.

Разрабатываемая система является многопользовательской и пользователи данной системы имеют разные права доступа ко всей информации, наша система относится к первому классу защищенности. Т.к. в системе используется конфиденциальная информация, то она относится к классу 1Г.

Рассмотрим требования к АС первой группы, класса 1Г (Таблица 2).

Таблица 2 - Требования автоматизированным системам первого уровня.

| 1. | Подсистема управления доступом |

| 1.1 | Идентификация, проверка подлинности и контроль доступа субъектов: |

| в систему; | |

| к программам; | |

| к томам, каталогам, файлам, записям, полям записей | |

| 2. | Подсистема регистрации и учета |

| 2.1 | Регистрация и учет: |

| входа/выхода субъектов доступа в/из системы (узла сети); | |

| выдачи печатных (графических) выходных документов; | |

| запуска/завершения программ и процессов (заданий, задач); | |

| доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи; | |

| доступа программ субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей; | |

| 2.2 | Учет носителей информации. |

| 2.3 | Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей. |

| 4. | Подсистема обеспечения целостности |

| 4.1 | Обеспечение целостности программных средств и обрабатываемой информации. |

| 4.2 | Физическая охрана средств вычислительной техники и носителей информации. |

| 4.4 | Периодическое тестирование СЗИ НСД. |

| 4.5 | Наличие средств восстановления СЗИ НСД. |

Согласно руководящему документу гостехкомисии наша система имеет следующие требования:

подсистема управления доступом:

- должна осуществляться идентификация и проверка подлинности субъектов доступа при входе в систему по идентификатору (коду) и паролю условно-постоянного действия длиной не менее восьми символов;

- должна осуществляться идентификация терминалов, ЭВМ, узлов сети ЭВМ, каналов связи, внешних устройств ЭВМ по логическим именам;

- должна осуществляться идентификация программ, томов, каталогов, файлов, записей, полей записей по именам;

- должен осуществляться контроль доступа субъектов к защищаемым ресурсам в соответствии с матрицей доступа.

подсистема регистрации и учета:

- должна осуществляться регистрация входа/выхода субъектов доступа в систему/из системы, либо регистрация загрузки и инициализации операционной системы и ее программного останова. Регистрация выхода из системы или останов не проводится в моменты аппаратурного отключения АС. В параметрах регистрации указываются: время и дата входа/выхода субъекта доступа в систему/из системы или загрузки/останова системы, результат попытки входа: успешный или неуспешный несанкционированный, идентификатор (код или фамилия) субъекта, предъявленный при попытке доступа, код или пароль, предъявленный при неуспешной попытке;

- должна осуществляться регистрация выдачи печатных (графических) документов на "твердую" копию. В параметрах регистрации указываются: время и дата выдачи (обращения к подсистеме вывода), спецификация устройства выдачи (логическое имя/номер внешнего устройства), краткое содержание (наименование, вид, шифр, код) и уровень конфиденциальности документа, идентификатор субъекта доступа, запросившего документ;

- должна осуществляться регистрация запуска/завершения программ и процессов (заданий, задач), предназначенных для обработки защищаемых файлов. В параметрах регистрации указываются: дата и время запуска, имя (идентификатор) программы (процесса, задания), идентификатор субъекта доступа, запросившего программу (процесс, задание), результат запуска (успешный, неуспешный несанкционированный);

- должна осуществляться регистрация попыток доступа программных средств (программ, процессов, задач, заданий) к защищаемым файлам. В параметрах регистрации указываются: дата и время попытки доступа к защищаемому файлу с указанием ее результата: успешная, неуспешная несанкционированная, идентификатор субъекта доступа, спецификация защищаемого файла;

- должна осуществляться регистрация попыток доступа программных средств к следующим дополнительным защищаемым объектам доступа: терминалам, ЭВМ, узлам сети ЭВМ, линиям (каналам) связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей. В параметрах регистрации указываются: дата и время попытки доступа к защищаемому объекту с указанием ее результата: успешная, неуспешная несанкционированная, идентификатор субъекта доступа, спецификация защищаемого объекта (логическое имя/номер);

- должен проводиться учет всех защищаемых носителей информации с помощью их любой маркировки, учет защищаемых носителей должен проводиться в журнале (картотеке) с регистрацией их выдачи/приема;

- должна осуществляться очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей. Очистка осуществляется однократной произвольной записью в освобождаемую область памяти, ранее использованную для хранения защищаемых данных (файлов);

подсистема обеспечения целостности:

- должна быть обеспечена целостность программных средств СЗИ НСД, а также неизменность программной среды, при этом:

- целостность СЗИ НСД проверяется при загрузке системы по контрольным суммам компонент СЗИ,

- целостность программной среды обеспечивается использованием трансляторов с языков высокого уровня и отсутствием средств модификации объектного кода программ в процессе обработки и (или) хранения защищаемой информации;

- должна осуществляться физическая охрана СВТ (устройств и носителей информации), предусматривающая контроль доступа в помещения АС посторонних лиц, наличие надежных препятствий для несанкционированного проникновения в помещения АС и хранилище носителей информации, особенно в нерабочее время;

- должно проводиться периодическое тестирование функций СЗИ НСД при изменении программной среды и персонала АС с помощью тестпрограмм, имитирующих попытки НСД;

- должны быть в наличии средства восстановления СЗИ НСД, предусматривающие ведение двух копий программных СЗИ НСД и их периодическое обновление и контроль работоспособности.

Таким образом, определим перечень потенциальных угроз и способы защиты от них.

Горизонтальная модель сети

Безопасность ИС – это комплекс организационно-технических мероприятий. Для того, чтобы более эффективно обезопасить систему, необходимо произвести анализ и выявить, каким угрозам она должна противостоять. Это позволит детально рассмотреть наиболее уязвимые места и решить задачу защиты информации.

Похожие работы

... 1998 года резким падение курса рубля, из-за которого, естественно подскочили цены на сырье и материалы, в частности на ГСМ. 3. СОСТОЯНИЕ И ПУТИ УЛУЧШЕНИЯ УЧЕТА ЗАТРАТ НА ИСПОЛЬЗОВАНИЕ ГРУЗОВОГО АВТОТРАНСПОРТА 3.1 Состояние учетно-аналитической работы на предприятии Согласно законам РФ и РБ «О предприятиях и предпринимательской деятельности» предприятие ведет ...

... «Порядок проведения имущества и обязательств» настоящей Учетной политики. 7.7. Раскрытие информации в финансовой отчетности При составлении финансовой отчетности в части учета товарно-материальных запасов ТОО «СГХК» раскрывает следующую информацию: - учетную политику, принятую для оценки запасов, в том числе использованный метод расчета их себестоимости; - общую балансовую стоимость ...

... обеспечения предприятия, представляющего собой комплекс всех нормативов, норм и смет, которые используются для планирования, организации и контроля производственного процесса. 2. Организация учета затрат и калькулирование себестоимости продукции, работ и услуг 2.1 Организационно-экономическая характеристика ОАО «НЛМК» и его структурного подразделения «Производства автозапчастей, труб и ...

... к автоматизации бухгалтерской деятельности. Сегодня бухгалтеры в основном научились пользоваться компьютером, но это вовсе не означает переход на новые информационные технологии. Переход от традиционного учета к компьютерному предполагает наведение порядка в бухгалтерском учете и, прежде всего в плане счетов, системе бухгалтерских проводок, отчетности. Следовательно, автоматизация влечет за ...

0 комментариев