Навигация

3.2 Активное

![]() Угроза фальшивого потока: воздействие злоумышленника

Угроза фальшивого потока: воздействие злоумышленника

· Наличие эталонных копий на неизменяемые части, к примеру, для создаваемой системы - эталон на схему БД (ОРМ)

· Использование СОА на хосте (на сервере) и в сети

· Использование сканера уязвимостей

![]() Угроза имитации («маскарадинга»): воздействие злоумышленника

Угроза имитации («маскарадинга»): воздействие злоумышленника

![]() Угроза воспроизведения: воздействие злоумышленника

Угроза воспроизведения: воздействие злоумышленника

· ОРМ по работе с конфиденциальной информацией

![]() Угроза модификации: воздействие злоумышленника

Угроза модификации: воздействие злоумышленника

![]() Помехи в обслуживании (нагрузка в сети)

Помехи в обслуживании (нагрузка в сети)

на клиенте:

· ОРМ на использование Антивирусного комплекса

в ЛВС:

· ОРМ на использование Антивирусного комплекса при сетевой вирусной атаке

· Мониторинг и аудит с целью проверки всех устройств и настроек для выявления неисправностей

на сервере:

· Резервное копирование и архивирование данных

4. ПО ПРИЧИНЕ ПОЯВЛЕНИЕ ИСПОЛЬЗУЕМОЙ ОШИБКИ ЗАЩИТЫ

4.1 Неадекватность ПБ реальной автоматизированной системы обработки информации (АСОИ)

![]() Возможные ошибки

Возможные ошибки

· Возможность уточнения/внесения поправок, к примеру, в листы доступа на коммутаторах

4.2 Ошибки управления системой защиты

![]() Возможные ошибки

Возможные ошибки

![]() Ошибки настройки удаленного управления по средствам протокола SNMP

Ошибки настройки удаленного управления по средствам протокола SNMP

· Возможность уточнения/внесения поправок в настройки удаленного управления

![]() Угроза несанкционированного доступа (НСД) на сервере

Угроза несанкционированного доступа (НСД) на сервере

· Настройка ОС сервера должна проводиться мануально с включением только необходимых сервисов.

· Настройка общесистемных паролей на сервере

![]() Угроза несанкционированного доступа (НСД) на принтере

Угроза несанкционированного доступа (НСД) на принтере

· Использование нескольких принтеров по цели применения

4.3 Ошибки проектирования системы защиты

![]() Наличие/возникновение «дыры» на периметре безопасности

Наличие/возникновение «дыры» на периметре безопасности

· Обновление функционирующего ПО, отслеживание появления новых «дыр», атак и т.п.

· Тестирование систем (дружественный взлом, использование сканеров уязвимостей, СОА, инструментов злоумышленника)

4.4 Ошибки кодирования

![]() Угроза, возникающая от использования нелицензионного ПО (наличие «закладок», «люков» и т.п.)

Угроза, возникающая от использования нелицензионного ПО (наличие «закладок», «люков» и т.п.)

· Использовать только лицензионное ПО

![]() Ошибки в реализации

Ошибки в реализации

· Тестирование, отладка, документирование

5. ПО СПОСОБУ ВОЗДЕЙСТВИЯ НА ОБЪЕКТ АТАКИ

5.1 Непосредственное воздействие на объект атаки

![]() Вирус

Вирус

5.2 Воздействие на систему разрешений

![]() Угроза несанкционированного доступа (НСД)

Угроза несанкционированного доступа (НСД)

· Политика разграничения прав доступа, а именно при вводе нового субъекта, перемещении или увольнении, а также при временном замещении одного субъекта другим

· ОРМ по защите пароля

· Для администрирования необходимо иметь дополнительный пароль

5.3 Опосредованное воздействие

![]() Угроза модификации

Угроза модификации

![]() Угроза фальсификации: воздействие вируса/злоумышленника

Угроза фальсификации: воздействие вируса/злоумышленника

![]() Вирус

Вирус

6. ПО СПОСОБУ ВОЗДЕЙСТВИЯ

6.1 В интенсивном режиме

![]() Помехи в обслуживании (нагрузка в сети)

Помехи в обслуживании (нагрузка в сети)

![]() Угроза фальшивого потока: воздействие злоумышленника

Угроза фальшивого потока: воздействие злоумышленника

· Использование МСЭ

· Использование СОА в сети и на сервере

6.2 В пакетном режиме

![]() Вирус

Вирус

· Наличие эталонных копий на неизменяемые части, к примеру, для создаваемой системы - эталон на схему БД

7. ПО ОБЪЕКТУ АТАКИ

7.1 На АСОИ в целом через механизм доступа

![]() Угроза несанкционированного доступа (НСД) – внешняя атака злоумышленника

Угроза несанкционированного доступа (НСД) – внешняя атака злоумышленника

· Наличие одной точки информационного входа в периметр безопасности и её защита при помощи МСЭ

· Мониторинг и аудит

· Использование сканера уязвимостей

· Использование СОА в сети

· Наличие эталонных копий на неизменяемые части.

Похожие работы

... eth0:2 - 192.168.3.1/24 Для того что бы протестировать первым средством понадобится рабочая станция из которой нужно пытаться зайти на сервер. Для тестирования на ней будет установлено: Операционная система Linux и Windows 2000 pro Интернет обозреватель (Internet Explorer,Fire Fox или любой другой). Сетевая карточка, которая поддерживает технологию Ethernet. После того как сервер и рабочая ...

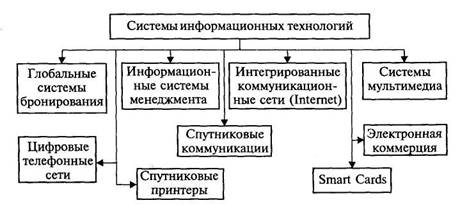

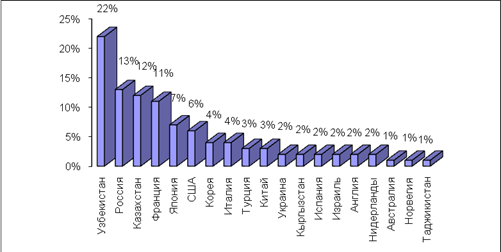

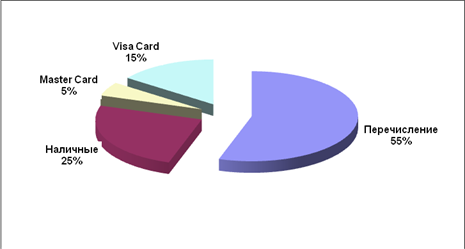

... , в том числе и относительно соблюдения прав пассажира. В связи с этим большее распространение получили зарубежные системы бронирования, технический уровень и соответствие стандартам которых значительно выше. 3. Информационные технологии в системах управления гостиницы Орзу 3.1 Общая характеристика гостиницы Орзу Сеть гостиниц Орзу состоит из двух гостиниц, расположенных в жилом квартале ...

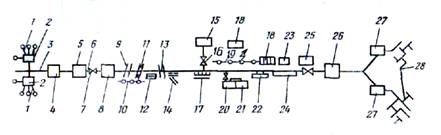

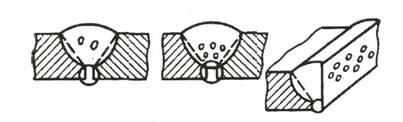

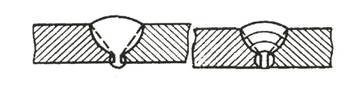

... газа на линейных кранах, продувать конденсатосборники и т. п.; - ликвидировать аварии и неисправности на линейной части газопровода, ГРС, КС; - участвовать в проведении капитальных ремонтов магистрального газопровода; - осуществлять своевременный ремонт грунтового основания и насыпей, а также проводить мероприятия по предотвращению эрозионного размыва грунтов; ...

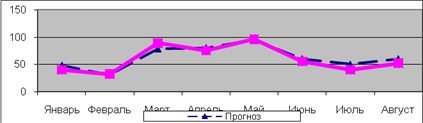

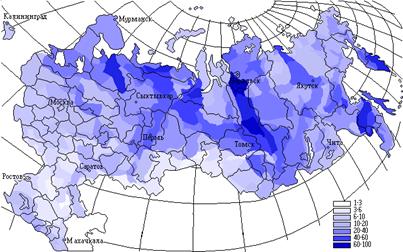

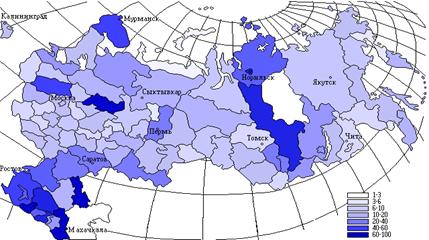

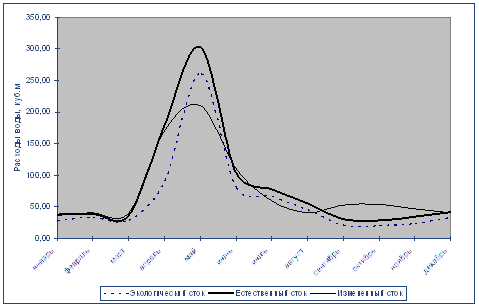

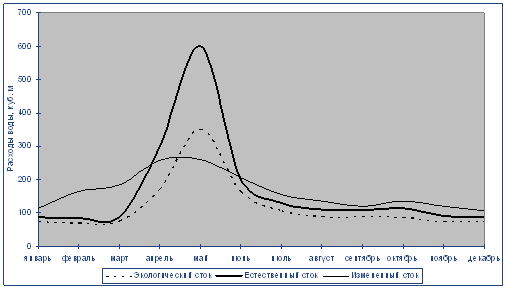

... в предсказании краткосрочных процессов (на 10-15 лет), что связано с отсутствием необходимых материалов о состоянии компонентов экосистем и процессах их эволюционных и циклических изменений. 1.4 Экономические последствия строительства и эксплуатации водохранилищ 1.4.1 Воздействие ГТС на земельные ресурсы Изменения, вносимые созданием и эксплуатацией ГТС в режим водотока, как и изменения, ...

0 комментариев