Навигация

4.3.2 Разделение полномочий.

Необходимо ввести контролирующее подразделение за соблюдением ОРМ или назначить сотрудника для снижения злоупотребления сотрудниками организации своими полномочиями.

o Предоставить администратору информационной системы создание ролей прав доступа, а контролирующему лицу (администратору безопасности) предоставить выдачу пользователям этих ролей, в результате чего снизится возможность утечки или нелегального использования конфиденциальной информации злоумышленниками.

o Запретить администратору информационной системы иметь права работы с объектами системы, но иметь доступ к регистрационному журналу для трассировки значимых событий. А администратору безопасности дать возможность просмотра журнала с целью выявления несанкционированных действий со стороны администратора системы (контроль его действий).

o Проверка контролирующим лицом записей в журналах учета работы пользователей с конфиденциальной информации. Соответствие прав пользователей.

o При введении в эксплуатацию МСЭ следует выделить отдельную штатную единицу для его администрирования, поскольку это очень серьезная и ответственная работа.

4.3.3 Физическая защита.

Методы и средства физической защиты в организации:

| № | Методы и средства | |

| 1 | Система охраны периметра | Определение периметра - организация с прилегающей территорией |

| 2 | Система контроля и управления доступом: | |

| 2.1 Управление первичным проходом | Наличие при входе в здание контрольного пункта, службы охраны | |

| 2.2 Управление перемещением по охраняемой территории | Наличие помещения с активным сетевым оборудованием с определенными правами доступа | |

| 3 | Система видеонаблюдения | Наличие камер слежения за охраняемым периметром и внутри организации |

| 4 | Система охранной и пожарной сигнализации | Наличие охранной и пожарной сигнализаций внутри организации |

| 5 | Система хранения | Использование сейфов, шкафов, а также хранение на внутренних и внешних носителях |

4.3.4 Поддержка работоспособности системы.

Для поддержки работоспособности системы необходимо наладить:

1. поддержку пользователей системы, а именно необходимо расписать все возможные случаи поведения системы и действия пользователей в этих ситуациях.

2. поддержку программного обеспечения, а именно иметь в наличии все необходимые инсталляционные пакеты используемых программ.

3. поддержку аппаратного обеспечения, а именно резерв активного оборудования (в т.ч. коммуникационных кабелей), наличие источников бесперебойной работы, RAID-массив на сервере и обеспечение надежного бесперебойного удаленного управления.

4. регламент конфигурационного управления, а именно регламент подключения новых пользователей (перемещение/увольнение) - ОРМ 4.2, регламент на копирование и архивирование данных/файлов - ОРМ 7.3.

5. регламент восстановления работоспособности системы при экстренных ситуациях/авариях - ОРМ 18.

4.4 Программно-технические меры (ПТМ)

В организации для поддержания безопасной работы уже используются антивирусный комплекс, а также осуществляется мониторинг сети. Поэтому рассмотрим другие программно-технические средства, необходимые для повышения уровня защиты информационной системы и информации (сам. Приложение 2).

1. Межсетевой экран (брандмауэр, firewall)

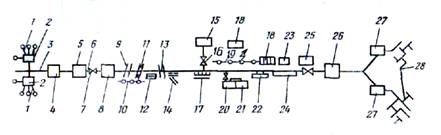

В ЛВС организации имеется выход в Интернет для связи с филиалами и Компанией. Для обеспечения безопасности входящих/исходящих информационных потоков на данный момент используется ПО IOS, установленное на маршрутизаторе. Для повышения безопасности информации при передаче данных и увеличения производительности маршрутизатора желательно в конструктив маршрутизатора установить аппаратный (вместо программного) модуль обеспечения безопасности данных - МСЭ. При этом следует учесть класс МСЭ, так как в организации осуществляется работа с конфиденциальными данными. Предлагается докупить опцию “Secure SHell (SSH)”.

Необходимо будет осуществить подключение МСЭ к повторителю, через который осуществляется мониторинг активного оборудования сети.

2. Сканеры уязвимости (безопасности)

Средства, уведомляющие администратора, в случае обнаружения отклонений от положений принятой политики безопасности, называются сканерами безопасности (Security Scanner) или средствами анализа защищенности (Security Assessment System).

Предлагается использовать программное обеспечение NetSonar корпорации Cisco Systems, которое обеспечивает всесторонний анализ уязвимости системы безопасности, выполняет подробное отображение сети и составляет электронную опись систем сети. Как про активное приложение в наборе средств системы безопасности сети, программное обеспечение NetSonar обеспечивает современные средства уведомления конечного пользователя и консультантов по безопасности о внутренних аспектах уязвимости сети, таким образом, позволяя им эффективно решать потенциальные проблемы безопасности.

Существуют также средства, анализирующие защищенность СУБД (Database Scanner компании Internet Security Systems, Inc. (ISS) и система SQL <> Secure Policy компании BrainTree Security Software). Система Database Scanner позволяет собирать и анализировать данные о нарушениях политики безопасности от всех баз данных корпоративной сети, работающих под управлением СУБД MS SQL Server, Oracle и Sybase на платформах Windows и Unix.

Похожие работы

... eth0:2 - 192.168.3.1/24 Для того что бы протестировать первым средством понадобится рабочая станция из которой нужно пытаться зайти на сервер. Для тестирования на ней будет установлено: Операционная система Linux и Windows 2000 pro Интернет обозреватель (Internet Explorer,Fire Fox или любой другой). Сетевая карточка, которая поддерживает технологию Ethernet. После того как сервер и рабочая ...

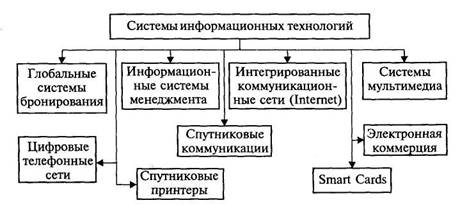

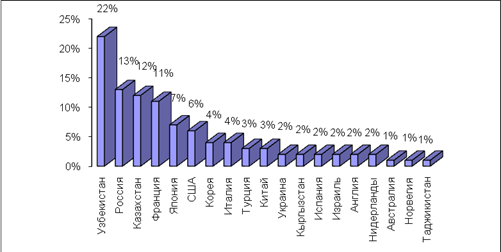

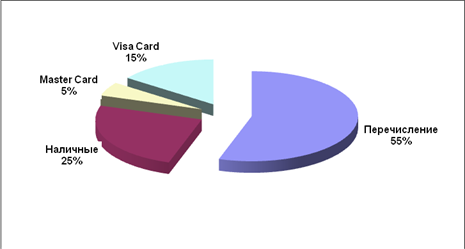

... , в том числе и относительно соблюдения прав пассажира. В связи с этим большее распространение получили зарубежные системы бронирования, технический уровень и соответствие стандартам которых значительно выше. 3. Информационные технологии в системах управления гостиницы Орзу 3.1 Общая характеристика гостиницы Орзу Сеть гостиниц Орзу состоит из двух гостиниц, расположенных в жилом квартале ...

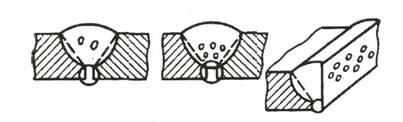

... газа на линейных кранах, продувать конденсатосборники и т. п.; - ликвидировать аварии и неисправности на линейной части газопровода, ГРС, КС; - участвовать в проведении капитальных ремонтов магистрального газопровода; - осуществлять своевременный ремонт грунтового основания и насыпей, а также проводить мероприятия по предотвращению эрозионного размыва грунтов; ...

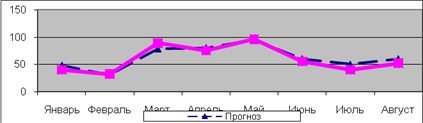

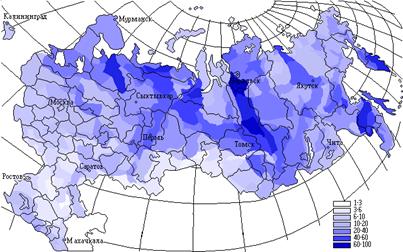

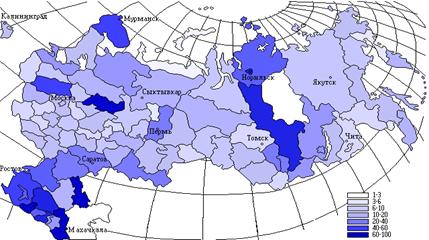

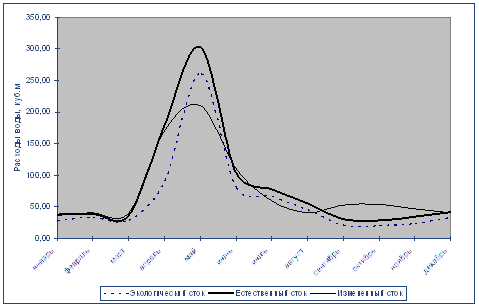

... в предсказании краткосрочных процессов (на 10-15 лет), что связано с отсутствием необходимых материалов о состоянии компонентов экосистем и процессах их эволюционных и циклических изменений. 1.4 Экономические последствия строительства и эксплуатации водохранилищ 1.4.1 Воздействие ГТС на земельные ресурсы Изменения, вносимые созданием и эксплуатацией ГТС в режим водотока, как и изменения, ...

0 комментариев