Навигация

АО и ПО, достаточное для функционирования ИС

2.5 АО и ПО, достаточное для функционирования ИС.

Сервер:

АО: - промышленный сервер

- объем оперативной пaмяти – 2 Gb;

- винчестер (HDD) – 1000 Gb;

- сетевой интерфейс

ПО: - операционная система - Microsoft Advansed Server 2000;

- СУБД – SQL Server 2000;

Клиент:

АО: - компьютер на базе Intel Pentium-IV 2000 Mhz;

- объем оперативной памяти – 512 Мb;

- винчестер (HDD) - 60 Gb;

- монитор SVGA с разрешением не ниже 1024х768;

- сетевой интерфейс

ПО: - операционная система - Windows XP;

- офисный пакет программ - Microsoft Office XP;

- программный продукт «AutoCAD 2000»;

- антивирусная программа «DrWeb 4.32b».

3. Управление рисками. Экономический аспект.

Как правило, представления потребителя о безопасности информационных технологий в конечном счете сводятся в основном к времени простоя информационной системы, а точнее к времени ее восстановления. При этом ему приходится учитывать все возможные причины сбоев. В результате, явно или неявно, расходы предприятий на информационные технологии всегда включают и расходы на обеспечение их безопасности. Следует отметить, что применяемые в каждом конкретном случае средства (и соответствующие расходы) адекватны риску: чем больше предполагаемые потери предприятия от простоя той или иной информационной системы, тем дороже обходятся превентивные меры безопасности.

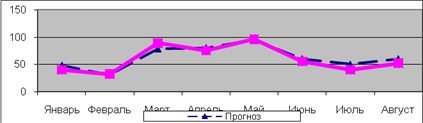

Поэтому необходимо количественно оценить риски простоев при потере (полной/частичной) информации и при сбоях работы системы.

Сотрудники ОДС ООО «КРГ» осуществляют оперативное управление газоснабжением потребителей, осуществляя ежеминутную непрерывную работу по сбору и обработке информации по реализации газа. У ООО «КРГ» заключено порядка 500 договоров на подачу газа другим промышленным и частным предприятиям, а также договора с населением. Соответственно, простой в работе предприятия из-за сбоев в системе может принести ущерб около 100 тыс. руб. в день, начиная со второго дня простоя, а процесс восстановления работоспособного состояния порядка 5 тыс. руб. в день.

Следует учесть информацию конфиденциального характера (данные по объектам газопровода, их технические характеристики, персональные данные потребителей и т. д.), разглашение которой может в еще большей степени увеличить ущерб в связи с возможными последствиями. В лучшем случае будут предъявлены иски от предприятий-потребителей на суммы в среднем 10 тыс. руб. о разглашении данных, являющихся их коммерческой тайной, а отсюда ущерб репутации и негативное общественное мнение. Потеря доверия клиентов является очень серьезным убытком для любого предприятия. Но нельзя исключить и самые глобальные последствия, возможные при разглашении данных ввиду неспокойного положения в стране, связанного с террористическими актами. В результате ущерб может вылиться в очень большую сумму из учета восстановления последствий.

Будем рассматривать только затраты, связанные со сбоями в работе системы и её восстановлении, а также возможные предъявленные иски от предприятий-потребителей.

Для обеспечения защиты системы от сбоев необходимо выявить возможные точи отказа:

1. Рабочая станция диспетчера (поскольку отказ в работе машин начальника ОДС, администратора системы и генерального директора не так критичны относительно выполнения основного бизнес-процесса);

2. Сервер;

3. Коммуникации.

Утечка информации может произойти:

1. Использование съемных носителей.

2. Вирусы.

3. Выход в Интернет без поддержания требуемого уровня безопасности.

4. Использование нелицензионного ПО.

Примерная сумма ущерба при простоях за 2 дня может составить:

100 тыс. руб. (упущенная выгода) + 10 тыс. руб. (работа по восстановление системы) = 110 тыс. руб.

Примерная сумма ущерба при предъявлении исков на разглашение информации от 50 предприятий потребителей:

10 тыс. руб.*50 = 500 тыс. руб.

4. Процедуры информационной безопасности.

4.1 Законодательные меры (ЗМ);

При создании политики безопасности необходимо учитывать положения Конституции, Уголовного, Процессуального, Гражданского и Трудового кодексов и других законов. Поэтому целесообразно выделить те государственные законы, указы и постановления, под которые попадает разрабатываемая система.

1. Конфиденциальность информации.

o Федеральный закон РФ «Об информации, информатизации и защите информации» [1], Статья11;

o Перечень сведений конфиденциального характера [2];

o Уголовный кодекс РФ [3], Статья138, Статья183;

2. Создание и защита программ и БД.

o Федеральный закон РФ «Об информации, информатизации и защите информации» [1], Статья16, Статья17, Статья19;

o Закон РФ «О правовой охране программ для электронных вычислительных машин и баз данных» [4].

3. Защита информации и информационных ресурсов.

o Федеральный закон РФ «Об информации, информатизации и защите информации» [1], Статья3, Статья4, Статья8, Статья20, Статья21, Статья22.

4. Разграничение прав доступа к информации.

o Федеральный закон РФ «Об информации, информатизации и защите информации» [1], Статья12, Статья15.

5. Защита от несанкционированного доступа.

o Уголовный кодекс РФ [3], Статья272;

o Федеральный закон РФ «Об информации, информатизации и защите информации» [1], Статья6, Статья10;

o Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации [5];

o Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации [6];

o Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации [7].

6. Персональные данные.

o Федеральный закон РФ «Об информации, информатизации и защите информации» [1], Статья11, Статья14;

o Уголовный кодекс РФ [3], Статья137, Статья155;

o Конституция РФ [8], Глава 2.

o Трудовой кодекс РФ [9], Глава 14.

7. Вирусы. Их создание, использование и распространение.

o Уголовный кодекс РФ [3], Статья273.

8. Документирование информации.

o Федеральный закон РФ «Об информации, информатизации и защите информации» [1], Статья5.

9. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети.

o Уголовный кодекс РФ [3], Статья274.

4.2 Административные меры (АМ), принятые на ООО «КРГ».

Ниже приведены уже предпринятые меры обеспечения информационной безопасности в организации ОО «КРГ»:

1. Физическая защита здания организации (охрана, видеонаблюдение).

2. Учет основных технических средств (СВТ) и систем:

2.1. Наличие схемы размещения СВТ с привязкой к границам контролируемой зоны;

2.2. Описание состава и размещения вспомогательных технических средств и систем;

2.3. Наличие схем электропитания и заземления основных технических средств и систем, вспомогательных технических средств и систем, схем прокладки кабельных линий передачи данных;

2.4. Наличие предписания на эксплуатацию СВТ и систем;

2.5. Контроль требований эксплуатационной документации на сертифицированные средства защиты, требований других нормативных документов (не реже одного раза в год).

3. Учет программного обеспечения, наличие соответствующих лицензий/сертификатов.

4. Контроль:

4.1. при вводе объекта защиты в эксплуатацию,

4.2. после проведения ремонта СВТ и средств защиты информации,

4.3. при изменениях условий расположения или эксплуатации СВТ.

5. Основные технические средства и системы необходимо размещать в помещениях, расположенных в пределах контролируемой зоны. Помещения, предназначенные для размещения активного сетевого оборудования и систем, должны отвечать следующим требованиям: отдельное закрытое помещение, ограниченный доступ в помещение, наличие сигнализации, средств охлаждения и средств пожаротушения.

6. Размещение и монтаж основных технических средств и систем, предназначенных для вывода конфиденциальной информации (печатающих устройств, видеотерминалов, графопостроителей и т.п.) необходимо проводить с учетом максимального затруднения визуального просмотра информации посторонними лицами, а также принимая дополнительные меры, исключающие подобный просмотр (шторы на окнах, непрозрачные экраны и т.п.).

7. Запрещается в пределах помещений объекта СВТ, где располагаются основные технические средства и системы, прокладывать незадействованные линии, имеющие выход за пределы контролируемой зоны.

8. Защита от несанкционированного доступа обеспечивается разграничением доступа субъектов к объектам, а именно:

8.1. Реализация правил разграничения доступа субъектов и их процессов к данным;

8.2. Реализация правил обмена данными между субъектами для АС и СРВ, построенных по сетевым принципам;

8.3. Идентификация/аутентификация субъектов в сети и поддержание привязки субъекта к процессу, выполняемому для субъекта.

8.4. Использование «хранителей экрана»

9. Осуществление мониторинга сети.

10. Использование антивирусного комплекта.

При создании ИС необходимо учесть все требования принятых административных мер организации относительно информационной безопасности, но и целесообразно предпринять дополнительные административные меры относительно системы и её функционирования в сети.

Дополнение к пункту 2 по учету основных технических средств (СВТ) и систем:

2.6 Убрать из конфигурации системного блока диспетчеров наличие дисковода и CD-ROMа. Использовать только при необходимости инсталляции программных продуктов.

Дополнение к пункту 8 по защите от несанкционированного доступа:

8.4Реализация правил разграничения доступа субъектов и их процессов к устройствам создания твердых копий;

8.5Регистрация действий субъекта и его процесса - аудит;

8.6Предоставление возможностей исключения и включения новых субъектов и объектов доступа, а также изменение полномочий субъектов (регистрация нового пользователя, временные изменения в статусе пользователя, перемещения сотрудника);

8.7Реакция на попытки НСД (блокировка, восстановление после НСД);

8.8Тестирование;

8.9Очистка оперативной памяти и рабочих областей на магнитных носителях после завершения работы пользователя с защищаемыми данными;

8.10 Учет выходных печатных и графических форм и твердых копий в АС (маркировка документов);

8.11 Контроль целостности программной и информационной части как средств разграничения доступа, так и обеспечивающих ее средств.

11. Пакет нормативных документов по порядку обработки и хранения конфиденциальной информации в сети.

4.3 Процедурные меры.

4.3.1 Управление персоналом. ОРМ

Под управлением персоналом понимается непосредственно индивидуальная работа с каждым сотрудником организации и со всем коллективом организации в целом. То есть у каждого сотрудника в производственном процессе имеются свои права и обязанности, с которыми он должен быть ознакомлен и согласен с ними. Это могут быть должностные инструкции, перечень информации, СВТ и программных продуктов, с которыми он имеет право работать.

В рамках данного курсового проекта необходимо разработать ряд документов, инструкций, требований – регламентов, предъявляемых сотрудникам организации, которые будут работать с разрабатываемой информационной системой. Создание такого пакета документов во многом обусловлено проведенными законодательными и административными мерами и, как правило, проведение организационно-распорядительных мероприятий (ОРМ) является самым дешёвым и достаточно эффективным средством защиты информации.

Для защиты ИС «Учет основных устройств и объектов магистрального газопровода и газораспределительной сети, задействованных в производственном процессе поставки газа потребителям» рекомендуется утвердить следующие организационные мероприятия:

1. Регламент об осуществлении охраны помещения оперативно-диспетчерской службы, в которой находятся СВТ и работы с ними.

1.1. Сотрудники ОДС организации несут ответственность за работоспособное состояние СВТ, а также за результаты своей работы в информационной сети.

1.2. Обеспечение физической недоступности к системному блоку (опечатывание/опломбирование). Использование «хранителей экрана».

1.3. Необходимо назначение ответственного лица за каждую единицу информационного обеспечения и за все периферийные устройства, соединенные с ним.

1.4. В случаях, когда сторонние субъекты (специалисты, консультанты и т.п.) в соответствии с документальным соглашением с организацией получают доступ в информационную сеть, к конкретному сетевому ресурсу или СВТ, субъекты должны быть ознакомлены с правилами информационной безопасности, в частности по системе.

1.5 Для обеспечения нормального функционирования СВТ и всей сети сотрудник должен строго следовать правилам, порядкам и другим нормативным документам, регламентирующим части и разделы работы сотрудников.

2. Регламент о ведении журнала диспетчеров, в котором они будут обязаны расписываться при приеме и сдаче смены. Это обусловлено их сменной работой. По выбранному классу защищенности ИС данный регламент реализует требования регистрации и учета: входа/выхода субъектов доступа в/из системы.

3. Регламент на использование и защиту паролей.

3.1. Минимальная длина пароля;

3.2. Минимальный срок жизни пароля;

3.3. Максимальное количество ошибок при вводе пароля;

3.4. Поддержка истории паролей;

3.5. При входе пользователя в систему необходимо предупреждение о запрете использования чужих паролей и НСД;

4. Регламент о разграничении прав доступа к данным на сервере баз данных. Права доступа назначаются администратором и утверждаются генеральным директором.

4.1. Регламент об организации матрицы доступа: матрица доступа пользователей к различным объектам системы.

4.2 Регламента по изменению прав доступа при приеме на работу, перемещениях и увольнениях работников.

5. Регламент выхода во внешние сети (Интернет) / получения электронной почты.

6. Регламент по очистке оперативной памяти после работы с конфиденциальной информацией (перезагрузка компьютера).

7. Регламент о резервном копировании и архивировании.

7.1. Выполнение функций резервного копирования и архивирования должны быть закреплены за ответственным лицом.

7.2. Резервное копирование и архивирование должно производиться на внешние носители - CD/RW.

7.3 Резервные копии должны быть в двух экземплярах и должны храниться в различных местах не с сервером.

8. Регламент на проведение инвентаризации (не реже 1 раза в год).

9. Регламент о конфигурации рабочего места пользователя. Должен быть запрет на установку постороннего оборудования.

10. Регламент о запрете установки постороннего ПО на рабочую станцию.

11. Регламент на использование антивирусных программных средств на рабочих станциях пользователей и на сервере (мониторинг оперативной памяти).

12. Регламент о работе администратора.

К функциям администратора создаваемой ИС относятся:

12.1 Проведение тестирования процедур и механизмов безопасности (дружеский взлом, тестирование аварийного плана).

12.2 Обновление, настройка и изменение конфигураций функционирующего ПО.

12.3 Настройка и изменение конфигураций функционирующего АО.

12.4 Порядок подключения и работы пользователей в сети.

12.5 Расчет отказоустойчивости и надежности системы. Выводы.

12.6 Учет всех заявок пользователей о возникающих проблемах.

12.7 Тестирование, отладка, документирование вводимых информационных систем.

13. Регламент по работе с конфиденциальной информацией.

14. Регламент о службе контроля работы администратора по защите информации (или лица, контролирующего его работу).

15. Регламент о синхронизации времени на всем сетевом оборудовании.

16. Регламент по работе пользователей с СВТ.

17. Регламент поведения администратора при атаках, как внешних, так и внутренних.

18. Регламент восстановления работоспособности системы при экстренных ситуациях/авариях.

19. Регламент о наличии эталонной копии на неизменяемые объекты БД (к примеру, схемы БД) и на проведение сличения с целью выявления фальсификаций.

20. Регламент по ремонту /замене СВТ

При нарушениях любых из вышеперечисленных требований необходимо предусмотреть карательные меры от лишения премиальных и вплоть до увольнения с работы. При особо серьезных нарушениях, предусмотренных в государственных законопроектах и положениях, – заведение уголовного дела.

Необходимым также является периодическое проведение семинаров для сотрудников организации с целью повышения их уровня знаний в области информационных технологий, а также защиты информации и информационных систем, поскольку зачастую сами же сотрудники организации допускают ошибки по незнанию или своей некомпетентности.

Похожие работы

... eth0:2 - 192.168.3.1/24 Для того что бы протестировать первым средством понадобится рабочая станция из которой нужно пытаться зайти на сервер. Для тестирования на ней будет установлено: Операционная система Linux и Windows 2000 pro Интернет обозреватель (Internet Explorer,Fire Fox или любой другой). Сетевая карточка, которая поддерживает технологию Ethernet. После того как сервер и рабочая ...

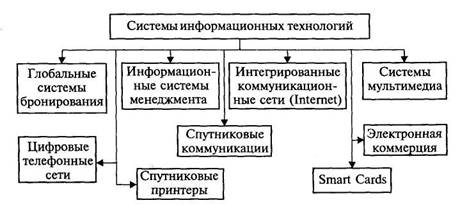

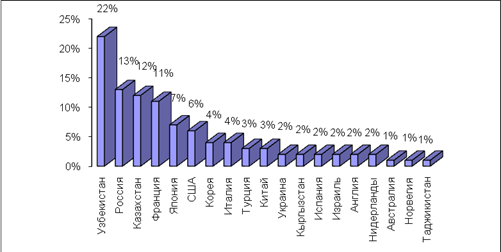

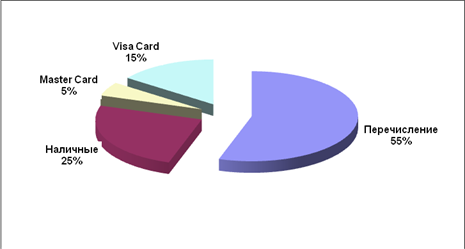

... , в том числе и относительно соблюдения прав пассажира. В связи с этим большее распространение получили зарубежные системы бронирования, технический уровень и соответствие стандартам которых значительно выше. 3. Информационные технологии в системах управления гостиницы Орзу 3.1 Общая характеристика гостиницы Орзу Сеть гостиниц Орзу состоит из двух гостиниц, расположенных в жилом квартале ...

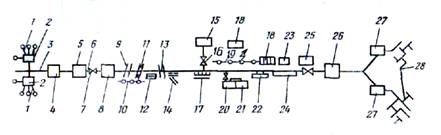

... газа на линейных кранах, продувать конденсатосборники и т. п.; - ликвидировать аварии и неисправности на линейной части газопровода, ГРС, КС; - участвовать в проведении капитальных ремонтов магистрального газопровода; - осуществлять своевременный ремонт грунтового основания и насыпей, а также проводить мероприятия по предотвращению эрозионного размыва грунтов; ...

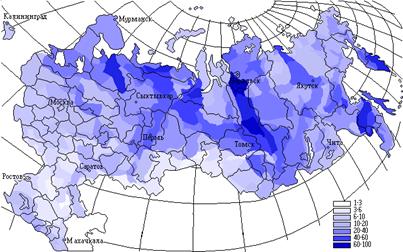

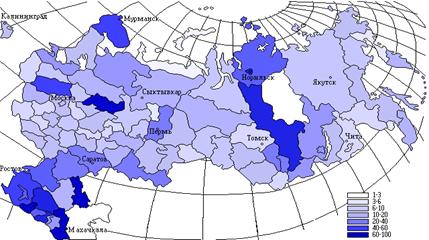

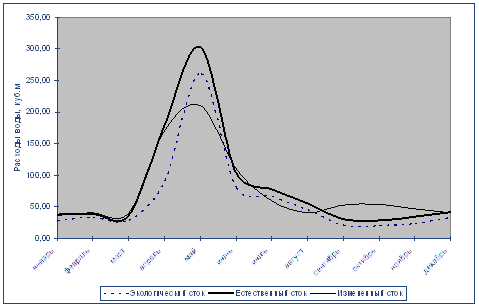

... в предсказании краткосрочных процессов (на 10-15 лет), что связано с отсутствием необходимых материалов о состоянии компонентов экосистем и процессах их эволюционных и циклических изменений. 1.4 Экономические последствия строительства и эксплуатации водохранилищ 1.4.1 Воздействие ГТС на земельные ресурсы Изменения, вносимые созданием и эксплуатацией ГТС в режим водотока, как и изменения, ...

0 комментариев