Навигация

Компьютерные преступления и методы защиты информации

Министерство сельского хозяйства

Российской федерации

Фгоу впо «воронежский государственный

аграрный университет имени К.Д. Глинки»

Кафедра информационного обеспечения

и моделирования агроэкономических систем

Курсовая работа

на тему:

«Компьютерные преступления и методы защиты информации»

Выполнил: студент

заочной формы обучения

Асташова Т.К.

Шифр АБ/08392

Руководитель: к.э.н., доц.

Кусмагамбетов С.М.

Усмань 2009

Содержание

1. Общие сведения о компьютерных преступлениях

1.1. Основные направления компьютерных преступлений

1.2. Классификация компьютерных преступлений

1.3. Методы защиты информации

2. Обзор современных программных средств, обеспечивающих обслуживание устройств ПК

2.1. Norton Utilities (Norton System Works)

2.2. Acronis Power Utilities

2.3. System Mechanic

Выводы и предложения

Список использованной литературы

Введение

Проблема обеспечения информационной безопасности актуальна с тех пор, как люди стали обмениваться информацией, накапливать ее и хранить. Во все времена возникала необходимость надежного сохранения наиболее важных достижений человечества с целью передачи их потомкам. Аналогично возникала необходимость обмена конфиденциальной информацией и надежной ее защиты.

В современном обществе проблема информационной безопасности особенно актуальна, поскольку информация стала частью жизни современного общества. Развитие современного общества во многом определяется теми информационными процессами, которые в нем протекают.

Быстро развивающиеся информационные технологии вносят заметные изменения в жизнь общества. Информация стала товаром, который можно приобрести, продать, обменять. При этом стоимость информации часто во много раз превосходит стоимость аппаратных средств, в которых она хранится. От степени безопасности информационных технологий зависит благополучие, а порой и жизнь многих людей.

С началом массового применения компьютеров проблема информационной безопасности приобрела особую остроту. С одной стороны, компьютеры стали носителями информации и, как следствие, одним из каналов ее получения как санкционированного, так и несанкционированного. С другой стороны, компьютеры как любое техническое устройство подвержены сбоям и ошибкам, которые могут привести к потере информации. Под информационной безопасностью понимается защищенность информации от случайного или преднамеренного вмешательства, наносящего ущерб ее владельцам или пользователям.

С повышением значимости и ценности информации соответственно растет и важность ее защиты. С одной стороны, информация стала товаром, и ее утрата или несвоевременное раскрытие наносит материальный ущерб. С другой стороны, информация - это сигналы управления процессами в обществе, в технике, а несанкционированное вмешательство в процессы управления может привести к катастрофическим последствиям.

Для анализа возможных угроз информационной безопасности рассмотрим составные части автоматизированной системы обработки информации:

- аппаратные средства - компьютеры и устройства обмена информацией между ними (внутренние и внешние устройства, устройства связи и линии связи);

- программное обеспечение — системное и прикладное программное обеспечение;

- данные (информация) — хранимые временно и постоянно на внутренних и внешних носителях, печатные копии, системные журналы;

- персонал — обслуживающий персонал и пользователи.

Опасные воздействия на информационную систему подразделяются на случайные и преднамеренные.

Причинами случайных воздействий являются:

аварийные ситуации вследствие стихийных бедствий и нарушения электропитания;

отказы и сбои аппаратуры;

ошибки в программном обеспечении;

ошибки в работе пользователей;

помехи в линиях связи из-за воздействий внешней среды.

Преднамеренные воздействия — это целенаправленные действия нарушителя, обусловленные не только материальными, но и психологическими факторами, например, недовольство служебным положением, любопытство, конкурентная борьба и т. п.

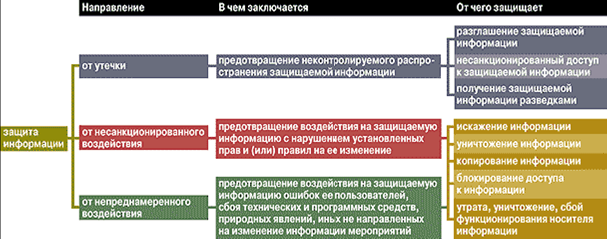

Защита информации — это комплекс мер по ограничению доступа к информации пользователей и программ, по обеспечению ее подлинности, целостности в процессе передачи (обмена) и хранения.[4]

Цель данной работы – раскрыть понятие компьютерных преступлений и рассмотреть методы защиты информации.

Для достижения поставленной цели необходимо решить следующие задачи:

- рассмотреть основные направления компьютерных преступлений;

- дать классификацию компьютерным преступлениям;

- охарактеризовать методы защиты информации;

- сделать обзор программных средств, обеспечивающих обслуживание устройств ПК.

В ходе написания работы использовался монографический метод, графический метод.

Курсовая работа оформлена в текстовом процессоре MS Word с использованием технических средств: компьютер Intel (R) Celeron (R) CPU 3.06 GHz, 248 МБ ОЗУ, принтер Samsung ML-1610.

Похожие работы

... на лиц, которые должны обеспечить безопасность центра, выбор места расположения центра и т.п. К правовым мерам следует отнести разработку норм, устанавливающих ответственность за компьютерные преступления, защиту авторских прав программистов, совершенствование уголовного и гражданского законодательства, а также судопроизводства. К правовым мерам относятся также вопросы общественного контроля за ...

... питания, уничтожители бумажных документов Заключение Цель курсового исследования достигнута путём реализации поставленных задач. В результате проведённого исследования по теме "Методы защиты информации в телекоммуникационных сетях" можно сделать ряд выводов: Проблемы, связанные с повышением безопасности информационной сферы, являются сложными, многоплановыми и взаимосвязанными. Они ...

... которым они имели место, является одним из необходимых условий разработки защищенных систем и их использования.АЛГОРИТМ RC4 В настоящей работе проведен анализ криптостойкости методов защиты информации, применяемых в операционных системах семейства Microsoft Windows 95, 98. Кроме того, нами было проведено исследование по поиску необходимой длины ключа и пароля, а также были рассмотрены проблемы ...

... в 7-ми других странах - США, Финляндии, Израиле, Швейцарии, Германии, России и Нидерландах. Важнейшим и определяющим элементом криминалистической характеристики любого, в том числе и компьютерного преступления, является совокупность данных, характеризующих способ его совершения. Все способы подготовки, совершения и сокрытия компьютерных преступлений имеют свои индивидуальные, присущие только им ...

0 комментариев