Навигация

Атаки на стегосистемы. Водяные знаки

Федеральное агентство по образованию

Государственное образовательное учреждение высшего профессионального образования

«ЮЖНО-РОССИЙСКИЙ ГОСУДАРСТВЕННЫЙ ТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ

(НОВОЧЕРКАССКИЙ ПОЛИТЕХНИЧЕСКИЙ ИНСТИТУТ)»

ФАКУЛЬТЕТ Информационных технологий и управления

КАФЕДРА Информационных и управляющих систем

СПЕЦИАЛЬНОСТЬ Информационные системы и технологии

ПОЯСНИТЕЛЬНАЯ ЗАПИСКА

к курсовому проекту (работе) по дисциплине

«Защита и безопасность данных»

на тему: «Атаки на стегосистемы. Водяные знаки»

Выполнил студент ИС-02-Д1 Шаркова М.А.

Руководитель Виниченко С.М.

К защите Защита принята с оценкой

"___"____________ 2008г. ________________________

____________________ "___"______________ 2008г.

подпись ________________________

подпись

Волгодонск 2008

СОДЕРЖАНИЕ

1. Введение

2. Общие сведения о стеганографии

2.1 Основные понятия и определения стеганографии

2.2 Цифровые водяные знаки

2.3 Атаки на стегосистемы

2.4 Атаки на стегосистемы водяных знаков

3. Обоснование целей и задач курсового проекта

4. Инструкция для пользователя

4.1 Схема работы для пользователя

4.2 Установочные требования

4.3 Требования к системе

5. Инструкция для программиста

6. Список литературы

1 ВВЕДЕНИЕ

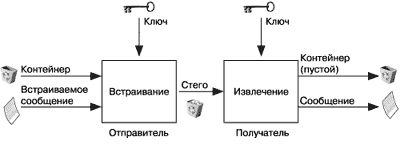

Задача защиты информации от несанкционированного доступа решалась во все времена на протяжении истории человечества. Уже в древнем мире выделилось два основных направления решения этой задачи, существующие и по сегодняшний день: криптография и стеганография. Целью криптографии является скрытие содержимого сообщений за счет их шифрования. В отличие от этого, при стеганографии скрывается сам факт существования тайного сообщения.

Слово «стеганография» имеет греческие корни и буквально означает «тайнопись». Исторически это направление появилось первым, но затем во многом было вытеснено криптографией. Тайнопись осуществляется самыми различными способами. Общей чертой этих способов является то, что скрываемое сообщение встраивается в некоторый безобидный, не привлекающий внимание объект. Затем этот объект открыто транспортируется адресату. При криптографии наличие шифрованного сообщения само по себе привлекает внимание противников, при стеганографии же наличие скрытой связи остается незаметным.

Какие только стеганографические методы не использовали люди для защиты своих секретов. Известные примеры включают в себя использование покрытых воском дощечек, вареных яиц, спичечных коробков и даже головы раба (сообщение читалось после сбривания волос гонца). В прошлом веке широко использовались так называемые симпатические чернила, невидимые при обычных условиях. Скрытое сообщение размещали в определенные буквы невинных словосочетаний, передавали при помощи внесения в текст незначительных стилистических, орфографических или пунктуационных погрешностей. С изобретением фотографии появилась технология микрофотоснимков, успешно применяемая Германией во время мировых войн. Крапление карт шулерами – это тоже пример стеганографии.

Во время Второй мировой войны правительством США придавалось большое значение борьбе против тайных методов передачи информации. Были введены определенные ограничения на почтовые отправления. Так, не принимались письма и телеграммы, содержащие кроссворды, ходы шахматных партий, поручения о вручении цветов с указанием времени и их вида; у пересылаемых часов переводились стрелки. Был привлечен многочисленный отряд цензоров, которые занимались даже перефразированием телеграмм без изменения их смысла.

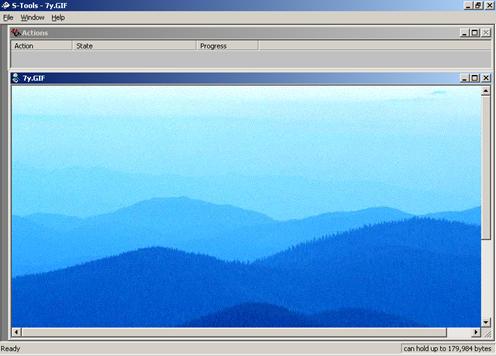

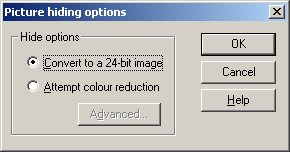

Развитие средств вычислительной техники в последнее десятилетие дало новый толчок для развития компьютерной стеганографии. Появилось много новых областей применения. Сообщения встраивают теперь в цифровые данные, как правило, имеющие аналоговую природу. Это – речь, аудиозаписи, изображения, видео. Известны также предложения по встраивании информации в текстовые файлы и в исполняемые файлы программ.

Существуют два основных направления в компьютерной стеганографии: связанные с цифровой обработкой сигналов и не связанные. В последнем случае сообщения могут быть встроены в заголовки файлов, заголовки пакетов данных. Это направление имеет ограниченное применение в связи с относительной легкостью вскрытия и/или уничтожения скрытой информации. Большинство текущих исследований в области стеганографии, так или иначе, связаны с цифровой обработкой сигналов. Это позволяет говорить о цифровой стеганографии.

Можно выделить две причины популярности исследований в области стеганографии в настоящее время: ограничение на использование криптосредств в ряде стран мира и появление проблемы защиты прав собственности на информацию, представленную в цифровом виде. Первая причина повлекла за собой большое количество исследований в духе классической стеганографии (то есть скрытия факта передачи информации), вторая – еще более многочисленные работы в области так называемых водяных знаков. Цифровой водяной знак (ЦВЗ) – специальная метка, незаметно внедряемая в изображение или другой сигнал с целью тем или иным образом защищать информацию от несанкционированного копирования, отслеживать распространение информации по сетям связи, обеспечивать поиск информации в мультимедийных базах данных.

Международные симпозиумы по скрытию данных проводятся с 1996 года, по стеганографии первый симпозиум состоялся в июле 2002 года. Стеганография – быстро и динамично развивающаяся наука, использующая методы и достижения криптографии, цифровой обработки сигналов, теории связи и информации.

2 Общие сведения о стеганографии

Похожие работы

... 7. Выделение стего с известными алгоритмами встраивания, но неизвестными ключами и т.д. Из криптоанализа известны следующие разновидности атак на шифрованные сообщения: – атака с использованием только шифртекста; – атака с использованием открытого текста; – атака с использованием выбранного открытого текста; – адаптивная атака с использованием открытого текста; – атака с использованием ...

0 комментариев